Çevrimiçi olarak açığa çıkan 1.400’den fazla CrushFTP sunucusunun, daha önce sıfır gün olarak kullanılan kritik önem derecesine sahip sunucu tarafı şablon enjeksiyonu (SSTI) güvenlik açığını hedefleyen saldırılara karşı savunmasız olduğu tespit edildi.

CrushFTP CVE-2024-4040’ı açıklarken Yönetilen dosya aktarım yazılımında rastgele dosya okumayı mümkün kılan bir VFS korumalı alan kaçışı olarak, kimliği doğrulanmamış saldırganlar, yama uygulanmamış sistemlerde uzaktan kod yürütme (RCE) elde etmek için bunu kullanabilir.

Şirket, Cuma günü müşterilerini, saldırganların kullanıcının sanal dosya sisteminden (VFS) kaçma ve sistem dosyalarını indirme girişimlerini engellemek için “hemen güncelleme” konusunda uyardı.

Salı günü Rapid7’nin güvenlik açığı araştırma ekibi, güvenlik açığının ciddiyetini doğruladı ve bunun “tamamen doğrulanmamış ve önemsiz derecede istismar edilebilir” olduğunu söyledi.

Rapid7, “Başarılı bir şekilde yararlanma, yalnızca rastgele dosyanın kök olarak okunmasına değil, aynı zamanda yönetici hesabı erişimi ve tam uzaktan kod yürütülmesi için kimlik doğrulamanın atlanmasına da olanak tanır” diye açıkladı.

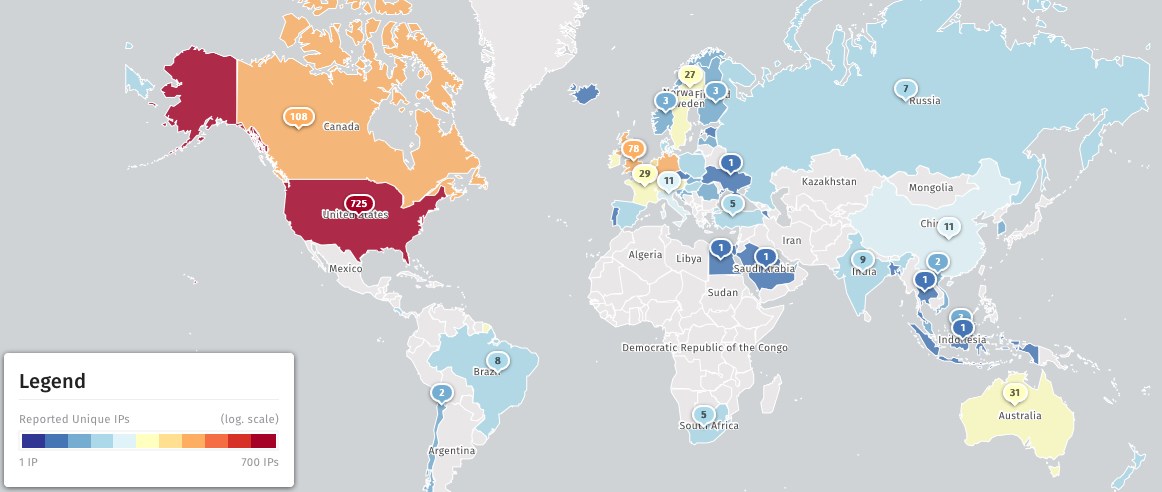

Shadowserver tehdit izleme platformundan güvenlik araştırmacıları 1.401 CrushFTP yamalanmamış örneği keşfetti çoğu ABD (725), Almanya (115) ve Kanada’da (108) olmak üzere çevrimiçi ortamda açığa çıktı.

Shodan ayrıca şu anda İnternet’e açık 5.232 CrushFTP sunucusunu izliyor ancak bunlardan kaçının saldırılara karşı savunmasız olabileceği konusunda herhangi bir bilgi vermiyor.

Hedefli saldırılarda aktif olarak istismar ediliyor

Siber güvenlik şirketi CrowdStrike, CrushFTP’nin aktif olarak yararlanılan sıfır gün ve yayınlanan yamaları açıklamasının ardından Cuma günü bir istihbarat raporu yayınladı; saldırganların siyasi amaçlı bir istihbarat toplama kampanyası gibi görünen bir şekilde birden fazla ABD kuruluşundaki CrushFTP sunucularını hedef aldığını ortaya koydu.

CrowdStrike’daki Falcon OverWatch ve Falcon Intelligence ekipleri tarafından bulunan kanıtlara göre, CrushFTP sıfır günü hedefli saldırılarda istismar ediliyordu.

CrushFTP kullanıcılarına, en son talimatlar için satıcının web sitesini düzenli olarak kontrol etmeleri ve devam eden istismar girişimlerine karşı kendilerini korumak için yama uygulamasına öncelik vermeleri tavsiye edilir.

CISA ayrıca Çarşamba günü Bilinen İstismara Uğrayan Güvenlik Açıkları kataloğuna CVE-2024-4040’ı da ekleyerek ABD federal kurumlarının savunmasız sunucularını 1 Mayıs’a kadar bir hafta içinde güvence altına almaları talimatını verdi.

Kasım ayında CrushFTP müşterileri, kusuru keşfedip bildiren Converge güvenlik araştırmacılarının kavram kanıtını açıklayıcı bir istismar yayınlamasının ardından kritik bir RCE güvenlik açığını (CVE-2023-43177) düzeltmeleri konusunda uyarılmıştı.