1.200’den fazla internete maruz kalan SAP NetWeaver örneği, aktif olarak kullanılmamış maksimum şiddetli bir şiddete karşı savunmasızdır, saldırganların sunucuları ele geçirmesine izin veren yetkilendirilmemiş dosya yükleme güvenlik açığı.

SAP NetWeaver, SAP ve SAP olmayan uygulamaları farklı teknolojilerde çalıştıran ve bağlayan bir uygulama sunucusu ve geliştirme platformudur.

Geçen hafta SAP, SAP NetWeaver Visual Composer’da, özellikle meta veri yükleyici bileşeninde CVE-2025-31324 olarak izlenen kimlik doğrulanmamış bir dosya yükleme güvenlik açığı açıkladı.

Kusur, uzak saldırganların kimlik doğrulamadan, kod yürütme ve tam sistem uzlaşması elde etmeden maruz kalan örneklere keyfi yürütülebilir dosyalar yüklemelerine olanak tanır.

Reliaquest, WatchTowr ve Onapsis de dahil olmak üzere çoklu siber güvenlik firmaları, kusurun aktif olarak saldırılarda kullanıldığını doğruladı, tehdit aktörleri savunmasız sunuculara web mermileri düşürmesini kullandı.

Bir SAP sözcüsü BleepingComputer’a bu girişimlerin farkında olduklarını ve 8 Nisan 2024’te bir geçici çözüm yayınladıklarını ve ardından 25 Nisan’da CVE-2025-31324’e hitap eden bir güvenlik güncellemesi yayınladıklarını söyledi.

SAP, BleepingComputer’a, bu saldırıların müşteri verilerini veya sistemlerini etkilediği herhangi bir vakanın farkında olmadıklarını söyledi.

Saldırılarda yaygın olarak sömürülen

Araştırmacılar şimdi birçok savunmasız SAP NetWeaver sunucusunun internette maruz kaldığını ve bu da onları saldırılar için birincil hedefler haline getirdiğini doğruladılar.

Shadowserver Foundation, 427 açık sunucuyu, büyük maruz kalan saldırı yüzeyinin uyarısını ve potansiyel olarak şiddetli sömürü yansımalarını buldu.

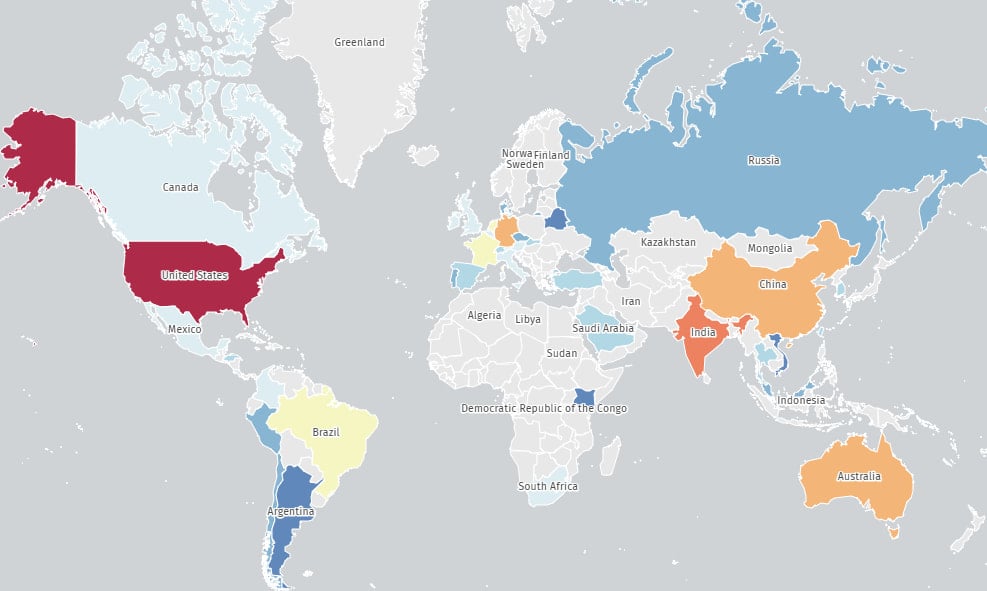

Savunmasız sistemlerin (149) çoğu Amerika Birleşik Devletleri’ndedir, bunu Hindistan (50), Avustralya (37), Çin (31), Almanya (30), Hollanda (13), Brezilya (10) ve Fransa (10) izlemektedir.

Kaynak: The Shadowserver Foundation

Bununla birlikte, Siber Savunma Arama Motoru Onyphe daha korkunç bir resim çiziyor ve BleepingComputer’a çevrimiçi olarak maruz kalan 1.284 savunmasız sunucunun olduğunu ve 474’ünün web kabuklarından ödün verildiğini söylüyor.

Onyphe CTO Patrice Auffret, BleepingComputer’a verdiği demeçte, “20 Fortune 500/Global 500 şirketi gibi bir şey savunmasız ve birçoğu tehlikeye atılıyor.”

Araştırmacılar, tehdit aktörlerinin “cache.jsp” ve “helper.jsp” gibi isimlerle web kabuklarını kullandıklarını bildirdi. Howver, Nextron Research, rastgele isimler kullandıklarını ve savunmasız NetWeaver örneklerini bulmayı zorlaştırdıklarını söylüyor.

Büyük işletmelerin ve çokuluslu şirketlerin yaygın olarak SAP NetWeaver’ı kullandığı göz önüne alındığında, sunucu sayısı büyük olmasa da, risk hala önemlidir.

Riski ele almak için, satıcının bu bültendeki talimatlarını izleyerek en son güvenlik güncellemesinin uygulanması önerilir.

Güncellemeyi uygulayamıyorsa, aşağıdaki hafifletmeler önerilir:

- /Geliştirme /MetaDatauploader uç noktasına erişimi kısıtlayın.

- Görsel besteci kullanılmıyorsa, tamamen kapatmayı düşünün.

- Günlükleri SIEM’e yönlendirin ve sunucu uygulaması yolundaki yetkisiz dosyalar için tarayın.

RedRays ayrıca CVE-2025-31324 için büyük ortamlardaki riskleri belirlemeye yardımcı olabilecek bir tarayıcı aracı yayınladı.

BleepingComputer, aktif sömürü hakkında daha fazla soru ile SAP ile temasa geçti ve hikayeyi herhangi bir yanıtla güncelleyecek.