1.000’den fazla yanlış yapılandırılmış ServiceNow kurumsal örneğinin, hassas kurumsal bilgiler içeren Bilgi Tabanı (KB) makalelerini dış kullanıcılara ve potansiyel tehdit aktörlerine ifşa ettiği tespit edildi.

Ortaya çıkan bilgiler, Bilgi Tabanı konusuna bağlı olarak kişisel olarak tanımlanabilir bilgileri (PII), dahili sistem ayrıntılarını, kullanıcı kimlik bilgilerini, canlı üretim sistemlerine erişim belirteçlerini ve diğer temel bilgileri içerir.

AppOmni’de SaaS güvenlik araştırmaları şefi olan Aaron Costello, yapılandırma sorunları nedeniyle şirket bilgilerini istemeden ifşa eden binin üzerinde ServiceNow çevrimiçi örneği buldu.

ServiceNow’ın 2023’teki güncellemelerinin Erişim Kontrol Listelerini (ACL) iyileştirmeyi açıkça hedeflemesine rağmen, KB’lere uygulanmamasına rağmen bu hâlâ önemli bir sorundur.

Açığa çıkan KB makaleleri

ServiceNow, kuruluşların çeşitli departmanlar ve süreçlerdeki dijital iş akışlarını yönetmek için kullandıkları bulut tabanlı bir yazılım platformudur.

BT hizmeti ve BT operasyon yönetimi, İK görevleri, müşteri hizmetleri yönetimi, güvenlik araçları entegrasyonu ve bilgi tabanını bünyesinde barındıran eksiksiz bir çözümdür.

Bilgi tabanı özelliği, kuruluşların nasıl yapılır kılavuzlarını, SSS’leri ve bunları görüntüleme yetkisine sahip kullanıcılar için diğer dahili prosedürleri paylaşabileceği bir makale deposu görevi görür. Ancak, bu makalelerin çoğu herkese açık olarak görülmek üzere tasarlanmadığından, bir kuruluş hakkında hassas bilgiler içerebilir.

Costello’nun ServiceNow veri ifşasıyla ilgili 2023 tarihli raporundan sonra şirket, müşteri verilerine kimliği doğrulanmamış erişimi önlemek için yeni ACL’ler sunan bir güvenlik güncellemesi yayınladı. Ancak AppOmni, çoğu ServiceNow KB’nin ACL’ler yerine Kullanıcı Kriterleri izin sistemini kullandığını ve bu nedenle güncellemenin daha az kullanışlı olduğunu söylüyor.

Ayrıca, müşteri bilgilerini ifşa eden bazı kamuya açık araçlar 2023 ACL güncellemesini almadı ve kimliği doğrulanmamış erişime izin vermeye devam ediyor.

Costello, bu sayede kamuya açık ServiceNow widget’larında yanlış yapılandırılmış erişim kontrollerinin, herhangi bir kimlik doğrulaması gerektirmeden KB’lerdeki verileri sorgulamak için kullanılabileceğini söylüyor.

AppOmni bugün yayınladığı yeni raporda, “Bu örnekler etkilenen kuruluşlar tarafından hassas nitelikte kabul edildi; örneğin PII, dahili sistem ayrıntıları ve canlı üretim sistemlerine ait etkin kimlik bilgileri/belirteçleri” ifadelerine yer verdi.

Kötü niyetli bir aktör, Burp Suite gibi araçları kullanarak, KB makale numarasını kaba kuvvetle ele geçirmek için savunmasız bir uç noktaya çok sayıda HTTP isteği gönderebilir.

Araştırmacılar, Knowledge Base makale kimliklerinin KBXXXXXXX biçiminde artımlı olduğunu, dolayısıyla bir tehdit aktörünün KB0000001’den başlayarak KB numarasını artırarak bir ServiceNow örneğini istemeden ifşa olan bir tane bulana kadar kaba kuvvetle hackleyebileceğini açıklıyor.

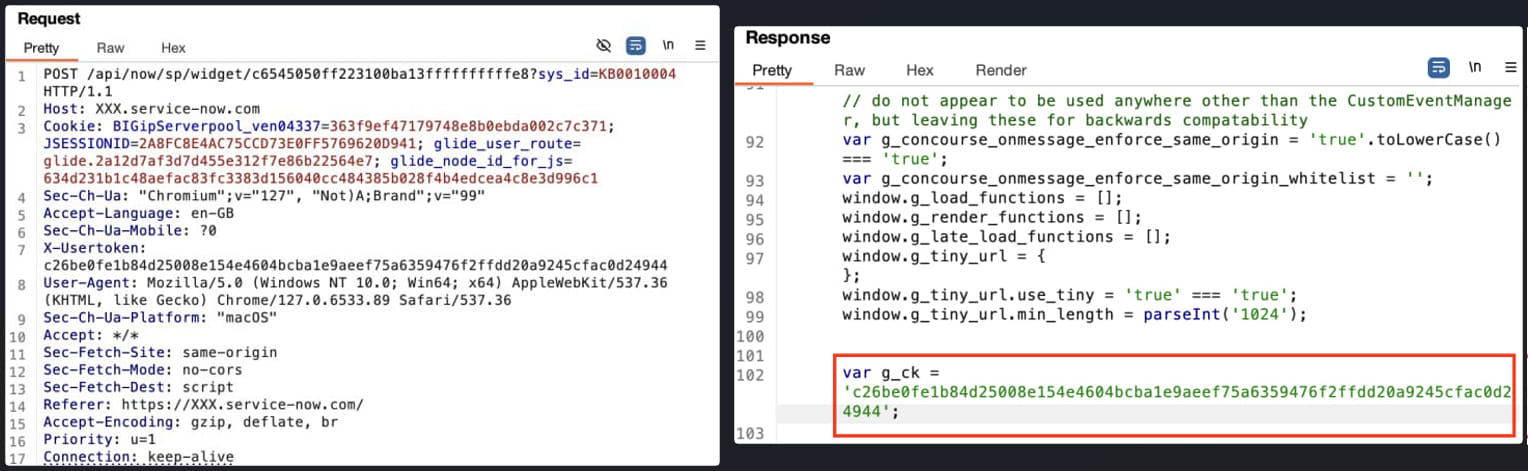

AppOmni, harici bir aktörün kimlik doğrulaması olmadan bir ServiceNow örneğine nasıl erişebileceğini, HTTP isteklerinde kullanılmak üzere bir belirteci nasıl ele geçirebileceğini, KB makalelerini almak için genel widget’ı nasıl sorgulayabileceğini ve barındırılan tüm makalelerin kimliklerini nasıl kaba kuvvetle ele geçirebileceğini göstermek için bir kavram kanıtı saldırısı geliştirdi.

Kaynak: AppOmni

Yetkisiz erişimi engelleme

AppOmni, SecureNow yöneticilerinin KB makalelerini korumak için uygun ‘Kullanıcı Kriterleri’ni (Okuyabilir/Okuyamaz) ayarlayarak tüm yetkisiz kullanıcıları engellemelerini öneriyor.

“Herhangi Bir Kullanıcı” veya “Misafir Kullanıcı” gibi kriterler, makaleleri keyfi dış erişime karşı korumayan yapılandırmalara yol açar.

Bilgi Tabanlarına genel erişim açıkça istenmiyorsa, yöneticiler makalelerin internette erişilebilir olmasını engellemek için bunu kapatmalıdır.

Araştırmacılar ayrıca, yanlış yapılandırmalar durumunda bile verileri yetkisiz erişimden koruyabilen belirli güvenlik özelliklerini vurgulamaktadır. Bunlar şunlardır:

- glide.knowman.block_access_with_no_user_criteria (Doğru): Bir KB makalesi için Kullanıcı Kriteri ayarlanmamışsa, kimliği doğrulanmış ve kimliği doğrulanmamış kullanıcılara erişimin otomatik olarak reddedilmesini sağlar.

- glide.knowman.apply_article_read_criteria (Doğru): Kullanıcıların tüm KB’ye “Katkıda Bulunabilir” erişimi olsa bile, tek tek makalelere açıkça “Okuyabilir” erişiminin olmasını gerektirir.

- glide.knowman.show_unpublished (Yanlış): Kullanıcıların hassas, incelenmemiş bilgiler içerebilecek taslak veya yayınlanmamış makaleleri görmesini engeller.

- glide.knowman.section.view_roles.draft (Yönetici): Taslak durumundaki KB makalelerini görüntüleyebilecek rollerin listesini tanımlar.

- glide.knowman.section.view_roles.review (Yönetici): İnceleme durumunda KB makalelerini görüntüleyebilecek rollerin listesini tanımlar.

- glide.knowman.section.view_roles.stagesAndRoles (Yönetici): Özel bir durumda olan KB makalelerini görüntüleyebilecek rollerin listesini tanımlar.

Son olarak, yeni oluşturulan KB’ler için Konuk Kullanıcıları otomatik olarak “Okunamıyor” listesine ekleyen ServiceNow’ın önceden oluşturulmuş kullanıma hazır (OOB) kurallarının etkinleştirilmesi önerilir; bu sayede yöneticilerin gerektiğinde onlara özel erişim vermesi gerekir.