Fortinet FortiWeb yol geçiş güvenlik açığı, kimlik doğrulama gerektirmeden açık cihazlarda yeni yönetici kullanıcılar oluşturmak için aktif olarak kullanılıyor.

Sorun FortiWeb 8.0.2’de düzeltildi ve yöneticilerin mümkün olan en kısa sürede güncelleme yapması ve yetkisiz erişim işaretlerini kontrol etmesi isteniyor.

Bu istismar ilk olarak 6 Ekim’de tehdit istihbarat şirketi Defused tarafından fark edildi ve bu şirket, yönetici hesapları oluşturmak için açığa çıkan cihazlarda “Bilinmeyen Fortinet istismarının” kullanıldığını bildirdi.

O zamandan bu yana saldırılar arttı ve tehdit aktörleri artık bu istismarı dünya çapında yaygınlaştırıyor.

PwnDefend ve Defused’tan Daniel Card tarafından yayınlanan yeni araştırmaya göre kusur, aşağıdaki Fortinet uç noktasını etkileyen bir yol geçiş sorunudur:

/api/v2.0/cmdb/system/admin%3f/../../../../../cgi-bin/fwbcgi

Tehdit aktörleri, hedeflenen cihazda yerel yönetici düzeyinde hesaplar oluşturan yükleri içeren bu yola HTTP POST istekleri gönderiyor.

Araştırmacılar tarafından gözlemlenen istismar, birden fazla oluşturulmuş kullanıcı adı ve şifre kombinasyonu kümesini içermektedir; kullanıcı adları şunları içerir: Test noktası, tüccar1Ve tüccar. Hesaplara atandığı görülen şifreler şunları içerir: 3eMIXX43, AFT3$tH4ckVe AFT3$tH4ckmet0d4yaga!n.

Saldırılar, aşağıdakiler de dahil olmak üzere çok çeşitli IP adreslerinden kaynaklandı:

- 107.152.41.19

- 144.31.1.63

- 185.192.70.0/24 aralığındaki adresler

- 64.95.13.8 (orijinal Ekim raporundan)

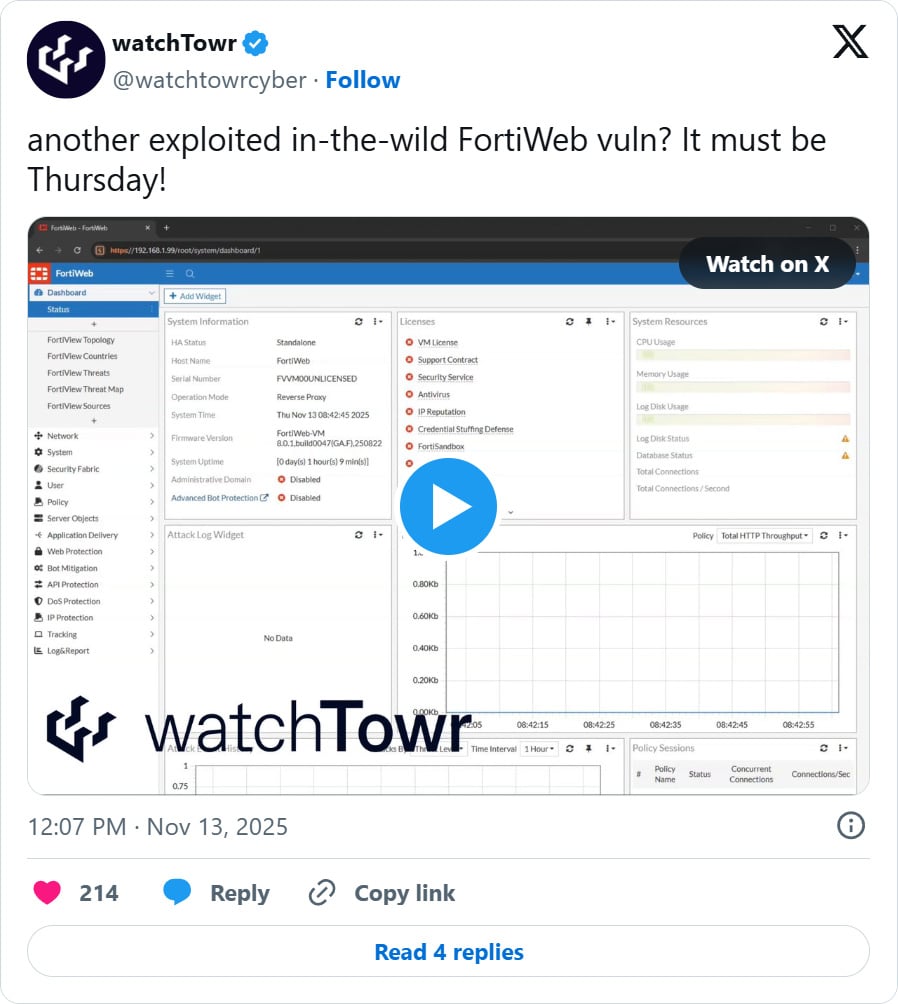

WatchTowr Labs’taki güvenlik araştırmacıları, X’te başarısız bir FortiWeb oturum açma girişimini, açıktan yararlanmanın yürütülmesini ve yeni oluşturulan yönetici kullanıcı olarak başarılı oturum açmayı gösteren bir video yayınlayarak bu istismarı doğruladılar.

watchTowr ayrıca, UUID’den türetilmiş 8 karakterlik rastgele bir kullanıcı adına sahip bir yönetici kullanıcı oluşturarak bu kusurdan yararlanmaya çalışan “FortiWeb Kimlik Doğrulaması Bypass Artifact Generator” adlı bir araç da yayınladı.

Araç, savunucuların savunmasız cihazları belirlemesine yardımcı olmak için piyasaya sürüldü.

Açıklardan yararlanmayı birden fazla sürümde test eden Rapid7’ye göre kusur, FortiWeb’in 8.0.1 ve önceki sürümlerini etkiliyor. Kusur, Ekim ayının sonunda piyasaya sürüldüğüne inanılan 8.0.2 sürümünde giderildi.

Ancak BleepingComputer, Fortinet’in PSIRT sitesinde, istismar edilenle eşleşen bir FortiWeb güvenlik açığına ilişkin herhangi bir açıklama bulamadı.

BleepingComputer, bildirilen bu istismarla ilgili sorularını Fortinet’e iletti ve bir yanıt aldığımızda hikayemizi güncelleyecek.

Bu güvenlik açığından aktif olarak yararlanıldığı görüldüğünden, yöneticilerin cihazlarını olağan dışı yönetim hesapları açısından incelemesi, günlükleri kontrol etmesi ve fwbcgi yolunu açın ve belirlenen şüpheli IP adreslerindeki etkinlikleri araştırın.

Yöneticiler ayrıca bu yönetim arayüzlerinin internetten erişilemediğinden ve güvenilir ağlarla veya yalnızca VPN erişimiyle sınırlı olduğundan emin olmalıdır.

İster eski anahtarları temizliyor ister yapay zeka tarafından oluşturulan kod için korkuluklar kuruyor olun, bu kılavuz ekibinizin en başından itibaren güvenli bir şekilde geliştirme yapmasına yardımcı olur.

Hile sayfasını alın ve sır yönetimindeki tahminleri ortadan kaldırın.