Tüm modern Intel CPU’larda yeni bir “şube imtiyaz enjeksiyonu” kusuru, saldırganların işletim sistemi çekirdeği gibi ayrıcalıklı yazılıma tahsis edilen bellek bölgelerinden duyarlı verileri sızdırmasına izin veriyor.

Tipik olarak, bu bölgeler şifreler, kriptografik anahtarlar, diğer işlemlerin belleği ve çekirdek veri yapıları gibi bilgilerle doldurulur, bu nedenle bunları sızıntıdan korumak çok önemlidir.

ETH Zürih araştırmacıları Sandro Rüegge, Johannes Wikner ve Kaveh Razavi’ye göre, altı yıl boyunca düzenlenen Spectre V2 hafifletmeleri, ancak en son “şube öngörücü yarış koşulları” bunları etkili bir şekilde kullanıyor.

‘Şube imtiyaz enjeksiyonu’ olarak adlandırılan ve CVE-2024-45332 uyarınca izlenen kusur, Intel CPU’larda kullanılan dal öngörücülerinin alt sisteminde bir yarış koşuludur.

Şube Hedef Tamponu (BTB) ve Dolaylı Şube Öngörücüsü (IBP) gibi şube öngörücüler, CPU boru hattını optimum performans için dolu tutmaya karar vermeden önce bir şube talimatının sonucunu tahmin etmeye çalışan uzmanlaşmış donanım bileşenleridir.

Bu tahminler spekülatiftir, yani yanlış olurlarsa geri alınırlar. Ancak, eğer doğrularsa, performansı artırır.

Araştırmacılar, Intel’in şube öngörücü güncellemelerinin talimat yürütme ile senkronize olmadığını ve bu güncellemelerin ayrıcalık sınırlarını aşmasına neden olduğunu buldular.

Kullanıcı modundan çekirdek moduna kadar bir ayrıcalık anahtarı gerçekleşirse, güncellemenin yanlış ayrıcalık seviyesiyle ilişkili olduğu küçük bir fırsat penceresi vardır.

Sonuç olarak, kullanıcı ve çekirdek arasındaki izolasyon bozulur ve ayrıcalıklı olmayan bir kullanıcı ayrıcalıklı süreçlerden veri sızdırabilir.

Eth Zürih ekibi, CPU’yu belirli bir şube hedefini tahmin etmek için eğiten bir istismar geliştirdi, daha sonra yürütmeyi işletim sistemi çekirdeğine taşımak için bir sistem çağrısı yapar ve saldırgan kontrollü hedefi (“Gadget”) kullanarak spekülatif yürütmeye yol açar.

Bu kod önbelleğe yüklenen gizli verilere erişir ve bir yan kanal yöntemi kullanarak içerik saldırgana sızdırılır.

Araştırmacılar, ubuntu 24.04’e yapılan saldırılarını varsayılan hafifletmelerle, ‘/etc/shadow/’ dosyasının içeriğini okumayı gösterdiler. İstismar,% 99.8 doğrulukta 5.6 kb/sn tepe sızıntı oranları elde edebilir.

https://www.youtube.com/watch?v=jrsovan7paa

Etki ve Düzeltmeler

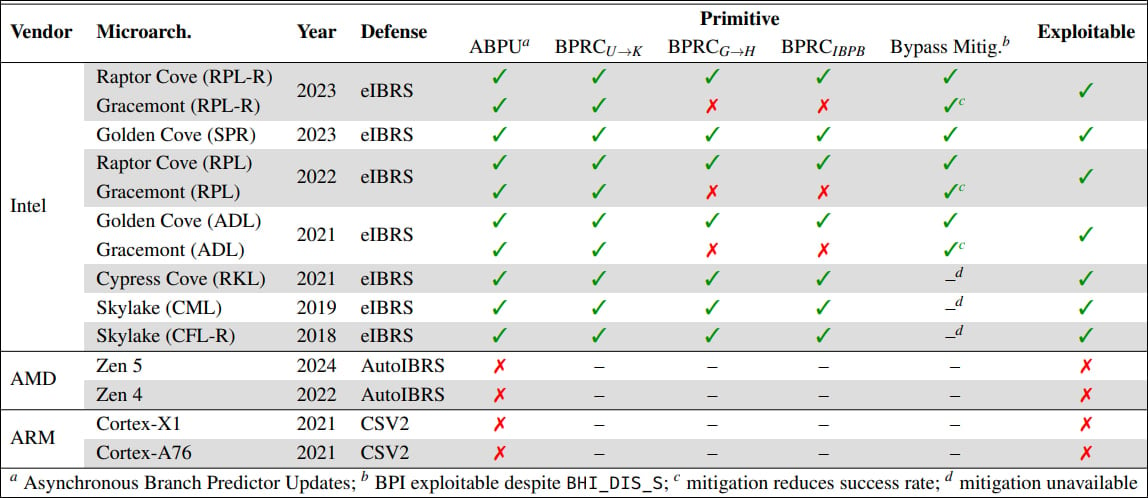

CVE-2024-45332, Kahve Gölü, Kuyruklu Yıldız Gölü, Roket Gölü, Alder Gölü ve Raptor Gölü dahil olmak üzere dokuzuncu nesilden itibaren tüm Intel CPU’ları etkiler.

Araştırmacılar, “9. nesilden (Coffee Lake Yenileme) bu yana tüm Intel işlemciler şube ayrıcalık enjeksiyonundan etkileniyor.”

“Bununla birlikte, 7. nesil (Kaby Gölü) kadar işlemciler üzerindeki dolaylı şube tahmin bariyerini (IBPB) atlayan tahminleri gözlemledik.”

ETH Zürih araştırmacıları şu anda eski nesilleri test etmediler, ancak gelişmiş dolaylı şube kısıtlı spekülasyonları (EIBR’ler) desteklemedikleri için, bu özel istismarla daha az alakalı ve muhtemelen daha eski V2 benzeri saldırılara daha yatkındırlar.

ARM Cortex-X1, Cortex-A76 ve AMD Zen 5 ve Zen 4 yongaları da incelendi, ancak aynı asenkron öngörücü davranışını sergilemiyorlar, bu nedenle CVE-2024-45332’ye karşı savunmasız değiller.

Kaynak: Eth Zürih

Saldırı Linux’ta gösterilmiş olsa da, kusur donanım seviyesinde mevcuttur, bu nedenle teorik olarak pencerelerde sömürülebilir.

Araştırmacılar bulgularını Eylül 2024’te Intel’e bildirdi ve teknoloji devi, etkilenen modellerde CVE-2024-45332’yi hafifleten mikro kod güncellemeleri yayınladı.

Ürün yazılımı düzeyinde hafifletmeler% 2,7 performans ekibi getirirken, yazılım hafifletmelerinin CPU’ya bağlı olarak% 1.6 ile% 8,3 arasında bir performans etkisi vardır.

Risk normal kullanıcılar için düşüktür ve saldırılar gerçekçi sömürü senaryolarını açmak için birden fazla güçlü ön koşula sahiptir. Bununla birlikte, en son BIOS/UEFI ve OS güncellemelerinin uygulanması önerilir.

ETH Zürih, istismarlarının tüm ayrıntılarını yaklaşan Usenix Security 2025’te teknik bir makalede sunacak.

BleepingComputer, bugün bir danışmanın yayınlanıp yayınlanmayacağını görmek için Intel ile temasa geçti ve makaleyi bir yanıtla güncelleyecek.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.