Etiket: Yazılımını

Almanya Federal Bilgi Güvenliği Dairesi (BSI), ülkede satılan 30.000’den fazla Android IoT cihazına önceden yüklenmiş olan BadBox kötü amaçlı yazılım…

Yönetişim ve Risk Yönetimi, Yama Yönetimi, Güvenlik Operasyonları Saldırganlar Yönetilen Dosya Aktarımı Yazılımındaki Açıkları Hedefliyor Prajeet Nair (@prajeetspeaks) • 11…

Siber güvenlik araştırmacıları, Cleo dosya aktarım yazılımı platformlarında sıfır gün (0 gün) güvenlik açığı içeren karmaşık bir istismar kampanyasını ortaya…

Yönetişim ve Risk Yönetimi, Yama Yönetimi, Güvenlik Operasyonları Saldırganlar Yönetilen Dosya Aktarımı Yazılımındaki Açıkları Hedefliyor Prajeet Nair (@prajeetspeaks) • 11…

‘EagleMsgSpy’ adı verilen daha önce belgelenmemiş bir Android casus yazılımı keşfedildi ve Çin’deki kolluk kuvvetleri tarafından mobil cihazları izlemek için…

11 Aralık 2024Ravie LakshmananKötü Amaçlı Yazılım / Siber Casusluk Rus ulus devlet aktörü şu şekilde takip edildi: Gizli Kar Fırtınası…

Londra Yüksek Mahkemesi, siyasi görüşleri nedeniyle işkence gören bir blog yazarının, İngiltere’ye kaçtıktan sonra cep telefonunun Pegasus casus yazılımı tarafından…

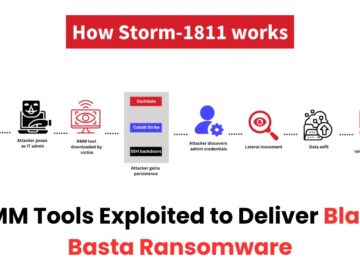

Sosyal mühendislik teknikleri kullanan, finansal odaklı bir tehdit aktörü olan Storm-1811’in yakın zamanda Black Basta fidye yazılımını dağıtmak için RMM…

Siber güvenlik uzmanları, Helldown fidye yazılımını dağıtmak için Zyxel güvenlik duvarındaki güvenlik açıklarından yararlanan bir saldırı dalgasını ortaya çıkardı. İlk…

Özellikle Linux sistemlerini hedef alan ilk UEFI önyükleme kiti keşfedildi; bu, daha önce Windows’a odaklanan gizli ve kaldırılması zor önyükleme…

Bir Mimic varyasyonu olan Elpaco fidye yazılımının, saldırganların başarılı bir kaba kuvvet saldırısının ardından RDP aracılığıyla kurbanın sunucusuna bağlanabildiği ve…

Earth Estries olarak bilinen Çin bağlantılı tehdit aktörünün, Güneydoğu Asya telekomünikasyon şirketlerini hedef alan saldırılarının bir parçası olarak daha önce…