Etiket: Yararlanmak

Siber güvenlik araştırmacıları, kurumsal ortamlara kalıcı erişim elde etmek için Microsoft Azure Arc dağıtımlarından yararlanan sofistike bir saldırı tekniği keşfettiler….

UNC3944, dağınık domuz ve çamurlu Terazi gibi takma adlar altında da izlenen dağınık örümcek, en azından Mayıs 2022’den beri müthiş…

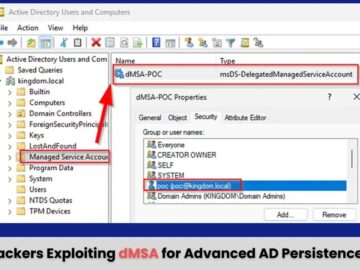

Güvenlik araştırmacıları, Windows Server 2025’te tanıtılan yeni bir güvenlik özelliği olan Delege Yönetilen Hizmet Hesapları’nı (DMSA) kullanarak Active Directory ortamlarında…

Brezilya’da Portekizce konuşan kullanıcıları hedefleyen sofistike bir spam kampanyası, en az Ocak 2025’ten beri aktif olan Cisco Talos tarafından ortaya…

NoSQL enjeksiyonlarının kullanımı klasik SQL enjeksiyonlarından nispeten daha kolaydır. Bununla birlikte, geliştiriciler genellikle sınırlı farkındalık nedeniyle bu güvenlik açıklarını göz…

Şüpheli tarama aktivitesinde Ivanti Connect Secure (ICS) ve Ivanti Pulse Secure (IPS) VPN sistemlerinde önemli bir artış, tehdit aktörleri tarafından…

XML Dış Varlık (XXE) güvenlik açıkları, modern web uygulamalarında en çok gözden kaçan ama etkili güvenlik açıklarından biridir. Her ne…

Sunucu tarafı isteği amplifikasyonu için Kısa SSRF, avukatlıklar en etkili web güvenlik açıklarından biridir. Hedefler üzerinde daha az yaygın olarak…

Ünite 42 araştırmacıları, JavaGhost olarak bilinen bir tehdit aktör grubu, Amazon Web Services (AWS) ortamlarındaki yanlış yapılandırmaların gelişmiş kimlik avı…

Havacılık ve havacılık tedarik zincirleri için kritik şirketler bilinen bir CVE’yi yamaladı ve yabancı casusluk için fırsat sağladı. Source link

Güvenlik farkındalığı eğitimi, kuruluşlar siber saldırıların çoğunlukla kendi çalışanlarından kaynaklandığını anladıkça sürekli olarak çekiş ve ivme kazanıyor (örneğin, kimlik avı…

Farklı 1: 1s (örneğin 1: 1s yöneticiniz, akranlarınız veya ürün yöneticinizle) için ipuçlarına ve stratejilerine dalmadan önce, hepsine uygulanan üç…