Etiket: Yapılır

Ünlü yeraltı dövüş sahnesi sırasında Bane (tam beden için tıklayın) Açıkçası normal içerik türüm değil, ama bir filmde seslerle son…

Daha fazla kuruluş, vibe kodlamasını ve AI destekli kodlamayı uygulama geliştirme süreçlerine entegre ettikçe, güvenliği ilk sıraya koymayı hatırlamak önemlidir….

Güvenli Kod İncelemesi, üretim ortamlarına ulaşmadan önce güvenlik açıklarını tanımlamak ve düzeltmek için yazılım kaynak kodunu sistematik olarak inceleyen kritik…

Bir kuruluşun ağında tehlikeye atılan bir uç noktanın keşfi, karmaşık bir adli soruşturma olabileceğinin başlangıcını işaret eder. Uçtan uca adli…

Bulut benimsemesi, kuruluşların operasyonlarını dönüştürdü, ancak proaktif liderlik ve kapsamlı bir bulut güvenliği değerlendirmesi talep eden karmaşık güvenlik zorlukları getiriyor….

Kuruluşlar bulut teknolojilerini benimsemelerini hızlandırdıkça, sağlam bulut güvenliği ihtiyacı hiç bu kadar acil olmamıştır. Bulut ortamları ölçeklenebilirlik, esneklik ve maliyet…

CNWPP Bir Sınav Nasıl Başarısızlık Yapılır Bölüm 1: 4 Source link

Tatil sezonu sevinç, kutlama ve verme zamanıdır. Ancak ne yazık ki bu sezon aynı zamanda bu sezonu, şüphelenmeyen müşterileri kandırmak…

Tatil alışveriş sezonu başlarken çevrimiçi perakendeciler ve alışveriş yapanlar için en çok beklenen etkinliklerden ikisi: Şükran Günü Ve Kara Cuma….

İOS ve macOS’ta HTTPS üzerinden sistem genelinde Mullvad DNS nasıl kurulur Source link

Temel güvenlik kodu incelemesi nasıl yapılır | Basitleştirilmiş Güvenlik Source link

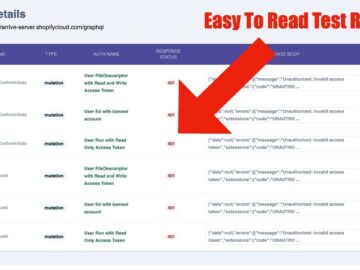

AutoGraphQL ile Sürekli İzleme ile Bunu Bilgisayar Korsanlığı İş Akışınıza Dahil Edin (Nasıl Yapılır kılavuzu) Source link