Etiket: Tuzağı

Siber suç, veri güvenliği, sahtekarlık yönetimi ve siber suç Blancco Technology tarafından sunuldu 60 dakika BT varlıkları yaşamın sonuna ulaştığında,…

Blancco Technology tarafından sunuldu 60 dakika BT varlıkları yaşamın sonuna ulaştığında, birçok kuruluş yanlışlıkla şifreleme, fiziksel yıkım veya standart gözetim…

Finansal stres tüm zamanların en yüksek seviyesinde ve birçok Amerikalı Sosyal Güvenlik, Medicaid ve Medicare ile ilgili karışıklıklarla boğuşarak, insanlar…

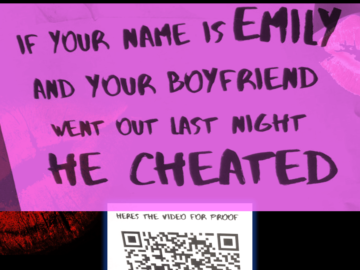

“Eğer adınız Emily ise ve erkek arkadaşınız dün gece dışarı çıktıysa ONU ALDATTI. İşte [sic] Bu hafta İngiltere’nin Manchester kentinde…

Bal tuzakları, sahte sistemler, çeşitli biçimlerde ortaya çıkan kötü amaçlı faaliyetleri tespit edip analiz ederek saldırgan davranışları hakkında bilgi sağlamak…

Siber güvenlikte, bal tuzağı, siber saldırıları çekmek ve analiz etmek için özel olarak tasarlanmış, potansiyel saldırganlar için bir tuzak görevi…

Araştırmacılar, gerçek dünyadaki PDF’lerden oluşan büyük bir veri kümesini analiz ederek tıklama tuzağı PDF saldırılarının arkasındaki altyapıyı incelediler ve tıklama…

X’in her zaman bir bot sorunu vardı, ancak şimdi dolandırıcılar Ukrayna savaşını ve Japonya’daki deprem uyarılarını kullanarak kullanıcıları sahte içerik…

Tedarikçi bağımlılığı, özellikle de hiper ölçek düzeyinde, buluttaki yaşamın bir gerçeğidir ve şirket içi becerilerin sona ermesi anlamına gelebilir. Ancak…

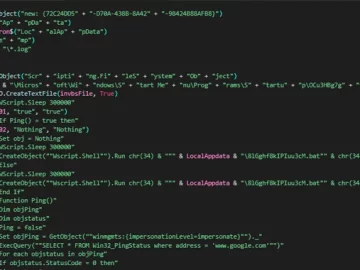

22 Aralık 2023Haber odasıSosyal Mühendislik / Kötü Amaçlı Yazılım Analizi Yeni bir kimlik avı kampanyası, Nim programlama dilinde yazılmış bir…

Kazanılmış olsalar da olmasalar da, bilgi güvenliği yöneticilerinin (CISO’lar) bazı damgaları vardır: Ayrı ayrı çalışırlar ve çeşitli departmanların kuruluşun daha…

Bulut kimliklerinin güvenliğini sağlamak kolay değildir. Kuruluşların, uygun yapılandırmayı onaylamak, kimliklerin net bir şekilde görülebilmesini sağlamak, kimin hangi eylemleri gerçekleştirebileceğini…