Etiket: Teknikleri

Çin merkezli tehdit oyuncusu Mustang Panda, mevcut tehdit manzarasında faaliyet gösteren en siber casusluk gruplarından biri olarak ortaya çıktı ve…

Sofistike saldırı vektörleri, Hibrid Active Directory ve Microsoft Entra ID ortamlarından yararlandığını ve saldırganların daha önce bilinmeyen yanal hareket teknikleri…

Siber güvenlik manzarası, 0BJ3CtivityStealer’ın bu tehdit ekosistemine en son ve ilgili eklemelerinden birini temsil eden sofistike bilgi çalan kötü amaçlı…

FBI, CISA, RCMP, ASD’nin ACSC, AFP, CCCS ve NCSC-UK gibi ajanslar tarafından işbirliği içinde yayınlanan Ortak Siber Güvenlik Danışmanlığı AA23-320A,…

Sürekli gelişen Infostealer manzarasında, 0BJ3CTivityStealer müthiş bir tehdit olarak ortaya çıkar ve gelişmiş sersemlemeyi hedeflenen veri söndürme ile harmanlar. Bu…

Siber güvenlik manzarası, giderek daha karmaşık hale gelen kötü amaçlı yazılım varyantları ile gelişmeye devam ediyor ve son zamanlarda yapılan…

Tersine Mühendislik Anti-Kötüye Debugging Teknikleri (Nathan Baggs ile!) Source link

Cyberproof’un Güvenlik Operasyon Merkezi’ndeki (SOC) güvenlik analistleri, modern algılama sistemlerini atlamak için Microsoft SharePoint’ten yararlanan kimlik avı kampanyalarında keskin bir…

Top 10 Hata Bounty Bit – TIP1 – XSS Tespit Teknikleri Source link

Güvenlik araştırmacıları, Windows 11’deki çekirdek adres alanı düzen randomizasyonunu (Kaslr) atlamak için yeni bir teknik keşfettiler ve saldırganların bellekte çekirdek…

Önbellek zamanlama yan kanal saldırıları, siber güvenlik meraklıları ve Windows çekirdek geliştiricileri için şaşırtıcı bir keşif olan tam güncellenmiş Windows…

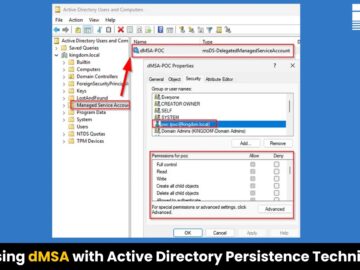

Windows Server 2025’te tanıtılan delege Yönetilen Hizmet Hesapları (DMSA), Microsoft’un Güvenli Hizmet Hesap Yönetimi’ndeki en son inovasyonunu temsil eder. Kerberoasting…