Etiket: Tekniği

Socure’a göre, belge görseli, 2023 yılında en yaygın kimlik (kimlik) belgesi dolandırıcılığı tekniği oldu ve reddedilen tüm kimliklerin %63’ünde meydana…

SharePoint’te ortaya çıkarılan iki yeni teknik, kötü niyetli aktörlerin geleneksel güvenlik önlemlerini atlamasına ve standart tespit mekanizmalarını tetiklemeden hassas verilere…

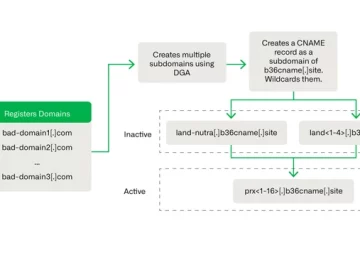

05 Mart 2024Haber odasıSiber suç / Kötü Amaçlı Yazılım Yeni bir DNS tehdit aktörü Bilgili Denizatı Hedefleri sahte yatırım platformlarına…

DLL ele geçirme, kötü amaçlı bir DLL’nin (Dinamik Bağlantı Kitaplığı), savunmasız bir uygulamanın yasal olandan önce aradığı bir dizine yerleştirildiği…

Kötüye kullanmanın yeni bir yolu onlarca yıllık bir protokol İnternetin başlangıcından bu yana e-posta göndermek için kullanılan saldırganların kaçmasına izin…

Siber Savaş / Ulus-Devlet Saldırıları, Uç Nokta Güvenliği, Dolandırıcılık Yönetimi ve Siber Suçlar Araştırmacılar Apple’ın iPhone’lar için En Gelişmiş Güvenlik…

ChatGPT’nin aynı kelimeyi tekrar tekrar tekrar etmesini sağlamak, kişisel olarak tanımlanabilir bilgiler ve Web’den alınan diğer veriler de dahil olmak…

Outpost24 tarafından yapılan yeni araştırma, kötü amaçlı yazılım geliştiricilerinin, kötü amaçlı yazılımların güvenlik araştırmaları tarafından analiz edildiği bir sanal alan…

20 Kasım 2023Haber odasıKötü Amaçlı Yazılım / Siber Saldırı Hırsız kötü amaçlı yazılım olarak bilinen LummaC2 (aka Lumma Stealer) artık…

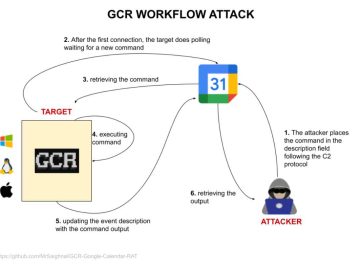

Google, bilgisayar korsanlarının gizli bir Komuta ve Kontrol (C2) kanalı oluşturmak için Takvim hizmetinden yararlanabilecekleri bir yöntem konusunda uyardı. Teknik,…

Bir tehdit aktörü, RedLine, Amadey ve Lumma gibi bilgi hırsızları da dahil olmak üzere çeşitli kötü amaçlı yazılımları yaymak için…

Şu anda kullanılan yaklaşımlarla karşılaştırıldığında, bilim adamlarının yaptığı çalışmalar sayesinde tipik bir internet saldırısının algılama yetenekleri çok daha iyileştirildi.İnternette sürekli…