Etiket: Tekniği

Yeni keşfedilen ve “çerez sandviçi” olarak adlandırılan bir saldırı tekniği, saldırganların belirli sunuculardaki HttpOnly işaretini atlamasına ve oturum tanımlayıcıları da…

“Kurabiye sandviçi” olarak bilinen yeni bir saldırı tekniğinin ortaya çıkması, siber güvenlik uzmanları arasında önemli endişelere yol açtı. Bu teknik,…

Keşif, hata ayıklamada ve genel olarak sızma testinde önemli bir aşamadır. Her hedef benzersiz olduğundan ve genellikle kod tabanına erişimimiz…

11 Aralık 2024Ravie LakshmananKötü Amaçlı Yazılım / Uç Nokta Güvenliği Yeni geliştirilen bir teknik, Windows erişilebilirlik çerçevesinden yararlanıyor. Kullanıcı Arayüzü…

Siber güvenlik araştırmacıları, bilgisayar korsanlarının pasif DNS verilerini kullanarak operasyonel altyapısını ortaya çıkarmak için gelişmiş bir teknik ortaya çıkardı. Bu…

Taktikler, teknikler ve prosedürler (TTP’ler) modern savunma stratejilerinin temelini oluşturur. Tehlike göstergelerinin (IOC’ler) aksine, TTP’ler daha kararlıdır ve bu da…

Araştırmacı Marco Figueroa, ChatGPT-4o ve benzer yapay zeka modellerinin yerleşik korumalarını atlayarak, yararlanma kodu oluşturmalarına olanak tanıyan bir yöntem ortaya…

Yeni bir kodlama yöntemi, ChatGPT-4o ve diğer çeşitli iyi bilinen yapay zeka modellerinin dahili korumalarını geçersiz kılarak yararlanma kodunun oluşturulmasını…

Akamai araştırmacıları, VPN istismarı sonrası sıklıkla göz ardı edilen tehditi araştırarak, tehdit aktörlerinin bir VPN sunucusunu tehlikeye attıktan sonra saldırılarını…

07 Ağu 2024Ravie LakshmananLinux / Güvenlik Açığı Siber güvenlik araştırmacıları, sınırlı bir yığın güvenlik açığını keyfi bir bellek okuma ve…

Güneydoğu Asya’dan gelen bilgisayar korsanları, Android’in en iyi uygulama güvenlik mekanizmasını kendilerine karşı çevirerek, istedikleri her türlü müdahaleyi gerçekleştirmek için…

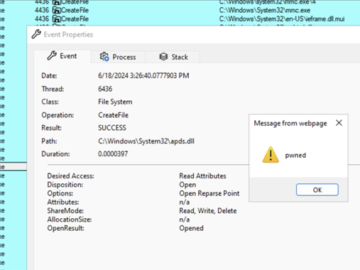

25 Haziran 2024Haber odasıGüvenlik Açığı / Tehdit Tespiti Tehdit aktörleri, Microsoft Yönetim Konsolu’nu (MMC) kullanarak tam kod yürütme elde etmek…