Etiket: Tekniği

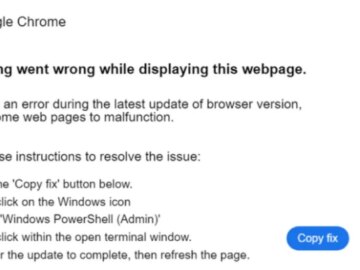

Siber güvenlik araştırmacıları, günlük bilgisayar etkileşimlerinde temel insan güvenini kullanan sofistike bir yeni sosyal mühendislik kampanyası belirlediler. Mart 2024’ten beri…

Modern siber güvenlik tehditleri, yapay zeka, davranışsal analiz ve proaktif avlama metodolojilerini birleştiren sofistike yaklaşımlar talep ederek geleneksel imza tabanlı…

Gelişmiş tehdit aktörleri, Windows (ETW), Sysmon izleme ve uç nokta algılama ve yanıt (EDR) sistemleri için etkinlik izleme dahil olmak…

Siber güvenlik araştırmacıları, Pure Crypter olarak bilinen ve Windows 11 24H2’de tanıtılan gelişmiş güvenlik önlemlerini hedeflemek ve atlamak için gelişen…

Olarak bilinen kötü amaçlı yazılım Latrodectus dağıtım vektörü olarak ClickFix adlı yaygın olarak kullanılan sosyal mühendislik tekniğini benimseyen en son…

Araştırmacılar, bu yöntemin, standart algılama sezgisel yöntemlerini tetiklemeden kötü amaçlı yükler yürütmek için paylaşılan bellek bölgelerinden ve iş parçacığı bağlam…

Google Tehdit İstihbaratı, güvenlik profesyonellerini gelişmiş tehdit avcılık teknikleriyle güçlendirmeyi ve Linux sistemlerindeki kötü niyetli .desktop dosyalarını tespit etmek için…

Geter ATT & CK çerçevesinde T1555.003 olarak tanımlanan sofistike bir kimlik hırsızlık tekniği, dünya çapında kuruluşlar için önemli bir tehdit…

DarkTrace’in Honeypot verilerine göre en sık saldırıya uğramış hizmetlerden biri olan yakın zamanda ortaya çıkan bir kötü amaçlı yazılım kampanyası,…

Siber güvenlik uzmanları, kimlik avı saldırıları için SVG (ölçeklenebilir vektör grafikler) dosyalarının kullanımında endişe verici bir artış gözlemlediler. Bu saldırılar,…

Satış noktası (POS) sistemlerinde ve otomatik vezneli vezne makinelerinde (ATM’ler) yetkisiz işlemler yürütmek için Yenilikçi Bir Yakın Alan İletişim (NFC)-Krem…

Güvenlik araştırmacıları, birçok modern güvenlik savunmasını atlarken meşru süreçlerde kötü amaçlı kod yürütmek üzere tasarlanan “Bekleme İplik Kaçırımı” (WTH) olarak…