Etiket: tasarlanmış

Sprout, saniyenin altında önyükleme süreleri sunan ve işletim sistemlerinde çalışan temiz, veri odaklı bir yapılandırma formatı kullanan açık kaynaklı bir…

Görme engelli ve az gören kullanıcılar da diğer herkesle aynı şifre zorluklarıyla karşı karşıya kalır, ancak güvenliği kolaylaştırmayı amaçlayan araçlar…

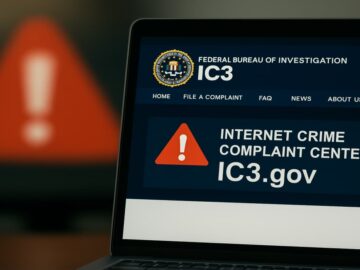

Federal Soruşturma Bürosu (FBI), kullanıcı verilerini çalmak için siber suçluların FBI’nın IC3 (İnternet Suç Şikayet Merkezi) web sitesinin sahte veya…

Proaktif tehdit avı, Güvenlik Operasyon Merkezi (SOC) analistleri ve yönetilen güvenlik hizmeti sağlayıcıları (MSSPS) için önemli bir disiplin haline gelmiştir….

Lumma bilgi çalma, 2022 kökeninden siber suçlu manzaradaki en gelişmiş hizmet olarak kötü amaçlı yazılım (MAAS) ekosistemlerinden birine dönüştü. Geniş…

Malwarebebytes, tehdit ürün ailesinin e-posta tabanlı tehditlerle mücadele etmek için tasarlanmış yeni bir e-posta güvenlik modülünün başlatılmasıyla genişletildiğini duyurdu. Irognales’in…

Siber güvenlik endüstrisi, kuruluşlar geleneksel uç nokta korumasından son nokta güvenliği EDR ile XDR Solutions ile gelişmiş tehdit tespitine geçtikçe…

Daha önce ACRA platformunu başlatan başlangıç, sistem uzlaşmalarından dolayı serpinti azaltmak için erişimi izole ederek ve bölümlere ayırarak veri yönetimi…

Trellix’e göre, Rusya’nın devam eden Ukrayna işgali ve İsrail-Hamas çatışması gibi çok sayıda bölgesel çatışma, siber saldırılarda ve hacktivist faaliyetlerde…

Damn Vulnerable RESTaurant, geliştiricilerin etkileşimli bir oyun aracılığıyla kodlarındaki güvenlik açıklarını belirlemeyi ve düzeltmeyi öğrenmelerine olanak tanıyan açık kaynaklı bir…

NICE Actimize, mali suçlarla mücadele etmek ve kuruluşların halihazırda mali suç soruşturmaları ve raporlamasında kullanılan manuel ve emek yoğun görevleri…

Her ne kadar Baby Boomers kuşağı, sonraki nesillere göre dijital konularda daha az bilgili olmalarıyla ün kazanmış olsa da, son…