Etiket: olmadan

Corero Network Security, şifrelenmiş uygulama katmanı saldırılarını ilave gecikme veya altyapı olmadan gerçek zamanlı olarak durduran yeni SmartWall ONE özelliğini…

Ubiquiti’nin UniFi Access uygulamasının, yönetim API’sini kimlik doğrulama olmadan açıkta bırakan kritik bir kusura karşı savunmasız olduğu tespit edildi. Catchify…

ISACA’ya göre Avrupalı BT ve siber güvenlik uzmanlarının %51’i, yapay zeka destekli siber tehditlerin ve deepfake’lerin 2026’da kendilerini ayakta tutmasını…

Siz içeri girdiğinizde ışıklar açılır. Hava sizin varlığınıza göre ayarlanır. Arka planda bir yerde, bir sunucu varışınızı not ediyor. Bu,…

Uyarı sıranız sonsuz gibi göründüğünde, tehdit istihbaratının bir lütuftan çok bir lanet olduğu düşünülebilir. Ancak bu konuda doğru yaklaşımın benimsenmesi,…

Oracle, E-Business Suite’te, kimliği doğrulanmamış saldırganların hassas verilere uzaktan erişmesine olanak tanıyan ve temel operasyonlar için platforma güvenen kuruluşlar için…

Gladinet CentreStack ve Triofox dosya paylaşımı ve uzaktan erişim platformlarındaki kimliği doğrulanmamış bir Yerel Dosya Ekleme güvenlik açığı olan CVE-2025-11371,…

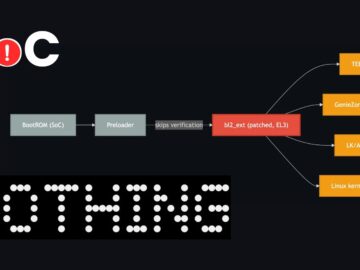

Hiçbir Şey Telefonu (2a) ve CMF Telefon 1’in güvenli önyükleme zincirindeki kritik bir güvenlik açığı için bir kavram kanıtlama (PoC)…

Güncellemeye dokunun, ilerleme göstergesini bekleyin ve sonra hata. İPhone’unuz donar ve “Güncelleme başarısız” veya güncellemez. Birçok iPhone kullanıcısı bunu özellikle…

OnePlus Oxygenos’ta yeni açıklanan bir kusur, bir cihazdaki herhangi bir uygulamanın SMS ve MMS mesajlarını kullanıcıya sormadan okumasını sağlar. CVE-2025-10184…

Çok sayıda kuruluşta sayısız saldırıdan sonra, siber güvenlik endüstrisi, rakiplerin nasıl çalıştığı, yararlandıkları güvenlik açıkları ve elbette bu saldırıların ciddi…

API’ler bir nimet ve bir lanettir. Modern internetin omurgasıdır. Ayrıca, genellikle zayıf bir şekilde belgelenmiş, miras ve bulut sistemleri arasında…