Etiket: Kullanma

Siber güvenlik odaklı liderlik daha iyi ürünler ve iş sonuçları sunar. Source link

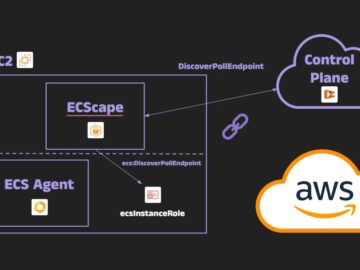

Amazon Elastik Konteyner Servisi’nde (ECS) çalışan kötü niyetli kapların aynı EC2 örneğini paylaşan diğer kaplardan AWS kimlik bilgilerini çalmasına izin…

Popüler çevrimiçi araçların, özellikle Google Çeviri Arabirimlerinin silahlandırılmış sürümleri aracılığıyla şüphesiz kullanıcıları hedefleyen sofistike bir kötü amaçlı yazılım kampanyası ortaya…

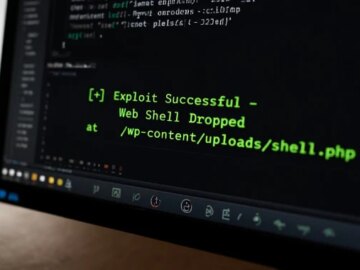

31 Tem 2025Ravie LakshmananGüvenlik Açığı / Web Sitesi Güvenliği Tehdit aktörleri, duyarlı siteleri devralmak için “tek başına-yardım kuruluşu çok amaçlı…

Siber güvenlik araştırmacıları, tehdit aktörlerinin kötü amaçlı yazılımları gizlice depolamak ve dağıtmak için DNS altyapısını kullandıkları ve internetin alan adı…

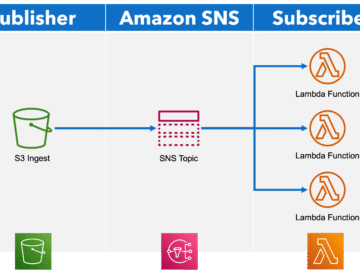

Uygulamalar daha fazla dağıtıldıkça, geleneksel izleme ve güvenlik araçları ayak uyduramıyor. Bu makalede, mezun CNCF silium ve alt projesi Tetragon…

Not: Bu, Def Con 30 Cloud Village Lightning konuşmamın “Metin Notları” versiyonudur. Konuşma kaydedilmedi, bu yüzden bu onun tek kamu…

Siber güvenlik araştırmacıları, Windows işletim sistemleriyle derin entegrasyonu ile bilinen uzun süredir devam eden bir komut dosyası dili olan otoitten…

Kuruluşlar, siber risklerini çoklu değişkenler arasında doğru bir şekilde ölçmenin karmaşık zorluğu ile karşı karşıyadır. Esnekliğin risk hesap makinesi aracı,…

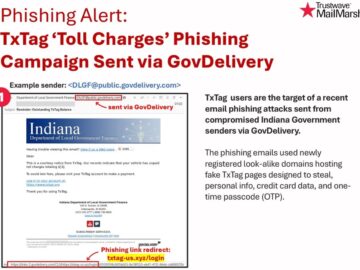

Sahte TxTAG Toll Koleksiyonu mesajlarını dağıtmak için tehlikeye atılmış Indiana Hükümeti Gönderen hesaplarından yararlanan sofistike bir kimlik avı operasyonu. Bu…

Tehdit aktörleri, Active Directory (AD) ortamlarında gizli bir şekilde hareket etmek için Windows Uzaktan Yönetimi’ni (WINRM) giderek daha fazla kullanıyor,…

Rusya bağlantılı tehdit aktörü olarak bilinen Soğuk algınlığı yeni bir kötü amaçlı yazılım dağıtımı gözlemlendi Kayıpkeyler ClickFix benzeri sosyal mühendislik…