Etiket: Kullanma

Microsoft’un Tespit ve Yanıt Ekibi, OpenAI Assistant API’sini alışılmadık bir komuta ve kontrol iletişim kanalı olarak kullanan karmaşık bir arka…

Siber Güvenlik Farkındalık Ayı devam ederken API’leri etkileyen saldırı yöntemlerini daha da derinlemesine incelemek istedik. Kırık Nesne Düzeyinde Kimlik Doğrulamayı…

Yönetişim ve Risk Yönetimi, Sağlık Hizmetleri, Sektöre Özel Inogen’den Ebenezer Arumai, Manusec Zirvesi öncesinde siber riski tartışıyor Tony Morbin (@tonymorbin)…

Popüler AXIOS HTTP istemci kitaplığında, saldırganların kötü niyetli veri URL işleme yoluyla node.js uygulamalarını çarpmasına izin veren kritik bir güvenlik…

Bugün, e-posta tabanlı saldırılar giderek daha karmaşıktır, ancak yapay zeka (AI) hayati bir savunma sunabilir. Yapay zeka kullanımı ile kuruluşlar,…

CISA, Android işletim sisteminde gerçek dünya saldırılarında aktif olarak sömürülen sıfır gün güvenlik açığı konusunda acil bir uyarı yayınladı. CVE-2025-48543…

Kırmızı takım için AI Tools kullanma tehlikeleri Source link

Günümüzün hızla gelişen dijital manzarasında, siber güvenliği çevreleyen zorluklar katlanarak artıyor. Enerji, imalat ve kamu hizmetleri de dahil olmak üzere…

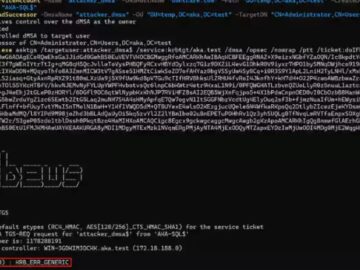

Akamai araştırmacıları, kapsamını ve sınırlamalarını belirlemek için Microsoft’un Badsuccessor Güvenlik Açığı (CVE-2025-53779) yamasını değerlendirdi. Güncelleme orijinal doğrudan yükseltme yolunu etkili…

Makaleyi dinleyin 3 dakika Bu ses otomatik olarak oluşturulur. Geri bildiriminiz varsa lütfen bize bildirin. Dalış Kılavuzu: Organizasyonların yaklaşık dörtte…

Tehdit aktörleri, PYPI’daki masum görünümlü paketlerde kötü niyetli yükleri gizlemek ve yürütmek için yerel değerlendirme ve yürütme işlevlerini giderek daha…

Cisco Talos araştırmacıları, en az 2022’den beri Tayvan’da Web Hosting Altyapısını aktif olarak hedefleyen UAT-7237 olarak adlandırılan sofistike Çince konuşan…