Etiket: kullanır

Cloudflare Public Bug Bounty, NULL_SMASHMASTER0045 tarafından gönderilen bir hatayı açıkladı: https://hackerone.com/reports/3211031 – Bounty: 550 $ Source link

Yeni bir e -posta saldırısı dalgası yükseliyor ve tehlikeli olanı yüklemek için sahte fatura belgeleri olan insanları kandırıyor Xworm faresi…

Sofistike bir kötüverizasyon kampanyası, şirket sistemlerinden ödün vermek için sahte Microsoft Teams yükleyicilerini kullanıyor, zehirli arama motoru sonuçlarından yararlanıyor ve…

Charlie Kirk’in öldürülmesinin ardından, Cumhuriyetçi politika aparatı hemen işe başladı. Project 2025 ve onun gözetim projesi yayınlayan Miras Vakfı, Federal…

Kötü niyetli Windows kısayol dosyalarından (.lnk) yararlanan son saldırılar dalgası, güvenlik ekiplerini yüksek alarma koydu. Ağustos 2025’in sonlarında ortaya çıkan…

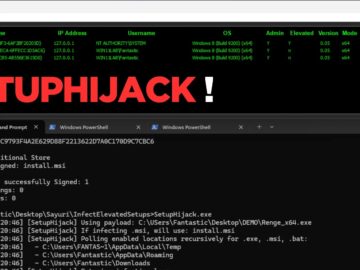

Açık kaynaklı bir araştırma yardımcı programı olan SetupHiJack, Windows yükleyicisi ve güncelleme mekanizmalarında yarış koşullarını ve güvensiz dosya işlemesini hedefleyerek…

Yakın tarihli bir sofistike kimlik avı saldırıları dalgası, GTHub bildirimleri aracılığıyla Y kombinatörü taklit ederek geliştiricileri ve girişimleri hedefledi. Mağdurlar,…

Microsoft Tehdit İstihbaratı tarafından tespit edilen yakın tarihli bir kimlik avı kampanyası, kötü niyetli davranışı gizlemek için bir SVG dosyasında…

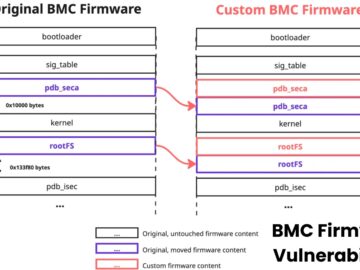

Ocak 2025’te Supermicro, süpürgelik yönetim denetleyicisi (BMC) ürün yazılımı doğrulama mantığında kritik güvenlik açıklarını ele alan yamalar yayınladı. Bu güncellemelere…

Darktrace’teki siber güvenlik araştırmacıları, Shadowv2 adlı yeni bir botnet’i tanımladılar ve kiralık bir hizmet olarak yapılandırıldı ve saldırganlara talep üzerine…

Nimbus Manticore olarak bilinen bir grup İranlı hacker, şimdi Avrupa’daki büyük şirketlere odaklanarak faaliyetlerini genişletiyor. Siber güvenlik firması Check Point…

Blackdot Solutions, araştırmaları ve tarama süreçlerini otomatikleştirmek için yeni AI özellikleri sunan bir platform olan Videris Automate’i tanıttı. Lansman, kuruluşların…