Etiket: Kullanılır

Aptal SSRF – Tam Ücretsiz 1 Saat Ders – SSRF nasıl bulunur ve kötüye kullanılır Source link

OnTinue’un Siber Savunma Merkezi (CDC) yakın zamanda ne kadar basit olduğunu gösteren bir olayı araştırdı vishing çağrısı tam bir ortam…

Ragnar Locker Ransomware Group ile ilişkili sofistike bir araç seti olan Ragnar Loader, 2020’de ortaya çıkmasından bu yana kuruluşlar üzerindeki…

İşyerinizde en iyi iletişim sistemine sahip olmak ister misiniz? Slack’in işletmelerin faydalarını nasıl en üst düzeye çıkaracağınızı öğrenin. Bu kılavuz…

Bir VPN, çevrimiçi gizliliklerini geliştirmek ve cihazlarının güvenliğini artırmak isteyenler için önemli bir araç haline gelmiştir. Bugünün çağında, internete bağlanmak…

Bir zamanlar gazetecileri ve aktivistleri hedeflemek için bir araç olarak kabul edilen Pegasus Spyware, şimdi finans, gayrimenkul ve lojistik de…

XCSSET MacOS modüler kötü amaçlı yazılımının yeni bir varyantı, kullanıcıların hassas bilgileri hedefleyen, dijital cüzdanlar ve Meşru Notlar uygulamasından veriler…

AI istemi nedir? İstemi, istenen bir görevi yerine getirmek için istenen bilgileri almak için bir LLM’ye verilen bir talimattır. LLM’lerle…

Bir iCloud+ aboneliğine dahil olan iCloud Private Relay, Safari’deki Web’e göz atarken gizliliğinizi artırır. Bu özellik etkinleştirildiğinde, iPhone’unuzu terk eden…

HIPAA Düzenleyici Standartları, Korunan Sağlık Bilgilerinin (PHI) yasal kullanımını, ifşa edilmesini ve korunmasını özetlemektedir. Phi’yi toplayan veya işleyen herhangi bir…

İşte geçen haftanın en ilginç haberlerinden bazılarına, makalelere, röportajlara ve videolara genel bir bakış: Hedef iPhone kullanıcılarına (CVE-2025-24085) elma sıfır…

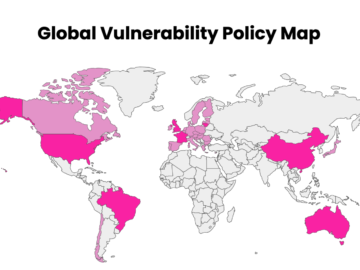

Kuruluşların VDP görevlerinin ve önerilerinin değişen manzarasına ayak uydurmasına yardımcı olmak için Hackerone, etkileşimli bir harita tabanlı izleyici olan Global…

![Güvenlik açıkları için yapay zeka isteyen nasıl kullanılır [3 Examples]](https://siberulak.com/wp-content/uploads/2025/02/Guvenlik-aciklari-icin-yapay-zeka-isteyen-nasil-kullanilir-3-Examples-360x270.png)