Etiket: Kullanan

Tehdit oyuncusu olarak bilinen Kör kartal Kasım 2024’ten bu yana Kolombiya kurumlarını ve devlet kuruluşlarını hedefleyen bir dizi kampanyayla bağlantılıdır….

Siber güvenlik araştırmacıları, kötü şöhretli Lumma Stealer kötü amaçlı yazılımları şüpheli kurbanlara sunan karmaşık “Click Fix” stil dağıtım kampanyalarını izlemeye…

Sağlık Bilgi Paylaşımı ve Analiz Merkezi Başkanı Denise Anderson, sağlık sektörüne çarpan büyük siber saldırıların çoğu yıllar öncesine dayanan kesintisiz…

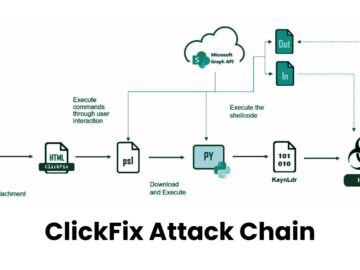

Tehdit aktörlerinin, Windows sistemlerini tehlikeye atmak için sosyal mühendislik taktiklerini değiştirilmiş açık kaynaklı araçlarla birleştiren çok aşamalı bir saldırı zinciri…

Siber güvenlik uzmanları, bilgisayar korsanlarının PowerShell ve Meşru Microsoft uygulamalarından, tehlikeye atılan sistemlerde önemli izler bırakmadan kötü amaçlı yazılım dağıtmak…

Son siber güvenlik araştırmaları, kötü amaçlı yazılım dağılımı sırasında tespitten kaçınmak için tehdit aktörleri tarafından kullanılan sofistike bir tekniği ortaya…

Palo Alto Networks birim 42’deki güvenlik araştırmacıları, Güneydoğu Asya’daki hükümeti ve diplomatik varlıkları hedefleyen siber saldırılarda modüler kitap kurdu kötü…

Yakın tarihli bir siber güvenlik soruşturması rahatsız edici bir gerçekliği ortaya koydu: ABD askeri personeli ve Lockheed Martin, Boeing ve…

Özelleştirilmiş büyük dil modellerinin (LLM’ler) yükselişi, yapay zeka uygulamalarında devrim yarattı, işletmelerin ve bireylerin karmaşık görevler için gelişmiş akıl yürütme…

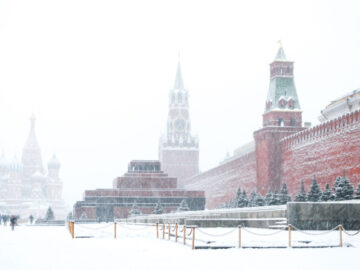

Dolandırıcılık Yönetimi ve Siber Suç, Fidye Yazılımı Rusya-Ukrayna Barış Müzakereleri için Potansiyel Bir Başlangıç Tutuklama Flurry Mathew J. Schwartz (Euroinfosec)…

Tehdit aktörleri, gizli kayıt defteri değerleri oluşturmak için Sharphide aracının değiştirilmiş bir versiyonunu kullanıyor ve tespit ve silme çabalarını önemli…

Sofistike bir siber saldırı kampanyasında, Storm-2372 olarak tanımlanan bir tehdit oyuncusu Microsoft Teams toplantılarını “Cihaz Kodu Kimlik Avı” saldırılarını yürütmek…