Etiket: Kullanan

ABD hükümet yetkilileri, federal ağların, siber güvenlik şirketi F5 tarafından üretilen ürünlerdeki güvenlik açıklarından yararlanmaya çalışan kimliği belirsiz bir “ulus-devlet…

Rus odaklı ileri süren bir tehdit (APT) kümesi olan Süvari Kurtadam, yeni kötü amaçlı yazılım varyantlarını deneyerek ve telgraf tabanlı…

Microsoft’a ait LinkedIn, büyük ölçekli veri kazıması amacıyla profesyonel ağ sitesinde milyonlarca sahte hesap işlettiğini söyledi. Mahkeme gazeteleri, ABD Delaware…

Siber güvenlik araştırmacıları, kötü niyetli aktörler, sağlam komut ve kontrol altyapısı oluşturmak için dinamik DNS sağlayıcılarını giderek daha fazla kullandıkça…

Çok sayıda mobil uygulamanın, yanlış yapılandırılmış Firebase hizmetleri aracılığıyla kritik kullanıcı bilgilerini ortaya çıkardığı ve kimlik doğrulanmamış saldırganların veritabanlarına, depolama…

24 Eylül 2025Ravie LakshmananGüvenlik Açığı / Ağ Güvenliği Daha önce Afrika, Asya, Kuzey Amerika, Güney Amerika ve Okyanusya’yı kapsayan küresel…

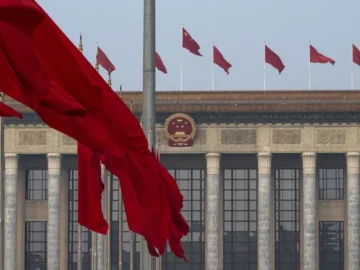

Makaleyi dinleyin 5 dakika Bu ses otomatik olarak oluşturulur. Geri bildiriminiz varsa lütfen bize bildirin. Washington – Çin hükümetine bağlı…

Son haftalarda güvenlik araştırmacıları, kötü niyetli içerik sunmak için meşru GitHub bildirim mekanizmalarından yararlanan ayrıntılı bir kimlik avı kampanyası ortaya…

2025’in başından beri, siber güvenlik ekipleri, İran devleti, devam eden gelişmiş kalıcı tehdit (APT) aktörü olan Muddywater’a atfedilen operasyonlarda belirgin…

Temmuz ayının ortalarında, siber suçluların, hükümet kimliklerinin derin bir doyma görüntülerini üretmek için üretken yapay zeka silahlandırdığı ve bunları geleneksel…

Kimuky Apt Grubu, DeepFake Güney Kore Askeri Ajansı Kimlik Kartları hazırlamak için üretken AI Chatgpt’ten yararlanmaya başladı. Kimlik avı lures,…

Microsoft’un Azure işlevlerini, algılama ve yayından kaldırma çabalarını karmaşıklaştıran yeni bir teknik olan komut ve kontrol (C2) altyapısı için kullanan…