Etiket: Korumalı

Google, e-posta gizliliğinde devrim yaratmayı ve spam ile mücadele etmeyi amaçlayan “Korumalı E-posta” adı verilen çığır açıcı yeni bir özelliği…

Kötü amaçlı yazılım korumalı alanları, potansiyel olarak zararlı yazılımları ve URL’leri analiz etmek için güvenli ve kontrollü bir ortam sunar….

Yeni bir kötü amaçlı yazılım yükleyicisi olan Latrodectus, keşfinden bu yana hızla gelişti ve potansiyel olarak IcedID’nin yerini aldı. IcedID’yi…

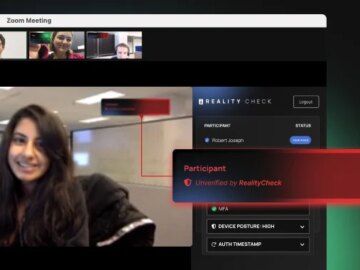

25 Ekim 2024Hacker HaberleriYapay Zeka / Kimlik Güvenliği Yapay Zeka (AI), fütürist bir kavramdan kötü aktörlerin elinde güçlü bir silaha…

Alman işlemci tasarım şirketi Codasip, geliştiricilerin çiplere bellek güvenliği eklemesine yardımcı olmak için en son RISC-V yazılım geliştirme kitini çip…

Tehlike Göstergeleri (IOC’ler), siber güvenlik araştırmacılarının güvenlik tehditlerini “algılamak”, “araştırmak” ve “hafifletmek” için kullandıkları kritik adli eserlerdir. Bu dijital ipuçları…

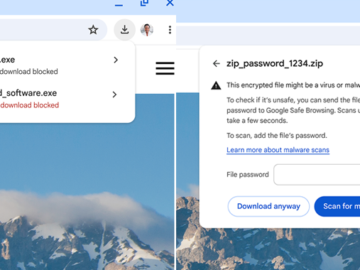

Google Chrome artık riskli parola korumalı dosyaları indirirken uyarı veriyor ve potansiyel olarak kötü amaçlı indirilen dosyalar hakkında daha fazla…

25 Temmuz 2024Haber odasıTarayıcı Güvenliği / Veri Koruması Google, Chrome web tarayıcısı üzerinden potansiyel olarak şüpheli ve kötü amaçlı dosyaların…

Google Chrome artık riskli parola korumalı dosyaları indirirken uyarı veriyor ve potansiyel olarak kötü amaçlı indirilen dosyalar hakkında daha fazla…

Bilgisayar korsanları CHM dosyalarını kötüye kullanır çünkü bunların içine kötü amaçlı komut dosyaları veya kodlar yerleştirebilirler. Windows sistemleri genellikle bu…

14 Haziran 2024Haber odasıGizlilik / Reklam Takibi Google’ın, Chrome web tarayıcısında Özel Korumalı Alan içeren üçüncü taraf izleme çerezlerini kullanımdan…

Kötü amaçlı yazılım korumalı alanı, tehditlerin ağ trafiği de dahil olmak üzere kötü amaçlı davranışları incelemek için çeşitli araçlar sunan…