Etiket: Kontrolünü

MTI Güvenlik araştırmacıları, Sturnus adı verilen, benzeri görülmemiş düzeyde cihaz kontrolü ve operasyonel gizlilikle kullanıcıların finansal ve kişisel verilerini hedef…

Sturnus adı verilen yeni bir bankacılık kötü amaçlı yazılımı, Avrupa’daki mobil kullanıcılar için önemli bir tehdit olarak ortaya çıktı. Güvenlik…

Palo Alto, Kaliforniya, 19 Kasım 2025, CyberNewsWire SquareX, Comet’te, AI Tarayıcıdaki uzantıların yerel komutları yürütmesine ve kullanıcıların cihazları üzerinde tam…

Palo Alto, Kaliforniya, 19 Kasım 2025, CyberNewsWire SquareX, Comet’te, AI Tarayıcıdaki uzantıların yerel komutları yürütmesine ve kullanıcıların cihazları üzerinde tam…

Palo Alto, Kaliforniya, 19 Kasım 2025, CyberNewsWire SquareX, Comet’te, AI Tarayıcıdaki uzantıların yerel komutları yürütmesine ve kullanıcıların cihazları üzerinde tam…

Dijital fotoğraf çerçeveleri, aile anılarını görüntülemek için standart bir ev cihazı haline geldi ve çoğu kullanıcı, bu basit cihazların karmaşıklıktan…

Yöneticiler yapay zeka stratejisini tartışabilir ancak ilerlemelerin çoğu çalışan düzeyinde gerçekleşiyor. Yakın zamanda yapılan bir Moveworks araştırması, yapay zekanın benimsenmesinin,…

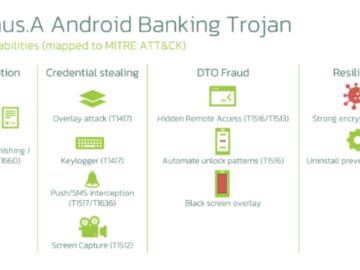

Herodot adlı karmaşık bir bankacılık truva atı, dünya çapındaki Android kullanıcıları için önemli bir tehdit olarak ortaya çıktı. Hizmet Olarak…

Microsoft giderek daha fazla rahatsız edici reklamlar sunduğundan ve verilerinizi üçüncü taraf uygulamalarda izlediğinden, Windows alanınızı gerçekten kendinize ait tutmak…

Microsoft Avustralya, rekabet düzenleyicisinin federal mahkemenin M365 abonelik paketlerini satma şekli nedeniyle cezalandırma teklifinden kaynaklanabilecek olası zararı en aza indirmek…

Doctor Web’deki güvenlik araştırmacıları, Telegram X olarak gizlenen ve siber suçlulara kurbanların hesapları ve cihazları üzerinde tam kontrol sağlayan gelişmiş…

OpenFGA, ilişki tabanlı erişim kontrolü için Google’ın Zanzibar sisteminden ilham alan açık kaynaklı, yüksek performanslı ve esnek bir yetkilendirme motorudur….