Etiket: istismarını

Oracle, ShinyHunters gasp grubu tarafından kamuya sızdırılan bir kavram kanıtlama istismarıyla, sunucuları ihlal etmek için aktif olarak istismar edilen bir…

Alan adı sistemi [DNS] İnternet’in adres defteri gibidir. Günlük web adreslerini sayısal IPS’ye çevirerek insanların uygulamalara ve içeriğe bağlanmasına izin…

Birçok işletmenin veri koruma stratejisinin temel taşı olan Veeam Backup & Replication’ın gizli bir pazarda sunulan yeni bir istismarın odağı…

CISA, saldırganların geçen yıl isimsiz bir ABD Federal Sivil Yürütme Şubesi (FCEB) ajansı ağını ihlal ettiğini açıkladı. Güvenlik hatası (CVE-2024-36401…

N-Day Güvenlik Açıklarından 0 tıklamış Linux Çekirdek KSMBD RCE istismarı, iki yıllık tarih-out Linux 6.1.45 örneğinde uzaktan kod yürütme elde…

Meta’daki iki eski çalışan, bu hafta bir Senato duruşmasında şirkete karşı tanıklık etti ve sanal gerçeklik (VR) ortamında çocuk istismarı…

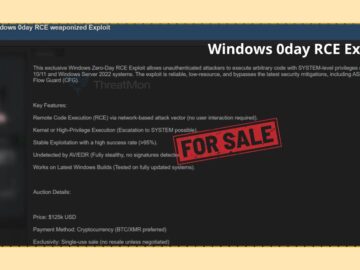

İddia edilen bir tehdit oyuncusu, satılık bir Windows Zero-Day Uzaktan Kod Yürütme (RCE) istismarını listeledi ve tam olarak güncellenmiş Windows…

Trend Micro’nun Sıfır Günü Girişimi (ZDI), yaklaşan PWN2own Ireland 2025 yarışmasında WhatsApp’ı hedefleyen Sıfır Kısa Uzaktan Kod Yürütme (RCE) istismarı…

Siber güvenlik araştırmacıları, Sıfır Günü Girişimi (ZDI) PWN2own Ireland 2025’teki popüler mesajlaşma platformuna karşı sıfır tıkalı bir uzaktan kod yürütme…

Wiz Research, NVIDIA konteyner araç setinde (NCT) ciddi bir güvenlik açığı açıkladı, #NVIDIASCAPE olarak adlandırıldı ve CVSS skoru 9.0 olarak…

AIM Security’deki araştırmacılar, bu hafta Microsoft Copilot’un kritik şiddetin güvenlik açığını, hızlı enjeksiyon saldırıları yoluyla hassas veri açığa çıkmasını sağlayabilecek…

Güvenlik açığı araştırmalarını dönüştürebilecek bir gelişmede, güvenlik araştırmacısı Matt Keeley, yapay zekanın halkın kavram kanıtı (POC) istismarları mevcut olmadan önce…