Etiket: İlişkin

Europol, “Meşruiyetten Yararlanmak: AB’nin En Tehditkar Suç Ağları Yasal İş Yapılarını Nasıl İstismar Ediyor?” başlıklı çığır açan bir rapor yayınladı….

Siber saldırılar daha sık ve hedefli hale geldikçe, önemli ikincil hasar potansiyeli artmakta ve toplumsal dayanıklılığı sürdürme çabaları karmaşıklaşmaktadır. 2025…

Metropolitan Polisi ve Kuzey İrlanda Polis Teşkilatı’nın gazetecileri yasa dışı bir şekilde gözetim altına aldığı yönündeki mahkeme kararı, polis güçlerinin…

Son aylarda, ABD’deki kritik altyapıyı hedef alan ve genellikle Çin gibi düşman ülkelerden gelen devlet destekli aktörlere atfedilen devam eden…

Yeni Zelanda hükümeti, “ülkenin değerlerini paylaşmayan” kuruluşların burayı uyduları izlemek için üs olarak kullanmasını engellemek amacıyla gelecek yıl yasa çıkaracak….

Siber güvenlik, son birkaç yılda ticari operasyonların en riskli yönlerinden biri haline geldi. Bir zamanlar esas olarak teknik gözetime odaklanan…

Ulusal Güvenlik Ajansı (NSA), kritik bir danışma belgesi yayınlamak için Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Federal Soruşturma Bürosu…

Hindistan Bilgisayar Acil Durum Müdahale Ekibi (CERT-In), yaygın olarak kullanılan içerik yönetim sistemi (CMS) Drupal’daki bazı kritik güvenlik açıklarını vurgulayan…

Oracle’ın Çevik Ürün Yaşam Döngüsü Yönetimi (PLM) yazılımı, CERT-In (Bilgisayar Acil Durum Müdahale Ekibi – Hindistan) tarafından bir güvenlik açığı…

BASIN BÜLTENİ AUSTIN, Teksas, 26 Kasım 2024 /PRNewswire/ — Araştırma ve test programları aracılığıyla siber güvenlik ürün ve hizmetlerine güven…

Tüm Surface Monitoring kullanıcıları, Saldırı Yüzeyi Politikalarını doğrudan yeni Etki Alanları sayfasıdaha önce mevcut olmayan çeşitli özellik kombinasyonlarını mümkün kılıyor….

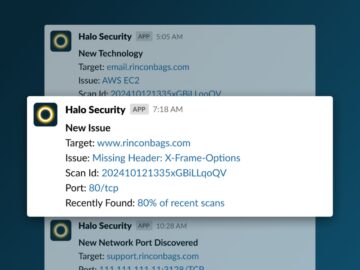

Harici saldırı yüzey yönetimi ve sızma testlerinde lider olan Halo Security, siber güvenlik ekiplerinin yeni keşfedilen varlıklar, güvenlik açıkları ve…