Etiket: ile

Son zamanlarda siber suç dünyasında gözlenen yeni bir trend, az teknoloji bilgisi olan insanların büyük saldırılar başlatmasını kolaylaştıran kullanıcı dostu,…

Andrzej Matykiewicz 01 Ekim 2025, 14:31 UTC Bug Bounty Legend, Nahamsec, bir spin için Burp Ai aldı. Burp AI’nin gerçek…

Genellikle sevinç ve kutlama için bir zaman olarak görülen tatil sezonu, örgütsel siber güvenlik için önemli bir döneme dönüştü. Çevrimiçi…

Infoblox tehdidi Intel’den yeni araştırmalar, yerleşik, kalıcı bir siber suçlu grubu Detour Dog’un 2020’den beri dünyanın dört bir yanındaki web…

Siemens, Operasyonel Teknoloji (OT) ağları için tasarlanmış Zero Trust Güvenlik Platformu olan SINEC Secure Connect’i başlattı. Yazılım çözümü, ağ yapılarını…

BBGMA-XTRA 001: Ödül avlarınızı AI ile süper şarj edin Source link

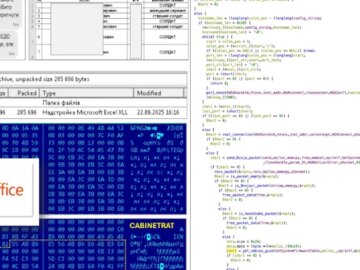

01 Ekim 2025Ravie LakshmananKötü amaçlı yazılım / olay yanıtı Ukrayna’nın bilgisayar acil müdahale ekibi (CERT-UA), ülkedeki yeni hedefli siber saldırıları,…

Akuity, kullanıcıların uygulamalarda bozulmuş durumları tespit etmelerini, triyaj olaylarını ve Akuity platformundaki düzeltmeleri dakikalar içinde otomatikleştirmelerini sağlayan yeni AI özellikleri…

30 Eylül 2025Ravie LakshmananYapay zeka / tehdit tespiti Microsoft Salı günü, Sentinel Güvenlik Olayları ve Etkinlik Yönetimi Çözümünün (SIEM) Sentinel…

Microsoft, Windows 11 24H2 için KB5065789 Önizleme Kümülatif Güncellemesini yayınladı; bu, Dosya Gezgini’nde yeni AI eylemleri ve Windows Update ve…

Linus Torvalds, çığır açan özelliklerden ziyade istikrar ve artımlı iyileştirmelere odaklanan yeni bir versiyon olan Linux Kernel 6.17’nin piyasaya sürüldüğünü…

Google seni istiyor Passeys kullanmaya başlamak için. Vizyonu, “şifre dışı bir geleceğe doğru ilerlemek”, Passeyeys’i Google Parola Yöneticisi hizmetinde saklamanıza…