Etiket: ile

Kötü amaçlı yazılım kalıcılığı teknikleri Sistem yeniden başlatmalarına, kimlik bilgisi değişikliklerine veya diğer kesintilere rağmen saldırganların tehlikeye atılan uç noktalara…

Crowdstrike araştırmacıları, suçluların MacOS kullanıcılarının makinelerini Shamos Infostealer ile enfekte etmelerini sağlamak için teknik sorunları çözme ihtiyacından yararlanıyor. MacOS güvenlik…

25 Ağu 2025Ravie LakshmananKötü amaçlı yazılım / siber saldırı Olarak bilinen gelişmiş kalıcı tehdit (APT) aktörü Şeffaf kabile Hindistan Hükümet…

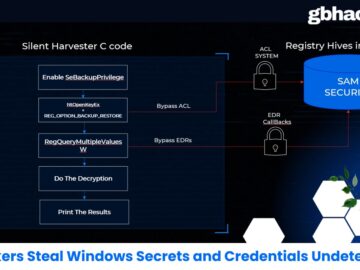

Bir siber güvenlik araştırmacısı, şu anda kurumsal ortamlarda konuşlandırılan çoğu uç nokta algılama ve yanıt (EDR) çözümleri tarafından tespit edilen…

Savunma Bakanlığı, IBM ile Kurumsal Kaynak Planlaması (ERP) revizyonu ile ilgili yeni bir anlaşma imzaladı ve toplam katılımın değerini 2019’dan…

Kimlik avı eskisi gibi değil. Artık kötü dilbilgisi ve kabataslak bağlantıları olan sahte e -postalar değil. AI ile modern kimlik…

Uzun süredir güvenlik burçları olan Linux ortamları, işletim sistemi güvenliği ile ilgili geleneksel varsayımlara meydan okuyan sofistike yeni bir tehditle…

İşte OSINT araçlarının finans firmalarının kara para aklama suçlularıyla savaşmak için gelişmiş stratejiler geliştirmelerine yardımcı olabileceği beş temel yol. 1….

Kimyager Deposu, 30.000 çalışanı ve mağaza sahiplerinden insan kaynakları sorguları için paylaşılan bir e -posta gelen kutusu üzerinde AI çalıştırıyor,…

Kaleci güvenliği duyurdu Chrome/kenar tarayıcı uzantısı ve kaleci komutanı CLI üzerinde fido2/webauthn passeys kullanılarak biyometrik girişin piyasaya sürülmesi. Endüstrideki türünün…

Kali Linux, Hashicorp’un paketleyicisinden önceden yapılandırılmış komut satırı erişilebilir VM’leri oluşturmak için Debos Build sistemine geçiş yapan vagrant sanal makine…

Darpa’dan Kathleen Fisher, DEF Con 33’teki AI siber mücadelesini ve otomasyonun ölçekli yama güvenlik açıklarına nasıl yardımcı olabileceğini kanıtlayan sonuçları…