Etiket: Güvenliğinin

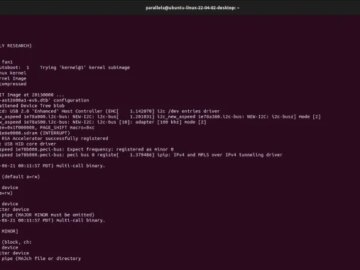

23 Eylül 2025Ravie LakshmananÜrün yazılımı güvenliği / güvenlik açığı Siber güvenlik araştırmacıları, Supermicro süpürgelik yönetim kontrolörü (BMC) ürün yazılımını etkileyen…

Demiryolu sistemleri, günlük yolcu taşımacılığından askeri ve endüstriyel operasyonlara kadar her şeyi destekleyen birçok ekonominin can damarıdır, bu yüzden soru…

E-posta her zaman iş dünyasında çift kenarlı bir kılıç olmuştur. Bir yandan, ekipler, müşteriler ve ortaklar arasında iletişim kurmanın en…

Günümüzde güvenlik liderleri, geleneksel yöntemlerin açıkça başarısız olduğu için değil, tehdit manzarası ve iş ihtiyaçları eski yaklaşımların üstesinden gelebileceği için…

Telekomünikasyon ağları, bugünün dijital altyapısının temelidir ve dünyadaki milyarlarca insanı ve cihazı birbirine bağlar. Bu kritik pozisyon onları özellikle bu…

Wallarm Q1 2025 Tehdit Raporuna göre, tüm başvuru saldırılarının% 70’i API’leri hedefliyor. Endüstri artık API güvenliğini bir sidenot olarak ele…

Bulutun benimsenmesinde bir artış, artan güvenlik zorlukları ile eşleştirildi, veri ihlallerinin% 82’si bulut saklı bilgileri ve 2024’te kamu ile ilgili…

Span Siber Güvenlik Arena’da Mastercard’da Avrupa için Siber Güvenlik ve Dayanıklılık Direktörü Ria Shetty ile oturdum. Konuşmamız hype’ı kesti ve…

22 Mayıs 2025Hacker HaberleriKurumsal Güvenlik / Kimlik Yönetimi Birçok kuruluş için kimlik güvenliği kontrol altında gibi görünmektedir. Kağıt üzerinde, her…

AI güvenliği, bugün dünyanın karşılaştığı en acil zorluklardan biridir. Yapay zeka olağanüstü güçlüdür ve özellikle ajanik yapay zekanın ortaya çıkışı…

Ortak güvenlik açıkları ve maruziyet sistemi belirsizlikle karşılaşmaya devam ederse, yansımalar yavaş bir şekilde oluşacak ve sonunda çatlakların içerilmesi zorlaşacaktır….

Son birkaç yıldır Okta, kimlik özellikli siber suç ve saldırılar tehdidini sona erdirme taahhüdünü belirtti. Güvenli kimlik taahhüdünün bir parçası…