Etiket: Doğru

Avustralya Merkez Bankası Perşembe günü yaptığı açıklamada, ilk kez gerçek para ve varlık kullanan projeler peşinde koşan bir dizi endüstri…

Birden fazla tehdit araştırmacısına göre, dağınık örümcek siber suçlu çetesinin bir parçası gibi görünen bilgisayar korsanları, perakende ve sigorta endüstrilerinden…

Tines, ajanların piyasaya sürülmesiyle iş akışı otomasyon platformunda özerk AI yeteneklerini duyurdu. Temsilciler, Tines platformunda önemli bir evrimi işaret ederek…

Araştırmacılar, bazı yaygın ClickFix kampanyaları devam ediyor, iş hedeflerine kötü amaçlı yazılım sunmak için eğildi ve savunucuların hazırlanması gereken yeni…

Ama tekrarda çalışabileceğiniz, yönetebileceğiniz ve güvenle büyüyebileceğiniz şeyle. Ve bir Azure iniş bölgesi yapıyı ayarlayabilir. Bulutu benimseme acele geçti. Şimdi,…

Pentera’nın küresel olarak yaklaşık 500 CISO’yu araştıran 4. Pentesting raporunun sonuçları, maruz kalma yönetimi uygulamaları olgunlaşırken, piyasanın henüz ele alınmadığını…

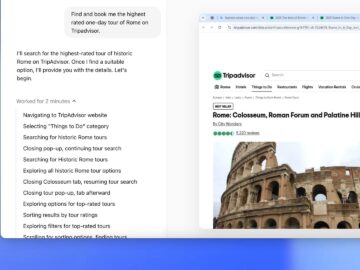

Openai, operatör ajanının artık O3 modelini kullandığını, yani akıl yürütme yeteneklerinde önemli ölçüde daha iyi olduğunu söylüyor. Halen araştırma önizlemesinde…

Günümüzün dijital işyerlerinde, daha fazla çalışan, kod satırlarını manuel olarak yazmak yerine düşük Kod Yok Kodu (LCNC), Yapay Zeka (AI)…

Fortinet’e göre, tehdit aktörleri, savunucular tarafından tutulan geleneksel avantajları sistematik olarak aşındırmak için otomasyonu, metalaştırılmış araçları ve yapay zekayı giderek…

Sürekli değişen siber güvenlik dünyasında, kuruluşlar sürekli olarak penetrasyon test ekiplerini en iyi destekleyen doğru güvenlik operasyonları modelini seçmeye zorlanmaktadır….

Kobalt’a göre, kuruluşlar sömürülebilir güvenlik açıklarının yarısından daha azını düzeltirken, Genai uygulama kusurlarının sadece% 21’i çözüldü. Büyük firmaların en pantin…

Hükümet, vergi mükellefinin parası temel teknoloji dönüşüm projesine karşı 136 milyon sterlin daha fazla teslim etti. Bu, hükümetin, postanenin Horizon…