Etiket: Cihazları

Avustralya polisi, smishing (SMS kimlik avı) saldırılarını azaltmayı amaçlayan çeşitli eyaletlerdeki baskınlarda 29 SIM kutusu ve “binlerce” SIM kartı ele…

Microsoft, Android cihazların kurumsal kaynaklarına erişimini engellemeyi planladığı için Çin’deki çalışanlarının iPhone kullanması gerekecek. Bloomberg News’in elde ettiği bir iç…

Dalış Özeti: Pazartesi günü araştırmacılar, Çin ile bağlantıları olduğu düşünülen bir tehdit aktörünün Cisco NX-OS yazılımındaki sıfır günlük bir güvenlik…

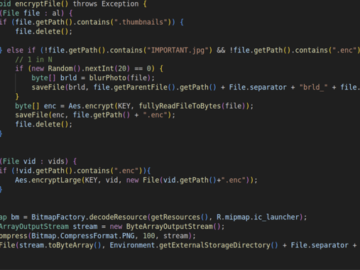

Açık kaynaklı Rafel RAT, birden fazla tehdit aktörü tarafından Android cihazları tehlikeye atmak ve bazı durumlarda onları kilitlemek, içeriklerini şifrelemek…

Zyxel NAS cihazlarında, onları Mirai benzeri bir botnet’ten gelen saldırılara maruz bırakan yeni bir güvenlik açığı olan CVE-2024-29973 keşfedildi. Bir…

24 Haziran 2024Haber odasıMobil Güvenlik / Tehdit İstihbaratı Siber casusluk grupları da dahil olmak üzere çok sayıda tehdit aktörü, açık…

2023’ün sonlarında büyük bir kuruluşa düzenlenen siber saldırıyı araştırmak üzere çağrılan araştırmacılar, etkinliğin izini, taktik ve altyapıya dayalı, ‘Kadife Karınca’…

Microsoft, kuruluşunuzdaki potansiyel saldırıya uğramış makineleri tespit etmenin yeni bir yolunu duyurdu. Analistler artık Defender for Endpoint’in “DesktopName” alanını kullanarak…

Uç Nokta Güvenliği, Yönetişim ve Risk Yönetimi, Nesnelerin İnterneti Güvenliği Şirket, Kullanım Ömrü Sonu NAS Cihazlarındaki Kusurları Ele Alıyor Prajeet…

Zyxel Networks, kullanım ömrünün sonuna gelmiş eski NAS cihazlarını etkileyen üç kritik güvenlik açığını gidermek için bir acil durum güvenlik…

Dalış Özeti: Su ve atık su arıtma sistemlerine yönelik aylardır süren saldırıların ardından araştırmacılar, ABD genelindeki endüstriyel tesislerde internete açık…

Kritik Altyapı Güvenliği Aliquippa Su Tesisine Yapılan Siber Saldırı, OT Sistemlerindeki Güvenlik Açıklarını Vurguladı Prajeet Nair (@prajeetspeaks) • 30 Mayıs…