Etiket: çalışır

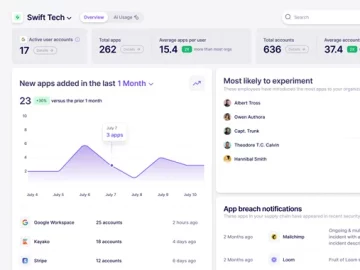

24 Ocak 2024Hacker HaberleriSaaS Güvenliği / Uç Nokta Güvenliği Günümüzün oldukça dağınık işyerlerinde her çalışan, kendi CIO’su gibi hareket etme,…

Güncellenmiş sistem ve uygulamaları sürdürmek, her BT ekibi için zorlu bir iştir; özellikle de kuruluşların sürekli olarak bulması ve önceliklendirmesi…

Siber tehditler gün geçtikçe daha yaygın hale geliyor. Ancak dijital tehditlerin giderek daha karmaşık hale geldiği bir çağda yaşıyoruz. Durum…

Bir kimlik avı saldırısının işe yaraması için her zaman iki şey gerekir; bir saldırganın yemi göndermesi ve içeriden birinin yemi…

Bireysel uygulama geliştiricilerden Google gibi şirketlere kadar telefonunuzdaki yazılımın bakımıyla ilgili tüm işletmeleri düşünürseniz, bilgisayar korsanlarının dikkate alması gereken birçok…

Keylogger, klavyede yazdığınız her şeyi kaydeden, sözcükler, karakterler ve semboller dahil tuş vuruşu düzenini öğrenen ve kaydedilen tüm ayrıntıları kötü…

Bulut madenciliği, uzaktaki bir veri merkezinden madencilik gücü satın almanın bir yoludur. Bulut madenciliği, normal kripto para birimi madenciliği ile…

Siber güvenliğe ayıracak finansal kaynakları olan şirketler her gün saldırıya uğruyor. Ocak ayında, uluslararası gönderileri haftalarca durduran bir Royal Mail…

Dalış Özeti: Bir araştırmaya göre, neredeyse her 5 kuruluştan 4’ü, karşı karşıya oldukları saldırganlara ilişkin herhangi bir içgörüye sahip olmadan…

Zac Amos, Özellik Editörü, ReHack Her gün yeni saldırı türleri ortaya çıktığı için siber suçlulara ayak uydurmak tam zamanlı bir…

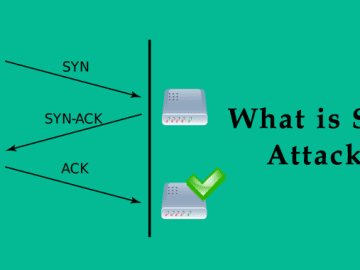

TCP SYN Flood saldırıları, DDOS saldırıları arasında en popüler olanıdır. Burada detaylı olarak TCP SYN saldırısının temelini ve bu sunuculara…

OAuth 2.0 yetkilendirme için endüstri standardı protokoldür. OAuth 2.0, 2006’da oluşturulan orijinal OAuth protokolünde yapılan çalışmaların yerine geçer. bu OAuth…