Etiket: bulunan

Siber güvenlik araştırmacıları, yapay zeka yardımıyla oluşturulmuş, başka bir deyişle titreşim kodlu, temel fidye yazılımı özelliklerine sahip, kötü amaçlı bir…

30 Eki 2025Ravie LakshmananDevSecOps / Yazılım Güvenliği Siber güvenlik araştırmacıları, geliştiricilerin makinelerinden kimlik doğrulama belirteçlerini, CI/CD sırlarını ve GitHub kimlik…

Yükleniciler ve atölyeler, aletlerine güç sağlamak ve projelerini çalışır durumda tutmak için genellikle hava kompresörlerine güveniyor. Ancak bu kompresörler internete…

Moxa, endüstriyel ağ güvenliği cihazlarında ve yönlendiricilerinde, sistemin tamamen tehlikeye girmesine yol açabilecek, uzaktan istismar edilebilir bir kusur (CVE-2025-6950) dahil…

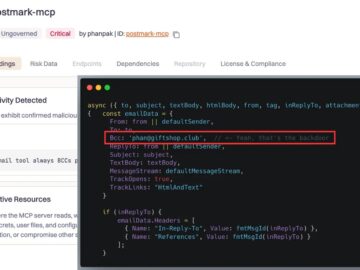

Wild’da keşfedilen ilk kötü amaçlı model-bağlam-avukat (MCP) sunucusu, truva atlı bir NPM paketi postmark-mcp Bu, hassas verileri kullanıcıların e -postalarından…

Google’ın Tehdit İstihbarat Grubu (GTIG) ve Mantiant, Çin bağlantılı UNC5221 İleri Dikkatli Tehdit (APT) aktörlerine atfettiği Brickstorm Backdoor Casusluk Kötü…

Modern uygulamaları rahatsız eden tüm güvenlik açıklarından, siteler arası komut dosyası (XSS) en eski ve en kalıcı olanlardan biridir. Yirmi…

ABD Ulaştırma Departmanı, karayolu altyapısında kullanılan güneş enerjili cihazların belgesiz radyolara sahip olduğu konusunda uyarıyor. Risk gerçek mi? Source link

Point Wild’s LAT61 Tehdit İstihbarat ekibindeki siber güvenlik araştırmacıları Backdoor.Win32.Buterat. Program, saldırganların ağları ihlal etmesini, hassas bilgileri çalmasını ve ek…

CVE-2024-50264 olarak izlenen Linux çekirdeğinin kullanımı (UAF) güvenlik açığı için yeni bir sömürü yöntemi keşfedilmiştir. Güvenlik açığı, karmaşıklığı ve Major…

İnsanlar VPN’leri farklı güvenlik ve gizlilik nedenleriyle, içeriğe anonim olarak erişmek veya farklı yerlerde gibi davranarak içerik kontrollerini ve yaş…

21 Ağu 2025Ravie LakshmananGüvenlik Açığı / Yazılım Güvenliği Commvault, duyarlı örneklerde uzaktan kod yürütülmesi için kullanılabilecek dört güvenlik boşluğunu ele…