ZPHP ve HANEYMANEY olarak da bilinen SmartApeSG kampanyası, ClickFix tarzı saldırı vektörlerine yönelerek enfeksiyon taktiklerini geliştirmeye devam ediyor.

Güvenlik araştırmacıları, kampanyanın en son yöntemini belgeledi; bu yöntem, aldatıcı sahte CAPTCHA sayfaları kullanarak kullanıcıları kötü amaçlı komutlar çalıştırmaya yönlendiriyor ve sonuçta saldırganlara tehlikeye atılmış Windows sistemleri üzerinde tam kontrol verebilen bir Uzaktan Erişim Truva Atı olan NetSupport RAT’ı dağıtıyor.

İlk olarak Haziran 2024’te tanımlanan SmartApeSG, saldırı altyapısında tutarlı bir gelişme gösterdi.

Kampanya başlangıçta kullanıcıları kandırmak için sahte tarayıcı güncelleme sayfalarına dayanıyordu, ancak daha sonra daha etkili ClickFix tekniğine geçti.

Bu evrim, saldırganların sosyal mühendislik etkinliğini artırmaya ve kullanıcıların eski saldırı yöntemlerine karşı geliştirmiş olabileceği geleneksel güvenlik farkındalığı eğitimini atlatmaya yönelik devam eden çabalarını yansıtıyor.

Saldırı Mekanizması ve Enfeksiyon Zinciri

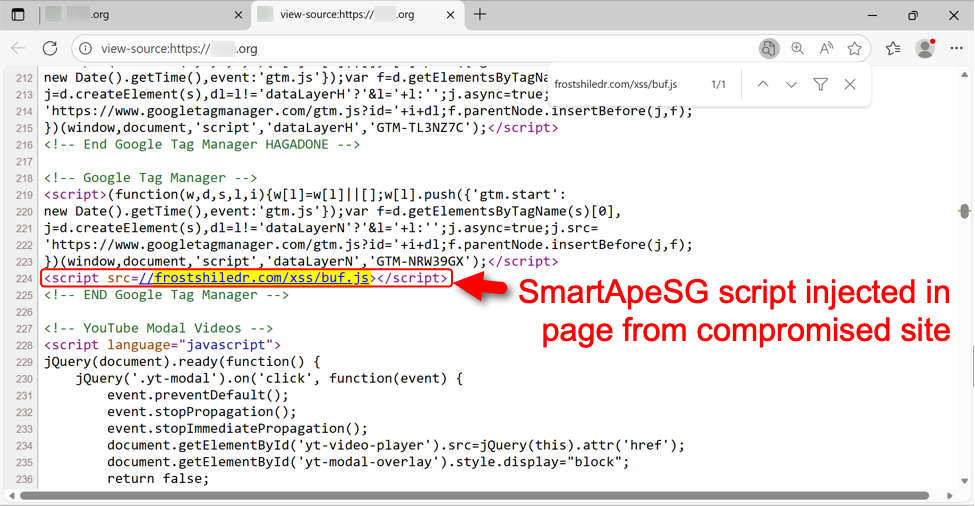

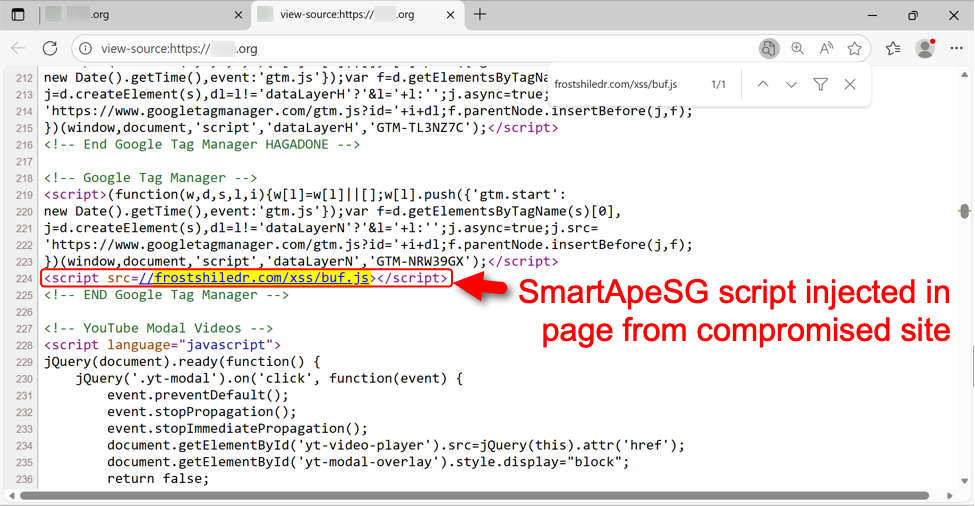

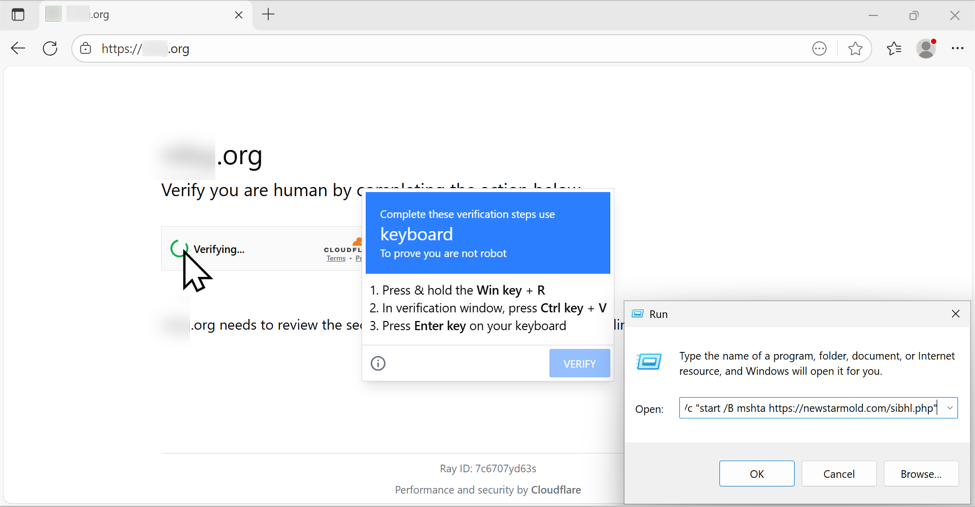

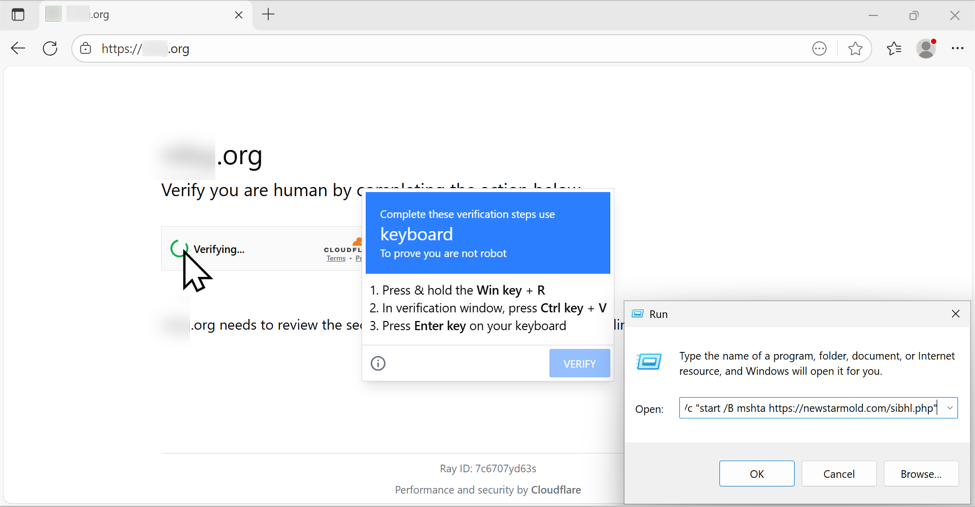

Bulaşma, kullanıcılar gizli enjekte edilmiş komut dosyaları içeren, güvenliği ihlal edilmiş web sitelerini ziyaret ettiğinde başlar. Bu komut dosyaları, meşru güvenlik kontrollerini taklit eden sahte CAPTCHA tarzı bir doğrulama sayfası görüntüleyerek belirli koşullar altında etkinleşecek şekilde tasarlanmıştır.

Kullanıcılar “insan olduğunuzu doğrulayın” butonuna tıkladığında saldırı dizisi otomatik olarak başlıyor.

Kötü amaçlı komut dosyası üç kritik eylem gerçekleştirir. İlk olarak, kötü amaçlı içeriği doğrudan Windows ana bilgisayarının panosuna enjekte eder.

İkinci olarak, kullanıcıları Windows Çalıştır iletişim kutusunu açmaya, pano içeriğini yapıştırmaya ve çalıştırmaya yönlendiren talimatların yer aldığı bir açılır pencere görüntüler.

Panoya enjekte edilen içerik, ek kötü amaçlı içeriği uzaktan almak ve yürütmek için HTML uygulamalarını çalıştıran bir Windows yardımcı programı olan mshta komutunu kullanan bir komut dizesi içerir.

Bu sosyal mühendislik yaklaşımı özellikle pratiktir çünkü kullanıcının sistem arayüzü öğelerine olan güvenini artırır ve meşru web sitesi operasyonlarından kaynaklanıyor gibi görünmektedir.

ClickFix tekniğinin birden fazla kampanyada başarılı olduğu kanıtlandı ve SmartApeSG’nin uygulanması, tehdit aktörlerinin kanıtlanmış saldırı yöntemlerini nasıl hızla benimsediğini gösteriyor.

Kötü amaçlı komut yürütüldükten sonra, güvenliği ihlal edilen sisteme NetSupport RAT’ı indirir ve yükler.

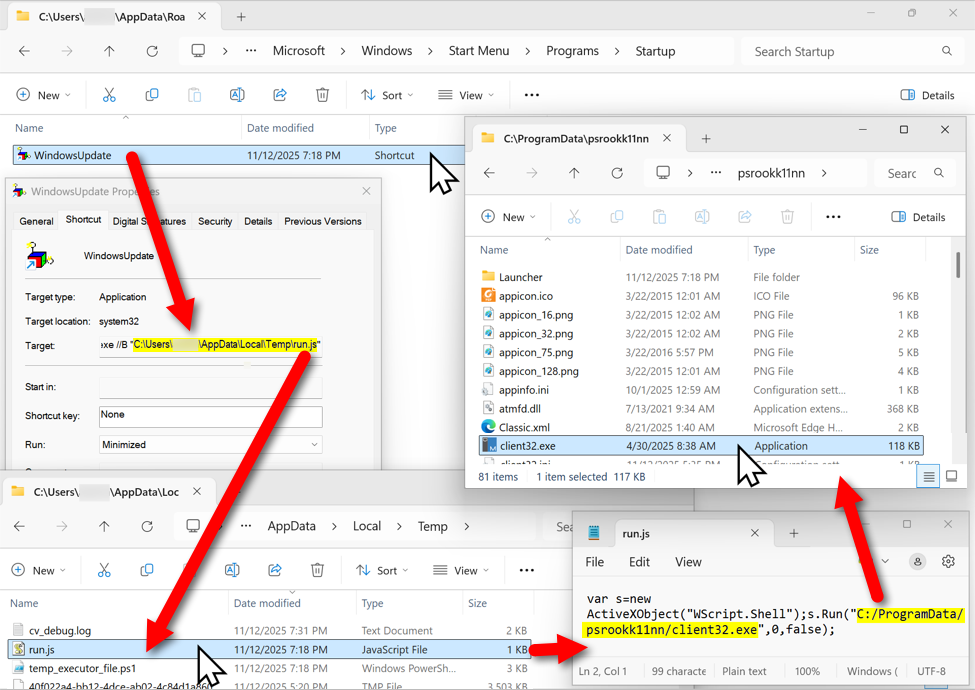

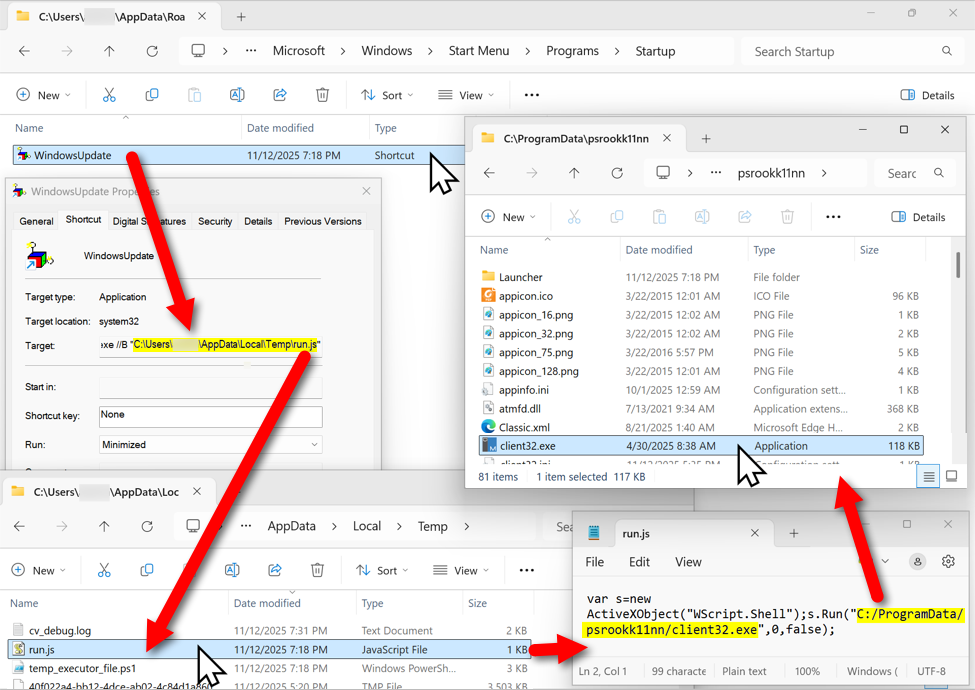

Kötü amaçlı yazılım, kullanıcının AppData\Local\Temp dizininde depolanan bir JavaScript dosyasını otomatik olarak çalıştıran, stratejik olarak yerleştirilmiş bir Başlat Menüsü kısayolu aracılığıyla kalıcılık sağlıyor.

Bu JavaScript dosyası daha sonra C:\ProgramData altındaki bir alt dizinde bulunan NetSupport RAT yürütülebilir dosyasını başlatarak, kötü amaçlı yazılımın sistem yeniden başlatmalarında etkin kalmasını sağlar.

NetSupport RAT, saldırganlara dosya erişimi, komut yürütme ve gözetim işlevleri de dahil olmak üzere kapsamlı kontrol yetenekleri sağlayan güçlü bir uzaktan erişim aracıdır. Güvenlik araştırmacıları, NetSupport RAT bulaşmalarından dağıtılan kötü amaçlı yazılım bulaşmalarının devamını gözlemlediler; bu da ilk güvenlik ihlalinin genellikle ek kötü amaçlı yükler için bir hazırlık noktası olarak hizmet ettiğini öne sürdü.

Tespit ve İzleme

SmartApeSG etkinliğini izleyen güvenlik analistleri genellikle özel tehdit istihbaratı izleme yoluyla kampanya göstergelerini tanımlar.

Araştırmacılar, kötü amaçlı komut dosyalarını barındıran güvenliği ihlal edilmiş web sitelerini belirlemek için URL taramayı kullanarak bu göstergelere odaklanabilirler.

Ancak kampanya, saldırganların günün saati veya kaynak IP adresi gibi faktörlere dayalı koşullu yürütme mantığını uyguladığı ve potansiyel olarak aynı ağdan sanal alan analizini ve tekrarlanan enfeksiyon girişimlerini engellediği için enfeksiyon zincirinin tutarlı bir şekilde etkinleştirilmediği karmaşık operasyonel güvenlik uygulamalarını gösteriyor.

Kuruluşlar, güvenliği ihlal edildiği bilinen web sitelerine erişimi engellemek için güçlü e-posta filtreleme ve web ağ geçidi korumaları uygulamalıdır.

Kullanıcı güvenliği farkındalığı eğitimi, özellikle ClickFix tarzı saldırılara ve sistem yardımcı programları aracılığıyla alışılmadık komutlar çalıştırmanın tehlikelerine yönelik olmalıdır.

Uç nokta algılama ve yanıt çözümleri, Windows sistemlerinde şüpheli MSHTA yürütmesini ve NetSupport RAT yapıtlarını izlemelidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.