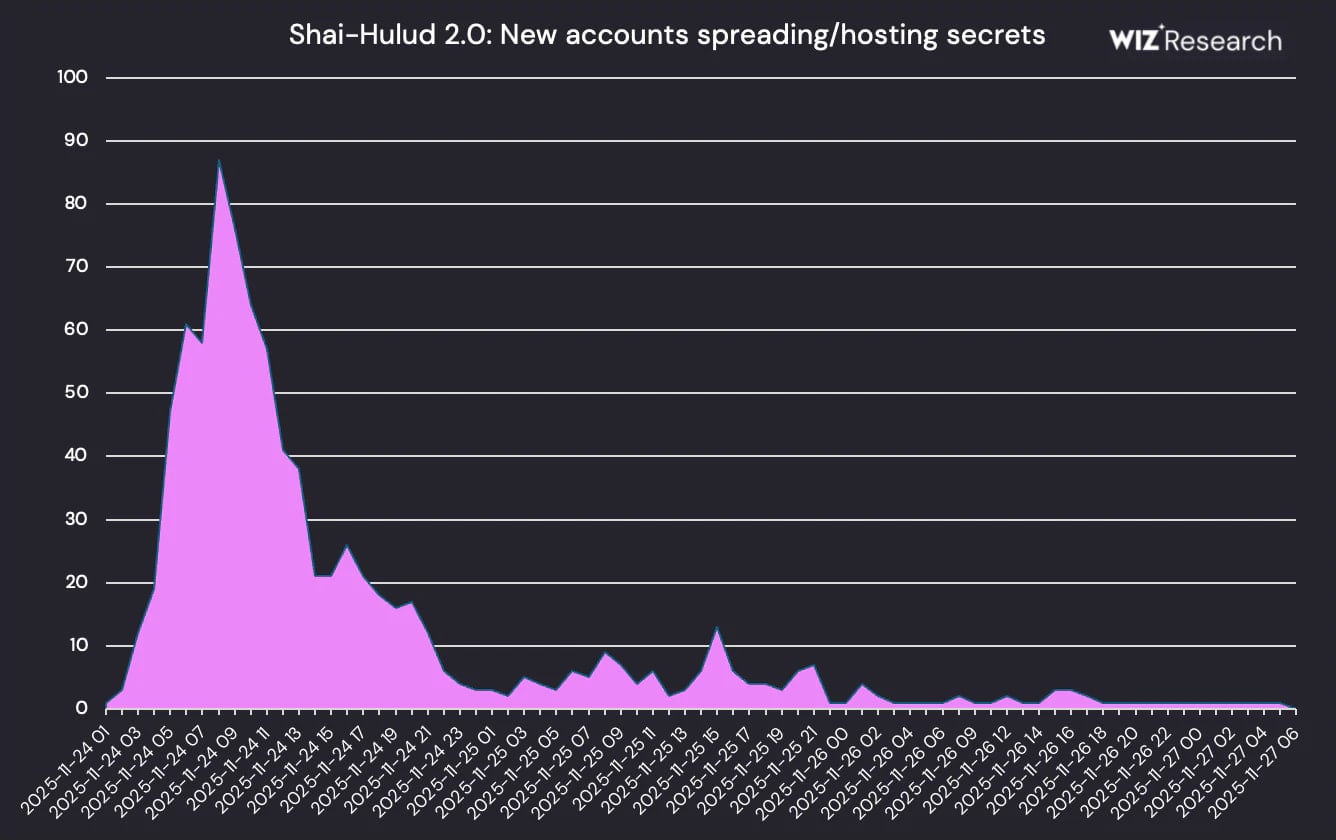

Geçen hafta gerçekleşen ikinci Shai-Hulud saldırısı, NPM (Düğüm Paket Yöneticisi) kayıt defterindeki yüzlerce pakete bulaştıktan ve çalınan verileri 30.000 GitHub deposunda yayınladıktan sonra yaklaşık 400.000 ham sırrı açığa çıkardı.

Açık kaynak kodlu TruffleHog tarama aracı tarafından açığa çıkan sırların sadece yaklaşık 10.000’inin geçerli olduğu doğrulanmış olsa da, bulut güvenlik platformu Wiz’deki araştırmacılar, sızdırılan NPM tokenlarının %60’ından fazlasının 1 Aralık itibarıyla hala geçerli olduğunu söylüyor.

Shai-Hulud tehdidi, Eylül ortasında ortaya çıktı ve TruffleHog kullanarak hesap tokenlarını tanımlayan, paketlere kötü amaçlı bir komut dosyası enjekte eden ve bunları otomatik olarak platformda yayınlayan, kendi kendine yayılan bir yük ile 187 NPM paketini tehlikeye attı.

İkinci saldırıda, kötü amaçlı yazılım 800’den fazla paketi etkiledi (bir paketin tüm virüslü sürümlerini sayarak) ve belirli koşulların karşılanması durumunda kurbanın ana dizinini silen yıkıcı bir mekanizma içeriyordu.

Kaynak: Wiz

Shai-Hulud 2.0 saldırısının 30.000 GitHub deposuna yayıldığı sırların sızdırılmasını analiz eden Wiz araştırmacıları, aşağıdaki türdeki sırların açığa çıktığını buldu:

- Depoların yaklaşık %70’inde bir içerik.json GitHub kullanıcı adlarını ve belirteçlerini ve dosya anlık görüntülerini içeren dosya

- yarısı buna sahipti truffleSecrets.json TruffleHog tarama sonuçlarını içeren dosya

- Depoların %80’i şu özelliklere sahipti: çevre.json İşletim sistemi bilgileri, CI/CD meta verileri, npm paketi meta verileri ve GitHub kimlik bilgilerini içeren dosya

- 400 depo barındırıldı eylemlerSecrets.json GitHub Eylemleri iş akışı sırlarıyla

Wiz, kötü amaçlı yazılımın TruffleHog’u ‘-yalnızca-doğrulandı‘ işareti, açığa çıkan 400.000 sırrın bilinen bir formatla eşleştiğini ve artık geçerli veya kullanılamayabileceğini belirtir.

Wiz, “Gizli veriler son derece gürültülü olmasına ve yoğun veri tekilleştirme çabaları gerektirmesine rağmen, bulut, NPM belirteçleri ve VCS kimlik bilgileri dahil olmak üzere hâlâ yüzlerce geçerli sır içeriyor” diye açıkladı.

“Bugüne kadar bu kimlik bilgileri, daha fazla tedarik zinciri saldırısı için aktif bir risk oluşturuyor. Örneğin, sızdırılan NPM tokenlarının %60’ından fazlasının hala geçerli olduğunu gözlemliyoruz.”

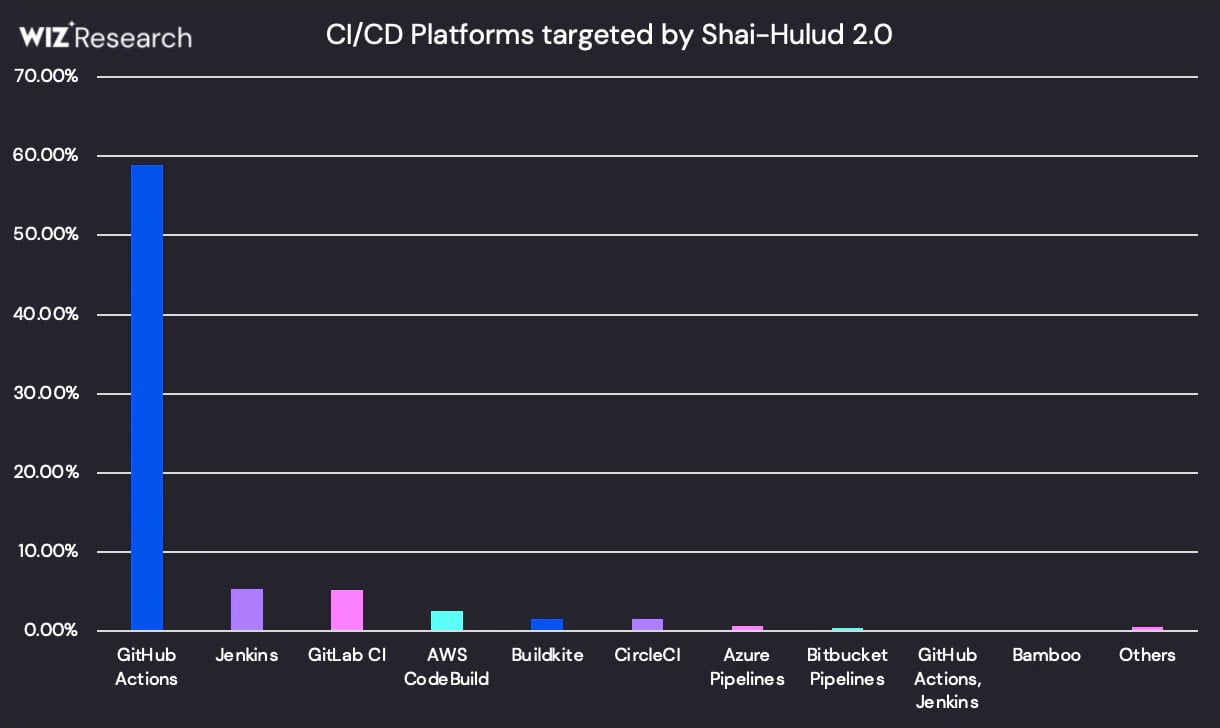

24.000’in analizi çevre.json Dosyalar, bunların kabaca yarısının benzersiz olduğunu, %23’ünün geliştirici makinelere karşılık geldiğini ve geri kalanının CI/CD çalıştırıcılarından ve benzer altyapılardan geldiğini gösterdi.

Araştırmacıların derlediği veriler, virüs bulaşan makinelerin çoğunun, yani %87’sinin Linux sistemleri olduğunu ve enfeksiyonların çoğunun (%76) konteynerlerde olduğunu gösteriyor.

CI/CD platformu dağıtımında GitHub Actions önde gidiyor, onu Jenkins, GitLab CI ve AWS CodeBuild takip ediyor.

Kaynak: Wiz

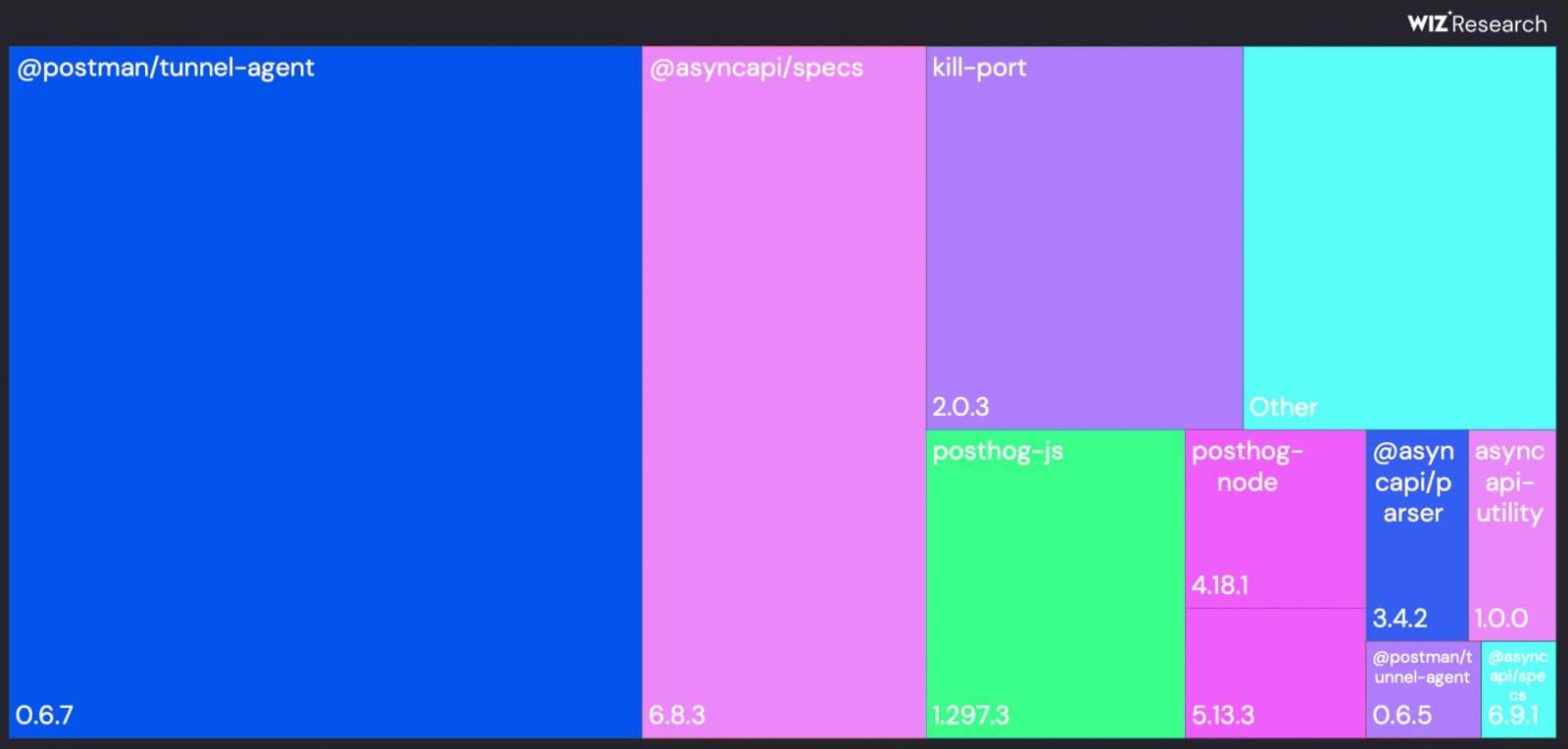

Enfeksiyon dağılımına bakıldığında Wiz araştırmacıları en üstteki paketin şu olduğunu buldu: @postacı/tü[email protected]ardından @asyncapi/[email protected]. Bu iki paket birlikte tüm enfeksiyonların %60’ından fazlasını oluşturuyordu.

Kaynak: Wiz

Bu odaklanma nedeniyle araştırmacılar, birkaç önemli paketin önceden tespit edilip etkisiz hale getirilmesi durumunda Shai-Hulud etkisinin büyük ölçüde azaltılabileceğini söylüyor.

Benzer şekilde, bulaşma modeliyle ilgili olarak, örneklerin %99’u setup_bun.js düğümünü çalıştıran ön yükleme olayından geldi ve çok az istisna, muhtemelen test denemeleriydi.

Wiz, Shai-Hulud’un arkasındaki faillerin tekniklerini geliştirmeye ve geliştirmeye devam edeceğine inanıyor ve yakın gelecekte daha fazla saldırı dalgasının ortaya çıkacağını ve şimdiye kadar toplanan devasa kimlik bilgileri hazinesinden potansiyel olarak yararlanılacağını öngörüyor.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.