ESET’in raporuna göre, devlet bağlantılı bilgisayar korsanlığı grupları son altı ayı birden fazla bölgede casusluk, sabotaj ve siber suç kampanyalarını hızlandırarak geçirdi. APT Faaliyet Raporu Nisan-Eylül 2025 dönemini kapsayan araştırma, Rusya, Çin, İran ve Kuzey Kore ile bağlantılı operasyonların kapsam ve teknik açıdan nasıl geliştiğini vurguluyor ve ulus devlet faaliyetlerinin sürekli bir aksaklık kaynağı olmaya devam ettiğini gösteriyor.

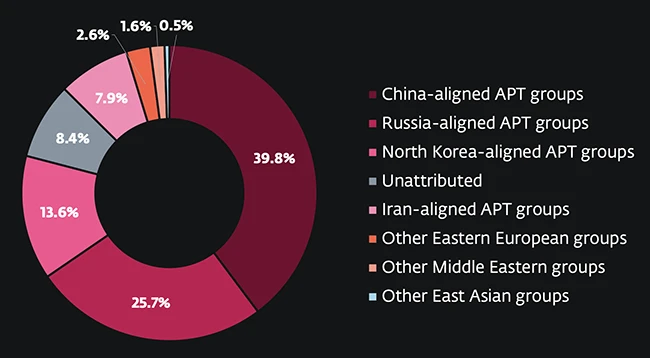

Saldırı kaynakları (Kaynak: ESET)

Rusya’nın odağı Ukrayna ve müttefikleri

Rusya bağlantılı aktörler en saldırganlar arasında kaldı. Ana odak noktaları Ukrayna ve Kiev’i destekleyen Avrupa Birliği ülkeleri olmaya devam etti. Bu dönemde izlenen tüm APT faaliyetlerinin yaklaşık yüzde 40’ı Moskova’ya bağlı gruplardan geldi.

Rusya’ya bağlı en aktif gruplardan biri olan RomCom, 2025’in ortalarında WinRAR’daki sıfır gün güvenlik açığından yararlandı. Artık yamalanan kusur, saldırganların kurbanları hazırlanmış bir arşiv dosyasını açmaya ikna ederek kötü amaçlı kod çalıştırmasına olanak tanıyor. ESET, kampanyanın Avrupa ve Kanada’daki finans, imalat, savunma ve lojistik firmalarını hedeflediğini söylüyor.

Gamaredon ayrıca Ukrayna’daki operasyonlarını hem sıklık hem de karmaşıklık açısından gözle görülür bir artışla genişletti. Grup, çalınan verileri taşımak için bulut depolama ve tünel hizmetlerini kullanan yeni araçları denedi. Gamaredon, Rus siber birimleri arasında nadir görülen bir işbirliğiyle Turla’nın arka kapılarından birini konuşlandırdı ve yüksek değerli hedefler üzerinde seçici işbirliği önerdi.

Bu arada Sandworm Ukrayna’da yıkıcı saldırılarını sürdürdü. ZEROLOT ve Sting gibi verileri silen kötü amaçlı yazılımları kullanan saldırı, muhtemelen Ukrayna’nın savaş zamanı ekonomisini zayıflatmayı amaçlayan hükümet, enerji, lojistik ve tahıl sektörü kuruluşlarını vurdu. Başka bir aktör olan InedibleOchotense, Kalambur arka kapısını taşıyan truva atı bulaşmış bir yükleyiciyi teslim eden kimlik avı kampanyalarında ESET’in kendisini taklit etti.

Çin, Latin Amerika’ya erişim alanını genişletiyor

Çin bağlantılı gruplar Asya, Avrupa ve Amerika’da aktif kaldı ve gözlemlenen aktivitenin yaklaşık yüzde 26’sını oluşturdu. Operasyonları, Latin Amerika’ya yeni bir vurgu yaparak Pekin’in stratejik hedeflerini yansıtıyordu.

FamousSparrow grubu Arjantin, Guatemala, Honduras, Panama ve Ekvador’daki devlet kurumlarına karşı kapsamlı bir kampanya başlattı. ESET araştırmacıları, Washington’un Pekin’in Panama Kanalı ve diğer yerlerdeki mali ve siyasi etkisini sınırlamaya çalışması nedeniyle bu bölgesel odağın artan ABD-Çin rekabetiyle bağlantılı olduğuna inanıyor.

Çin bağlantılı diğer aktörler daha gelişmiş tekniklere güvendiler. SinisterEye ve PlushDaemon, yazılım güncellemelerini ele geçirmek ve ağ içinde yatay olarak hareket etmek için ortadaki düşman yöntemlerini kullandı. Bu taktikler, saldırganlara meşru güncelleme süreçleri üzerinde kontrol sağladı ve alarm vermeden kötü amaçlı yazılım yerleştirmelerine olanak tanıdı.

ESET Tehdit Araştırması Direktörü Jean-Ian Boutin, Help Net Security’ye AiTM’nin Çin uyumlu kampanyalarda en etkili araçlardan biri haline geldiğini söyledi. Boutin, “Ortadaki rakip (AiTM) tekniklerini kullanan birden fazla grup belirledik ve bunların birçoğu bu yöntemi birkaç yıldır başarıyla kullanıyor” dedi. “AiTM, tehdit aktörünün, ister gözetlenen yurt içi bir kişiyi, ister stratejik öneme sahip uluslararası bir ziyaretçiyi hedef alıyor olsun, ağ trafiğini engelleyen bir cihazı kontrol edebildiği durumlarda özellikle etkilidir.”

Boutin, Çin ile uyumlu grupların yaklaşımlarını AiTM’nin ötesinde çeşitlendirmeye devam ettiğini ekledi. “Çin bağlantılı tehdit aktörleri, çeşitli ilk erişim tekniklerinden yararlanmaya devam ediyor. Bunlar arasında, çıkarılabilir medya yoluyla yayılma, uç cihazlar olarak adlandırılan halka açık uygulamalardan yararlanma ve hedef odaklı kimlik avı kampanyaları yer alıyor” dedi.

Speccom, ele geçirilen hükümet adreslerinden gönderilen hedef odaklı kimlik avı e-postalarıyla Orta Asya’daki enerji sektörünü hedef aldı. Analistler, bu operasyonların Çin’in kendi denizaşırı projeleri ve enerji ithalatı konusunda görünürlük kazanmasına yardımcı olabileceğini öne sürüyor. Bu arada Silver Fox, Hong Kong, Malezya ve Hindistan’daki kuruluşlara uzaktan erişim araçları bulaştırmak için vergi temalı kimlik avı tuzakları kullanarak casusluk ve kâr amacı gütmeyen arasındaki çizgiyi bulanıklaştırdı.

İran dahili kimlik avı taktiklerini benimsiyor

İran bağlantılı faaliyetler istikrarlı kaldı ve gözlemlenen kampanyaların yaklaşık yüzde 8’ini oluşturdu. MuddyWater alışılmadık bir yöntemle öne çıktı: şirket içi hedef odaklı kimlik avı. Hedef kuruluştaki bir posta kutusunun güvenliği ihlal edildikten sonra grup, bu güvenilir hesaptan iş arkadaşlarına kimlik avı mesajları göndererek başarı şansını artırdı.

Bu teknik, saldırganların çevre savunmalarını aşmasına ve çalışanları uzaktan yönetim araçları veya düşürücüler kurmaları için kandırmasına olanak tanıdı. MuddyWater Nijerya, Yunanistan, İsrail ve Amerika Birleşik Devletleri gibi çok çeşitli bölgelerdeki mağdurları hedef aldı. GalaxyGato gibi diğer İranlı gruplar, Yunanistan ve İsrail’deki saldırılar sırasında bilgi toplamak ve kimlik bilgilerini çalmak için mevcut araç setlerini geliştirdiler ve PowerShell tabanlı komut dosyaları kullandılar.

Kuzey Kore casusluğu kârla karıştırıyor

Kuzey Koreli gruplar casusluk ve mali amaçlı operasyonlarda aktif olmaya devam etti ve küresel faaliyetlerin yaklaşık yüzde 14’ü onlara atfedildi. Lazarus, Kimsuky, Konni ve DeceptiveDevelopment, genellikle araçlar ve teknikler açısından örtüşen birden fazla kampanya yürüttü.

DeceptiveDevelopment, sahte iş teklifleri ve truva atı haline getirilmiş kod tabanlarıyla kripto para birimi geliştiricilerini cezbetmeye devam etti; bu, grubun yıllardır geliştirdiği bir taktik. Lazarus, yasal Güney Koreli satıcılardan güvenliği ihlal edilmiş yazılım yükleyicileri de dahil olmak üzere, tedarik zinciri zayıflıklarından yararlanma modelini sürdürdü.

Konni, sosyal mühendisliği kullanarak kullanıcı kimlik bilgilerini çalmak ve EggShell arka kapısının bir çeşidini dağıtmak için Eylül ayında macOS cihazlarına saldırı başlattığında yeni bir sorun ortaya çıktı. ESET ayrıca Kuzey Koreli aktörlerin operasyonlarını Özbekistan’a kadar genişlettiklerini ve kapsamın geleneksel hedeflerin ötesinde genişlediğini öne sürdü.

Diğer kampanyalar ve ortaya çıkan taktikler

ESET, büyük güçlerin dışında aynı güvenlik açıklarından yararlanan daha küçük grupları da takip etti. Irak’ta Wibag adlı bir Android casus yazılım operasyonu ortaya çıkarken, birçok aktör Roundcube web posta kusurunu (CVE-2024-42009) JavaScript indiricileri ve kimlik bilgileri hırsızları sunmak için kötüye kullandı. Wibag, kendisini YouTube uygulaması olarak gizledi, mesajları, arama kayıtlarını ve konum verilerini topladı ve Irak Ulusal Güvenlik Servisi logosunu taşıyan bir giriş ekranı sergiledi.