ESET araştırmacıları, İran bağlantılı bir tehdit grubunun taktiklerini yeniden geliştirdiğini ve son faaliyetlerin taktiklerinin ne kadar değiştiğini gösterdiğini söylüyor. MuddyWater uzun süredir devam eden bir siber casusluk grubudur ve yeni bulgular İsrail’deki çeşitli kuruluşları hedef alan bir kampanyaya işaret etmektedir ve Mısır’da bir kurban olduğu doğrulanmıştır.

Daha geniş bir hedef ve araç kümesi

Araştırmacılar İsrail’deki kurbanların teknoloji, mühendislik, imalat, yerel yönetim ve eğitim sektörlerinde çalıştığını söylüyor. Grup aynı zamanda Mango Sandstorm ve TA450 olarak da biliniyor ve ESET, onu İran İstihbarat ve Ulusal Güvenlik Bakanlığı’na bağlıyor. Yeni soruşturma, MuddyWater operatörlerinin savunmadan kaçınmayı geliştirmek ve kalıcılığı sürdürmek için kullandıkları bir dizi özel araç üzerinde yoğunlaşıyor.

Ana bulgulardan biri, araştırmacıların MuddyViper adını verdiği yeni bir arka kapıdır. Araştırmacılara göre saldırganların sistem bilgilerini toplamasına, dosyaları ve kabuk komutlarını yürütmesine, dosyaları aktarmasına ve Windows oturum açma kimlik bilgilerini ve tarayıcı verilerini sızdırmasına olanak tanıyor. Operatörler ayrıca başka kimlik bilgisi hırsızlarını da devreye soktu.

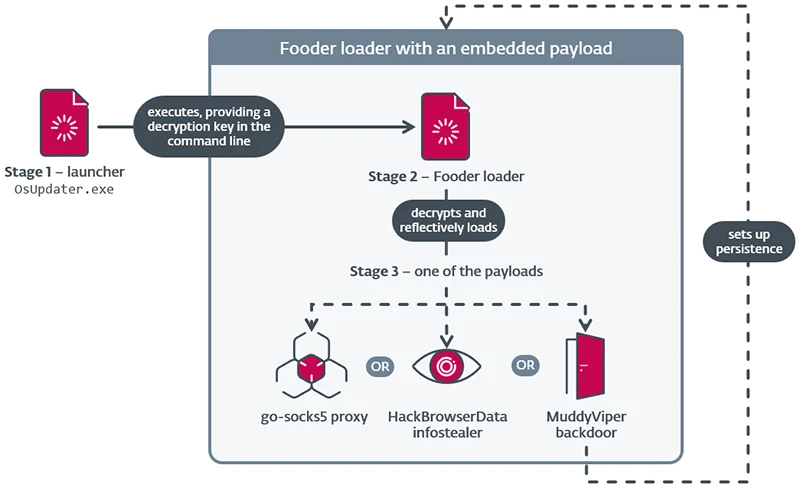

Yeni bileşenler arasında, klasik Snake oyunu görünümüne bürünen Fooder adlı bir yükleyici de yer alıyor. Fooder, MuddyViper’ı kötü amaçlı yazılımın bellekte çalışmasına olanak tanıyan yansıtıcı yükleme yoluyla sunuyor.

Fooder’ın MuddyViper veya diğer desteklenen yükleri yüklemesine genel bakış. (Kaynak: ESET)

Tanıdık araçlarla erişim için kimlik avı

Bu kampanyaya ilk erişim hedef odaklı kimlik avı e-postaları yoluyla gerçekleşti. ESET, bunların genellikle uzaktan izleme ve yönetim yazılımı için yükleyicilere bağlanan PDF eklerini içerdiğini söylüyor. Dosyalar OneHub, Egnyte veya Mega gibi ücretsiz dosya paylaşım hizmetlerinde barındırılıyordu. Atera, Level, PDQ ve SimpleHelp dahil olmak üzere indirilen araçlara bağlantılar.

Grup ayrıca VAX One adında başka bir arka kapı da kullandı. Adını, kötü amaçlı yazılımın taklit ettiği meşru ürünlerden alan Veeam, AnyDesk, Xerox ve OneDrive güncelleme hizmetidir.

Araştırmacılar MuddyWater’ın sıklıkla bu tür erişim modelini kullandığını belirtiyor. Bu nedenle etkinliğin bazı bölümlerinin tespit edilmesi ve engellenmesi daha kolay olmaya devam ediyor.

Yeni gecikme hileleri ve kriptografi seçenekleri

Araştırmacılar teknikteki bazı değişimlerin altını çiziyor. Fooder, Sleep API çağrılarının yanı sıra Snake oyununun mantığından yararlanan özel bir gecikme işlevi kullanıyor. Amaç, otomatik analiz araçlarının kötü niyetli davranışları tespit etmemesi için yürütmeyi yavaşlatmaktır. Araştırmacılar, bu davranışın kampanyanın öne çıkmasının nedenlerinden biri olduğunu söylüyor.

MuddyWater geliştiricileri ayrıca yeni nesil Windows şifreleme API’si olan CNG’yi de kullandı. ESET araştırmacıları bunun İran bağlantılı gruplar için alışılmadık bir durum olduğunu ve ayrıca daha geniş tehdit ortamında da nadir olduğunu söylüyor.

Operatörlerin erişim sağladıktan sonra nasıl davrandıkları konusunda başka bir değişiklik daha ortaya çıkıyor. Araştırmacılar, hatalı ve gürültülü komut kayıtları üretme eğiliminde olan klavye oturumlarından kaçındıklarını söylüyor. Araştırmacılar, kampanyanın daha hassas, daha hedefli teslimat ve daha gelişmiş bir araç seti ile teknik evrimi gösterdiğini söylüyor.

Uzlaşmanın ardından kimlik bilgisi çalanları yığınlamak

Uzlaşma sonrası aşama, kimlik bilgilerini toplamak için oluşturulmuş çeşitli araçları içeriyordu. ESET, Chromium tabanlı tarayıcıları hedefleyen CE Notes’u, çalınan kimlik bilgilerini hazırlayan ve doğrulayan LP Notes’u ve Chrome, Edge, Firefox ve Opera’dan oturum açma verilerini alan Blub’u listeliyor.

Birden fazla hırsızın kullanılması, modüler bileşenlere dayalı geçmiş MuddyWater operasyonlarıyla paralellik gösteriyor. ESET’in incelemesi bu etkinliği bu kadar uzun bir geçmişe yerleştiriyor.

MuddyWater’ın geçmiş operasyonlarının izini sürmek

Grup, Birim 42’nin profilini çıkardığı 2017’den bu yana kamunun incelemesi altındaydı. Araştırmacılar, kimlik avı belgeleri, kullanıcıları makroları etkinleştirmeye zorlama girişimleri ve Orta Doğu hedeflerine odaklanma ile uzun vadeli modelin istikrarlı olduğunu belirtiyor.

ESET, 2020’deki Quicksand Operasyonunu bir dönüm noktası olarak gösteriyor. Bu kampanya çok aşamalı operasyonlarla İsrail hükümetini ve telekomünikasyon kuruluşlarını hedef alıyordu. Grup ayrıca Türkiye’de yerel gruplara özel sosyal mühendislik kullanan bir kampanya yürüttü.

2023’te ESET, MuddyWater’ın Suudi Arabistan’daki bir kurbanı hedef aldığını gördü. Grup ayrıca 2025’in başlarında OilRig’in bir alt grubu olan Lyceum ile örtüşen bir kampanya yürüttü. Araştırmacılar bunun MuddyWater’ın İran bağlantılı diğer gruplar için ilk erişim komisyoncusu olarak hareket edebileceğini gösterdiğini söylüyor.