Microsoft, son 10 saattir bazı Defender XDR portalı özelliklerine erişimi engelleyen, devam eden bir olayı hafifletmek için çalışıyor.

BleepingComputer tarafından görülen yönetim merkezi hizmet uyarısına (DZ1191468) göre bu kesinti, Defender portalındaki özelliklere erişmeye veya bunları kullanmaya çalışan müşterileri etkileyebilir.

Sorunlar, Microsoft’un “trafikteki ani artışın, Microsoft Defender portalı işlevlerini kolaylaştıran bileşenlerde yüksek Merkezi İşlem Birimi (CPU) kullanımına neden olması” olarak tanımladığı durumdan kaynaklanıyor.

Microsoft, bu sabah 06:10 UTC’de kesintiyi kabul ettiğinde bunu bir olay olarak da etiketledi; bu, genellikle gözle görülür kullanıcı etkisi içeren kritik hizmet sorunları için yaygın olarak kullanılan bir tanımlamadır.

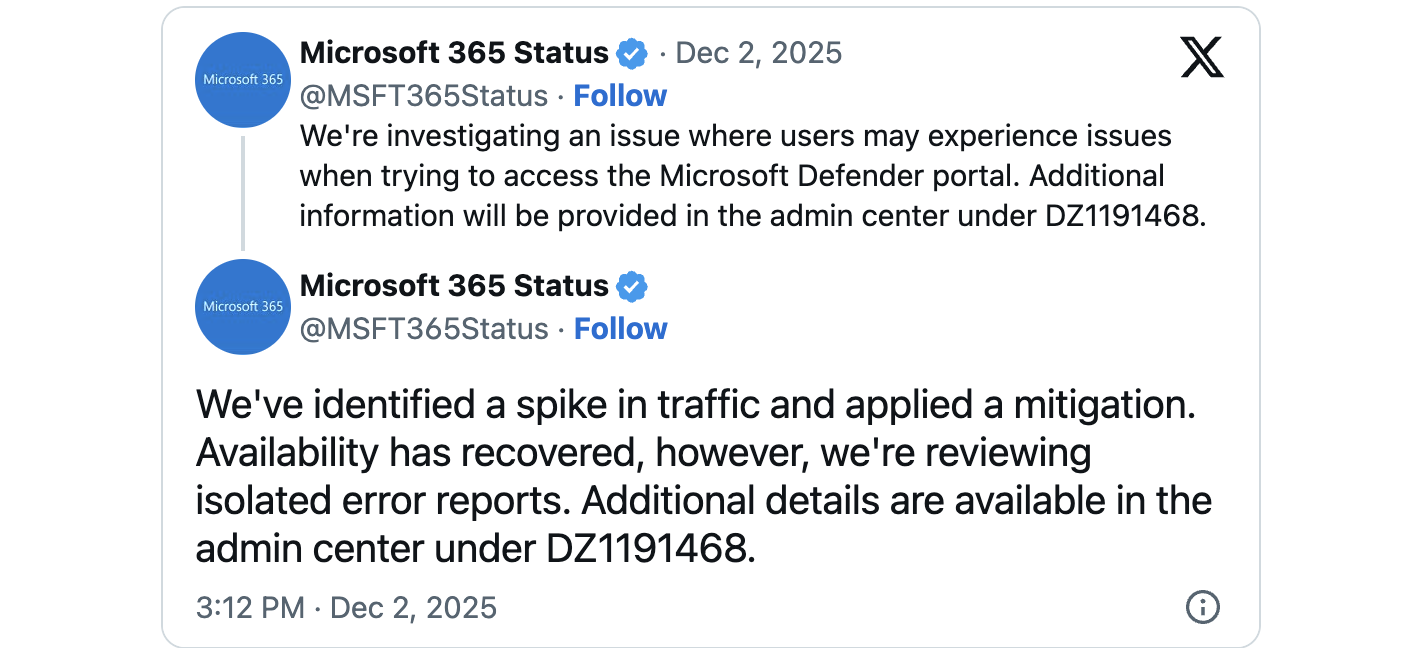

Microsoft, o zamandan bu yana etkiyi ve artan işlem hacmini ele almak için azaltma önlemleri uyguladı; telemetri, sabah 08.00 UTC güncellemesine göre etkilenen bazı müşteriler için kullanılabilirliğin düzeldiğini gösterdi.

Microsoft şu anda etkilenen müşteriler tarafından sağlanan HTTP Arşivi (HAR) izlerini analiz ediyor ve engellenen erişimin yanı sıra, etkilenen portal işlevselliğinin şu anda eksik gelişmiş tehdit avı uyarılarını ve görünmeyen cihazları içerdiğini ancak bunlarla sınırlı olmadığını söyledi.

Yaklaşık iki saat sonra, “Diğer kuruluşlardan sorunun kendileri için çözüldüğüne dair onay aldık ve izleme telemetrisi, CPU kullanımının kabul edilebilir eşiklerde kaldığını göstermeye devam ediyor” diye ekledi.

“Sorunun hala devam ettiğini bildiren az sayıda kuruluşla çalışıyoruz ve araştırmamıza yardımcı olacak ek istemci tarafı tanılamaları ve HTTP Arşiv formatı (HAR) izleri toplamak için onlarla koordinasyon halinde çalışıyoruz.”

Bu gelişen bir hikaye…

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.