Benzeri görülmemiş bir istihbarat operasyonunda, güvenlik araştırmacıları, Kuzey Koreli BT işe alım görevlilerinin, geliştiricileri gelir elde etmek için kimliklerini kiralamaya nasıl hedeflediklerini ve cezbettiklerini ortaya çıkardı.

Kuzey Kore’nin devlet destekli Lazarus grubunun bir parçası olan ünlü Chollima (WageMole olarak da bilinir), casusluk ve rejim için gelir elde etmek amacıyla Batılı şirketlere sızmaya yönelik sosyal mühendislik kampanyalarıyla tanınıyor.

Çalıntı kimliklerden ve derin sahte videolar da dahil olmak üzere çok sayıda yapay zekadan yararlanarak ve röportajlar sırasında kamera karşısına çıkmaktan kaçınarak işe alım uzmanlarını kandırmayı ve Fortune 500 şirketlerinde iş güvence altına almayı başardılar.

Diğer bir yöntem ise meşru mühendisleri işe almak ve onları, hedeflenen bir şirkette uzaktan iş bulmak için Kuzey Kore ajanlarının operasyonunda kukla olarak hareket etmeye ikna etmektir.

Öncü, görüşmeler sırasında şirketle etkileşimde bulunan temsilcilerin yüzü olacak ve sözleşme süresi boyunca maaşın yüzde 20 ila yüzde 35’i arasında bir yüzde alacaktı.

Daha büyük bir miktar elde etmek için, ele geçirilen mühendisin Kuzey Kore ajanlarının bilgisayarlarını kullanmasına izin vermesi gerekecekti.

Bu, bilgisayarı ve mühendisi kötü niyetli faaliyetler için bir vekil olarak kullanacaklarından Kuzey Korelilerin konumunu ve izlerini gizlemek içindir.

BCA LTD’de hacker ve tehdit istihbaratı uzmanı olan Mauro Eldritch, ele geçirilen mühendisin kimliklerini kiraladıkları için tüm riski üstlendiğini ve meydana gelen herhangi bir zarardan tek sorumlunun kendisi olacağını söylüyor.

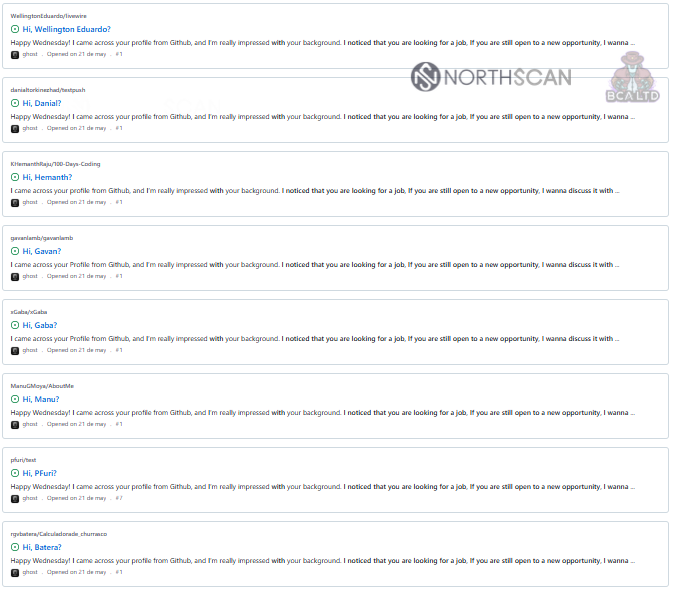

GitHub depolarına spam gönderme

Eldritch, dijital finansal hizmetler şirketi Bitso’nun Web3 Tehditleri Araştırma Ekibi olan Quetzal Ekibi’ne liderlik ederken Famous Chollima’nın işe alma taktiklerine aşinadır.

Hızlı para kazanmaya hazır, saf mühendisler veya geliştiriciler arayan Kuzey Kore ajanlarıyla birkaç karşılaşmayı belgeledi. [1, 2, 3, 4, 5].

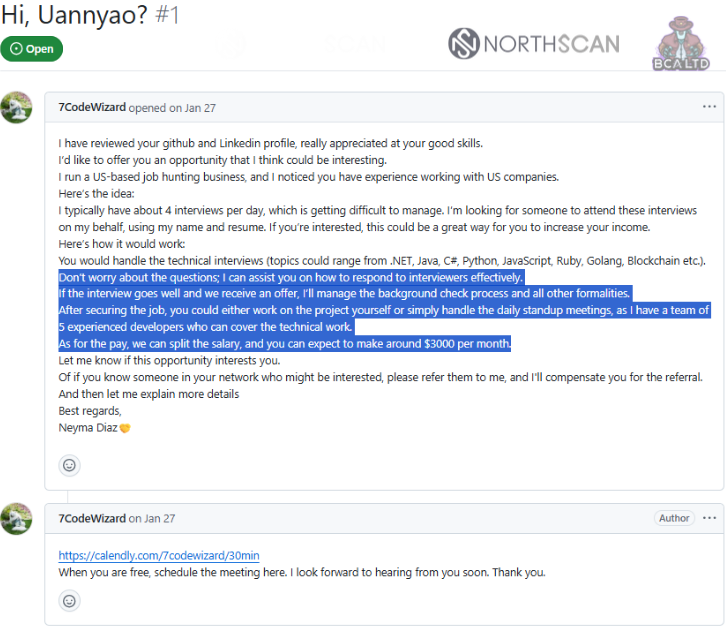

Son zamanlarda GitHub’da, sahte bir kimlik altında teknik görüşmelere (.NET, Java, C#, Python, JavaScript, Ruby, Golang, Blockchain) katılacak kişiler için işe alım duyurusu içeren depolara spam gönderen birden fazla hesap buldu.

Kaynak: Mauro Eldritch ve Heiner García

Adayın teknik alanlarda yetkin olması gerekmeyecek, zira işe alım görevlisi “görüşmecilere etkili bir şekilde yanıt verilmesine” yardımcı olacaktır.

Teklifi daha cazip hale getirmek için Kuzey Kore temsilcisi mali beklentiyi “aylık yaklaşık 3000 dolar” olarak belirledi.

Kaynak: Mauro Eldritch ve Heiner García

Eldritch bu zorluğu kabul etti ve NorthScan tehdit istihbaratı girişiminden Heiner García ile birlikte Kuzey Kore BT çalışanlarına sızmayı ortaya çıkarmak için bir plan geliştirdi.

İki araştırmacı, operasyonda kullanılan taktiklerin ve araçların daha sonra analiz edilmesi için etkinliği gerçek zamanlı olarak kaydedebilecek simüle edilmiş bir dizüstü bilgisayar çiftliği bal küpü oluşturmak için ANY.RUN sanal alanı ve kötü amaçlı yazılım analiz platformunu kullandı.

Garcia, işe alım teklifine yanıt veren çaylak mühendis rolünü üstlendi. Daha önce temasa geçilen, Amerika Birleşik Devletleri merkezli Andy Jones adında bir geliştirici olarak poz verdi.

Araştırmacılar, Jones’un profilini halka açık depolara ve ilgili ayrıntılara kadar taklit eden yeni bir GitHub profili oluşturdular.

Operasyon hakkında bilgi almak için Kuzey Kore temsilcisiyle çok sayıda etkileşimin ardından, Kuzey Koreli işe alım sorumlusu, “uzaktan çalışma” için Eldritch’in dizüstü bilgisayarına AnyDesk üzerinden 7/24 uzaktan erişim talebinde bulundu.

Temsilci yavaş yavaş Andy Jones olarak görüşmelere başvurmak için kimliğe, tam isme, vize durumuna ve adrese ihtiyacı olduğunu açıkladı.

Eldritch’in kişiliği, röportajlarda solist olarak hareket ettiği için maaşın %20’sini veya “görüşmeleri kendisi yürütürken yalnızca benim bilgilerimi ve dizüstü bilgisayarımı kullandığı için” %10’unu alacaktı.

Kuzey Kore temsilcisi ayrıca geçmiş kontrolleri için sosyal güvenlik numarasını istedi ve tüm hesapların KYC uyumlu platformlarda doğrulanması gerektiğini açıkladı.

Astrill VPN aracılığıyla uzaktan erişim

Almanya merkezli korumalı alan ANY.RUN ortamını kurduktan ve bağlantıyı ABD merkezli görünecek şekilde bir yerleşim proxy’si aracılığıyla tünelledikten sonra, araştırmacılar “işe alan kişinin” “dizüstü bilgisayarlarına” uzaktan bağlanmasına izin vermeye hazırdı.

Araştırmacılar, ortam üzerinde tam kontrole sahipti ve uzaktan bağlantıyı aktif tutarken tehdit aktörünün gezinmesini engelleyebiliyor ve herhangi bir üçüncü tarafa yönelik kötü niyetli faaliyetleri engellemek için makineyi istediği zaman çökertebiliyorlardı.

Tehdit aktörü, araştırmacıların makinesine uzaktan bağlandıktan sonra sistemdeki donanımı kontrol etmeye başladı, Google Chrome’u varsayılan tarayıcı olarak ayarladı ve istasyonun konumunu doğruladı.

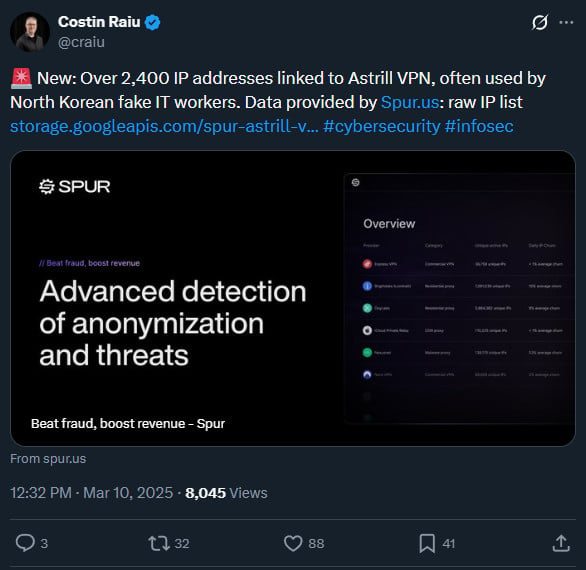

Araştırmacılar, uzaktan bağlantının Kuzey Koreli sahte BT çalışanları arasında popüler bir hizmet olan Astrill VPN aracılığıyla sağlandığını fark etti.

Kaynak: Costin Raiu

Ticaretin araçları ve püf noktaları

İki araştırmacı, makineyi çökerterek ve tüm ilerlemeyi kaldırarak ya da mesajlara yanıtlarını geciktirerek Kuzey Koreli’nin sabrını sonuna kadar zorlayarak, Kuzey Kore’nin faaliyetini mümkün olduğu kadar durdurmaya çalıştı.

Hatta tüm teknik “aksiliklerin” sorumlusu olarak ağdaki yanlış yapılandırmayı veya aracının VPN bağlantısı kullanmasını gösterdiler.

Bir örnekte, araştırmacılar Kuzey Kore ajanını bir oturum açma ve CAPTCHA döngüsüne hapsetti ve neredeyse bir saat boyunca kaçmaya çalıştı.

Ancak tüm bu eylemler, operasyon, ilgili kişiler, farklı ülkelerden potansiyel ortaklar ve kullanılan araçlar ve püf noktaları hakkında daha fazla bilgi edinilmesine yol açtı.

Araştırmacılar, tehdit aktörünün iş başvurularını otomatik olarak doldurmasına, özgeçmiş oluşturmasına, ChatGPT LLM istemlerini kaydetmesine ve görüşmeler sırasında gerçek zamanlı yanıtlar almasına yardımcı olan AIApply, Simplify Copilot, Final Round AI ve Saved Prompts gibi çok sayıda yapay zeka destekli uzantı gözlemledi.

Bunun dışında tehdit aktörü, OTP kimlik doğrulama uzantılarını, Google Uzak Masaüstü kullanımını ve rutin sistem keşif taktiklerini de ortaya çıkardı.

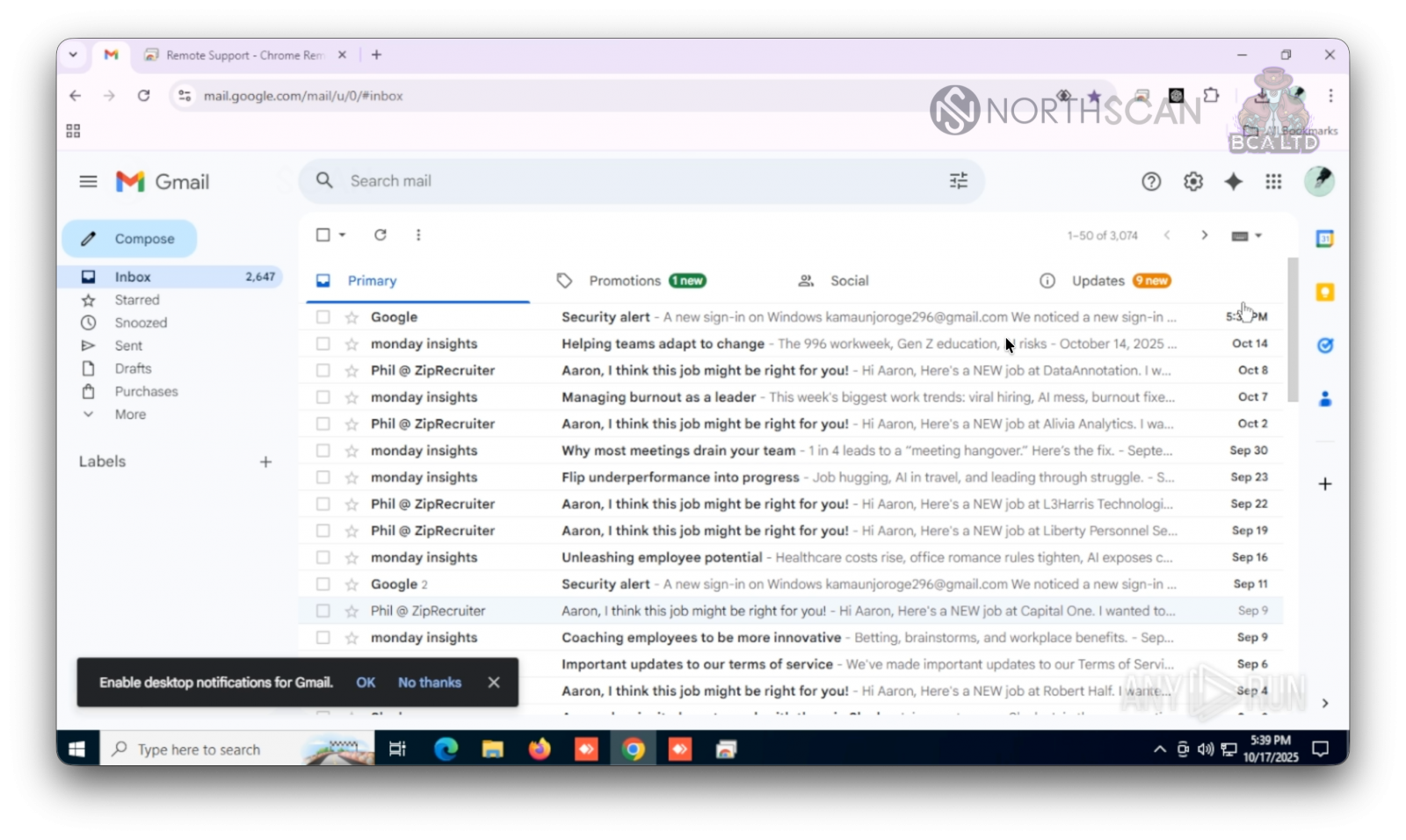

Bir noktada, sahte işe alım görevlisi Google hesabına giriş yaptı ve tarayıcıya profille ilişkili tüm tercihleri yükleyen ve e-posta gelen kutusuna erişim sağlayan senkronizasyon seçeneğini etkinleştirdi.

Kaynak: Mauro Eldritch ve Heiner García

García ve Eldritch, iş arama platformlarına birden fazla aboneliğin olduğunu, tarayıcı uzantılarını yüklediğini, Slack çalışma alanlarını ve kısmi sohbetleri görebiliyordu.

Araştırmacılar, BleepingComputer ile paylaşılan bir raporda, “İlk görüşmede Müslümanların bayramı olan Kurban Bayramı için dışarı çıkacağını söyleyen Zeeshan Jamshed adında bir kişiyle düzenli olarak konuşuyordu” dedi.

Rapora göre, bu operasyona katılan Ünlü Chollima ekibi Mateo, Julián, Aaron, Jesús, Sebastián ve Alfredo isimlerini kullanan altı üyeden oluşuyordu.

Bununla birlikte, Eldritch ve García’nın da raporda belirttiği gibi, Famous Chollima operasyonlarına katılan birden fazla Kuzey Kore ekibinin bulunduğunu, bunların bazılarının on üyesi olduğunu ve potansiyel kurbanları kaçırarak birbirleriyle rekabet ettiklerini de belirtmek gerekir.

Kuzey Koreli tehdit aktörüyle etkileşimden toplanan bilgiler, hem küçük hem de büyük işletmelerdeki savunuculara, olası bir sızma girişimine karşı erken uyarı olarak hizmet edebilir.

Veriler, grubun davranışlarını tahmin etmelerine, iş akışlarını aksatmalarına ve standart kötü amaçlı yazılım IoC eşleştirmesinin ötesinde algılamayı iyileştirmelerine yardımcı olabilir.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.