MuddyWater, Oyun Geciktirme Tekniğiyle Kötü Amaçlı Yazılımları Gizliyor

David Perera (@daveperera) •

2 Aralık 2025

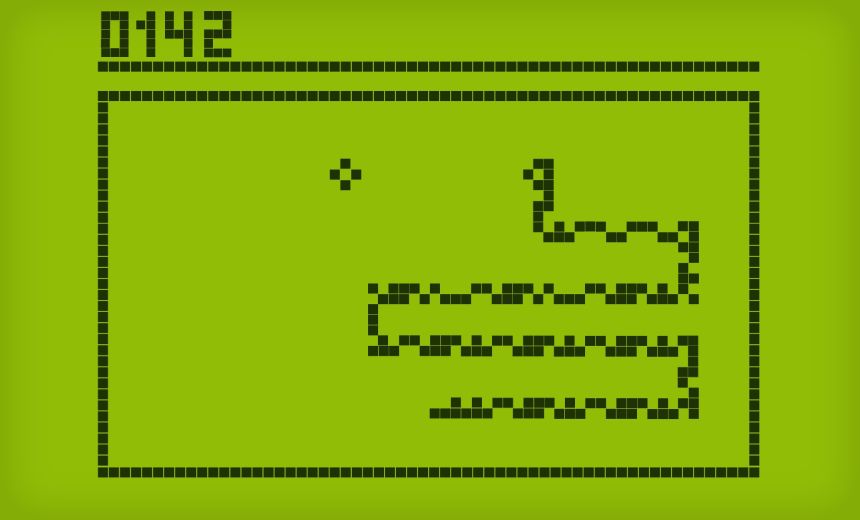

İranlı ulus-devlet bilgisayar korsanlarının, Snake video oyunu gibi görünen kötü amaçlı yazılım indiren bilgisayar korsanlarını tespit eden güvenlik araştırmacıları, İranlı ulus-devlet bilgisayar korsanlarının cep telefonunun zaman öldüren dayanak noktasından ilham aldığını söylüyor.

Ayrıca bakınız: Geleneksel M365 Veri Koruması Artık Yeterli Değil

Eset’teki araştırmacılar, oyunun geri çağrılmasının (başlangıcı 1970’lere dayanmasına rağmen 1998’den itibaren Nokia telefonlarına varsayılan olarak önceden yüklenmiş olarak geldi) nostalji olmadığını söylüyor. Oyunun, oyuncu kontrol komutlarına tepki süresini geciktirmesi gibi, genellikle MuddyWater olarak izlenen grup tarafından dağıtılan bir damlalık, hızlı kötü amaçlı etkinlikleri kontrol eden antivirüs araçları tarafından tespit edilmekten kaçınmak için yürütme gecikmelerine neden olur.

Bu teknik, ABD istihbarat teşkilatlarının 2022’de ülkenin birincil istihbarat teşkilatı ve gizli polis gücü olan İran İstihbarat ve Güvenlik Bakanlığı’na atfettiği grubun artan karmaşıklığının bir işareti. Earth Vetala, Static Kitten ve Mango Sandstorm olarak da bilinen MuddyWater, en az 2017’den beri çok sayıda siber casusluk operasyonunun yanı sıra fikri mülkiyet hırsızlığıyla da ilişkilendiriliyor. İranlı bilgisayar korsanları bu yıl oldukça aktif (bkz.: İranlı Hackerlar Makroları Sömürürken Eski Olan Yeniden Yeni Oldu).

Eset, MuddyWater’ın İsrail ve Mısır’daki telekomünikasyon, devlet kurumları ve petrol ve enerji sektörlerini hedef aldığını tespit ettiğini söyledi. Siber güvenlik firması araştırmacıları, grup ile bilinen diğer İranlı tehdit aktörleri arasında gözlemledikleri örtüşmeye dayanarak MuddyWater’ın diğer Tahran hackleme operasyonları için ilk erişim komisyoncusu olarak hareket etmesinin mümkün olduğunu söyledi.

Bu kampanyadaki MuddyWater bilgisayar korsanları, kimlik avı e-postaları yoluyla erişim sağlama yönündeki olağan uygulamalarına devam etti. Mesajlar genellikle ücretsiz dosya paylaşım platformlarında barındırılan uzaktan izleme ve yönetim araçlarına bağlantılar içeren PDF ekleri içerir. MuddyWater tarafından kullanılan araçlar geliştirilmiş olsa da, tehdit aktörünün “bu tanıdık taktik kitabına güvenmeye devam etmesi”, siber savunmacıların bu etkinliği tespit etmesini ve engellemesini nispeten kolaylaştırıyor.

Zaten MuddyWater’ın cephaneliğinde olduğu bilinen, “Fooder” yükleyici olarak adlandırılan ve Snake oyunu kılığına giren bir yükleyicinin çeşitleri. Yükleyici, fark edilmemek amacıyla yükleyicinin kendisinde yürütme gecikmeleri oluşturmak için Snake’deki aynı gecikme mantığını kullandı.

Bilgisayar korsanları yükleyiciyi, Eset’in “MuddyViper” olarak adlandırdığı, araştırmacıların yalnızca bilgisayar belleğinde gözlemlediği kötü amaçlı yazılım olan daha önce belgelenmemiş bir arka kapıyı dağıtmak için kullandı. “Bu, herhangi bir gizleme veya dize şifrelemesinin olmamasının nedeni olabilir.” Windows Başlangıç klasörü olarak yapılandırılmış bir kurulum dizini veya her yeniden başlatmanın ardından arka kapıyı başlatan zamanlanmış bir görev aracılığıyla kalıcılık kazanır.

Tehdit aktörü ayrıca CE-Notes ve LP-Notes olarak takip edilen kimlik bilgisi hırsızlarını da indirdi. Eset, CE-Notes’u ilk kez 2024’te gözlemledi. İki hırsız aynı tasarımı paylaşıyor; ancak LP-Notes, sahte bir Windows Güvenliği iletişim kutusu görüntüleyerek Windows kimlik bilgilerini çalabiliyor.

Sabit kodlu bir komut ve kontrol sunucusuyla geri iletişim, sunucunun konumunu gizlemenin bir yolu olarak bir proxy makinesine bağlanan ters SOCKS5 tüneli ile gerçekleşti.

Eset, “Oyundan ilham alan kaçınma tekniklerinin, ters tünel açmanın ve çeşitlendirilmiş araç setinin kullanılması, grubun operasyonel olgunlaşmamışlığının izleri kalsa da, önceki kampanyalara göre daha rafine bir yaklaşımı yansıtıyor” dedi.