JPCERT/CC, karmaşık hedef odaklı kimlik avı kampanyalarıyla Japonya’daki işe alım profesyonellerini hedef almaya devam eden gelişmiş kalıcı tehdit grubu APT-C-60’ın devam eden saldırıları hakkında acil bir uyarı yayınladı.

Saldırı kampanyası, aday başvurularını düzenli olarak inceleyen insan kaynakları profesyonellerinin doğal iş akışından yararlanarak, özellikle işe alım personeliyle iletişim kuran iş arayanları taklit ediyor.

Haziran ve Ağustos 2025 arasında, güvenlik araştırmacıları tehdit aktörlerinin taktiklerinde önemli bir gelişme gözlemledi; saldırganlar artık silahlı VHDX dosyalarını daha önce belgelendiği gibi Google Drive’da barındırmak yerine doğrudan e-postalara ekliyorlardı.

Kurbanların Google Drive bağlantılarından VHDX dosyalarını indirmeye yönlendirildiği Ağustos 2024’teki önceki saldırılardan farklı olarak, en yeni varyant, kötü amaçlı sanal sabit disk dosyasını doğrudan bir e-posta eki olarak göndererek saldırı zincirini azaltıyor ve başarılı bir şekilde tehlikeye girme olasılığını artırıyor.

Alıcılar VHDX dosyasını bağlayıp yerleşik LNK kısayolunu tıklattığında, kötü amaçlı yazılımdan yararlanma, meşru Git yazılımının ustaca kötüye kullanılması yoluyla başlar.

Kötü amaçlı LNK dosyası, orijinal bir Git bileşeni olan gcmd.exe’yi çalıştırır ve daha sonra VHDX kapsayıcısında depolanan glog.txt komut dosyasını işler.

Bu teknik, saldırganların güvenilir sistem süreçlerinden yararlanarak geleneksel güvenlik kontrollerini atlamalarına olanak tanır.

İlk komut dosyası üç kritik işlevi yerine getirir: meşruiyet yanılsamasını sürdürmek için sahte bir özgeçmiş belgesi görüntülemek, kurbanın sisteminde birden fazla kalıcı dosya oluşturmak ve Downloader1 adı verilen ilk aşama yükünü yürütmek.

Kötü amaçlı yazılım, Windows kayıt defterini değiştirerek, özellikle sistem yeniden başlatmalarında yürütmeyi sağlamak için CLSID {566296fe-e0e8-475f-ba9c-a31ad31620b1}’yi hedef alarak COM ele geçirme yoluyla kalıcılık sağlıyor.

Downloader1, hacim seri numarası ve bilgisayar adının birleşimini kullanarak güvenliği ihlal edilmiş cihazları tanımlamak için meşru istatistik hizmeti StatCounter ile iletişim kurar.

Saldırganlar bu iletişimleri izliyor ve ilgili yapılandırma dosyalarını kendi kontrolleri altındaki GitHub depolarına yüklüyor.

Meşru hizmetlerin bu ikili kullanımı, hem StatCounter hem de GitHub’un kurumsal ortamlarda genellikle beyaz listeye alınması nedeniyle ağ tabanlı algılamayı son derece zorlaştırıyor.

Gelişmiş Kötü Amaçlı Yazılım Yetenekleri

APT-C-60 grubu, JPCERT/CC’nin üç farklı sürümü gözlemlemesiyle SpyGlace kötü amaçlı yazılım çerçevesini önemli ölçüde güncelledi: 3.1.12, 3.1.13 ve 3.1.14.

En son yinelemeler, 2024’te belgelenen 3.1.6 sürümüne kıyasla gelişmiş anti-analiz yetenekleri ve genişletilmiş işlevsellik göstermektedir.

Saldırganların, modülleri yükleyebilen, belirli işlevleri yürütebilen ve bunları iki saniye sonra temiz bir şekilde kaldırabilen yeni bir “uld” komutu eklerken, önceden uygulanan işlem sonlandırma komutlarını devre dışı bırakacak şekilde kötü amaçlı yazılımı değiştirdiği dikkat çekicidir.

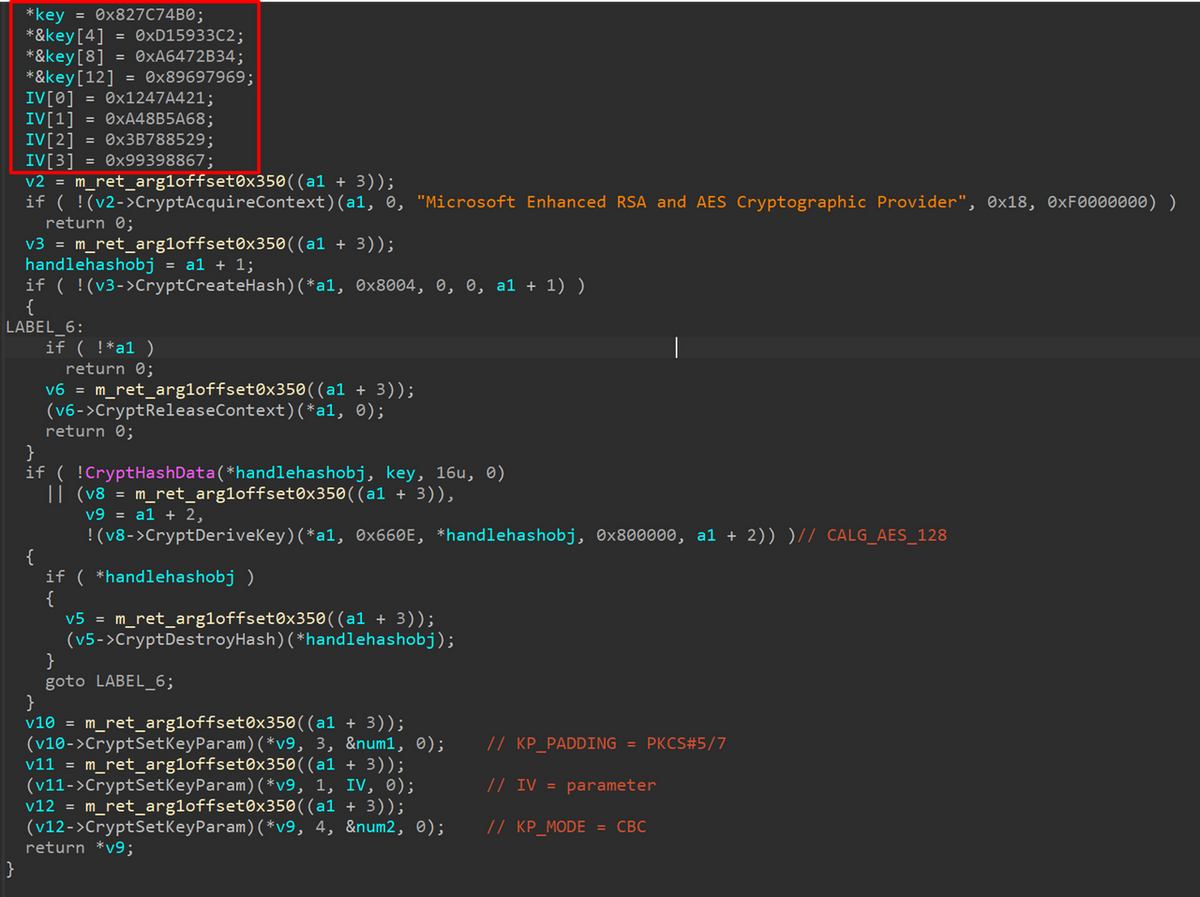

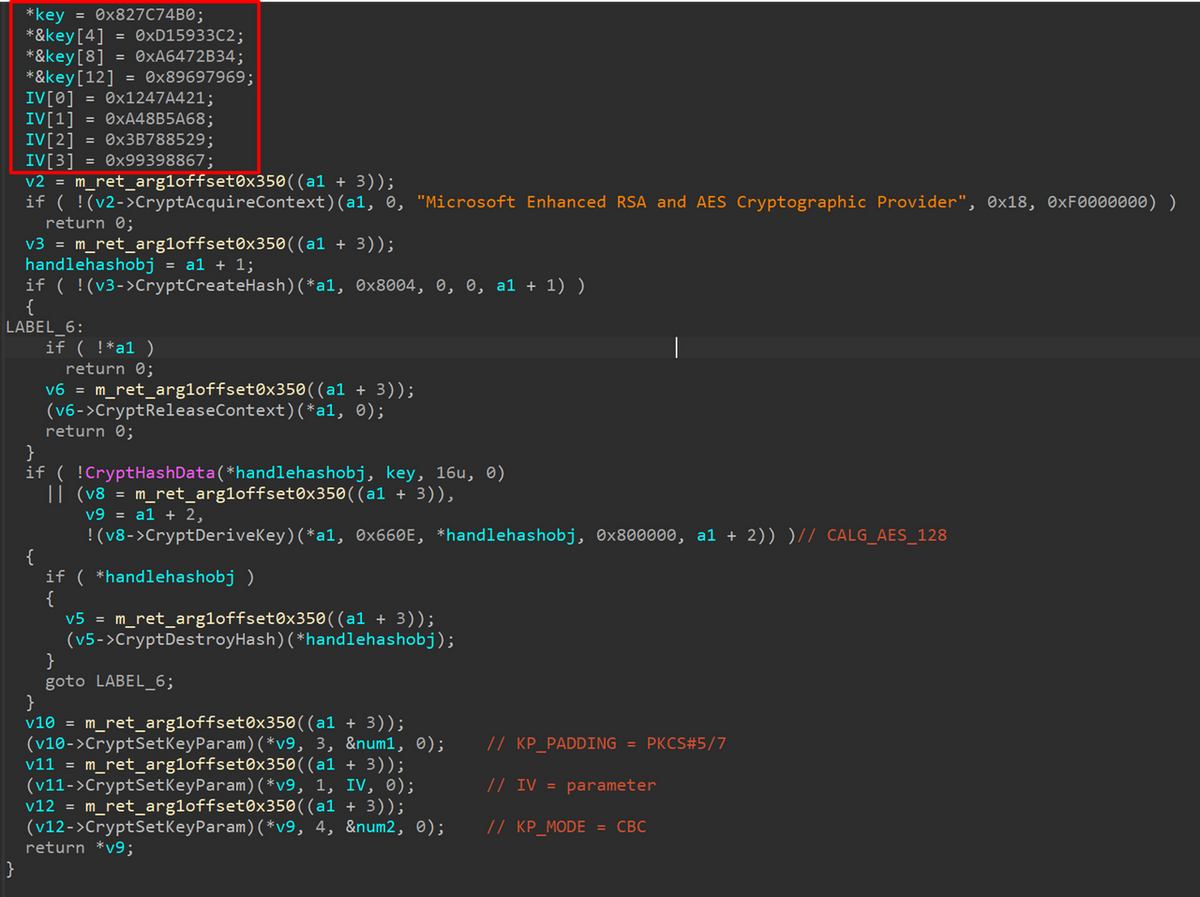

Kötü amaçlı yazılım, artırılmış Anahtar Planlama Algoritması döngüleri ve ek XOR işlemleriyle değiştirilmiş bir RC4 algoritması dahil olmak üzere özel şifreleme uygulamaları kullanıyor.

SpyGlace’in kodlama şeması, dize gizleme ve dinamik API çözünürlüğü için tek baytlık XOR’u SUB talimatlarıyla birleştirerek statik analizi önemli ölçüde zorlaştırır.

Komuta ve kontrol altyapısıyla iletişim, tüm yüklerin AES-128-CBC şifrelemesi kullanılarak şifrelenmesiyle özel RC4 varyantı üzerine katmanlı BASE64 kodlamasını kullanır.

Kötü amaçlı yazılımın iletişim başlıklarının analizi, ilk check-in isteklerinde tutarlı kullanıcı kimliği değeri olan “GOLDBAR”ı ortaya çıkarıyor; güvenlik araştırmacıları bunun özellikle Japon kuruluşlarını hedefleyen kampanyalara işaret ettiğine inanıyor.

Bu tanımlayıcı, Positive Technologies ve 2024’teki JPCERT/CC gözlemleri tarafından rapor edilen modellerle eşleşiyor ve tehdit aktörlerinin operasyonel sürekliliği ve bölgesel odaklılığını gösteriyor.

Altyapı Analizi ve İlişkilendirme

Saldırganların yük dağıtımı için Bitbucket’ten GitHub’a altyapı geçişi, operasyonlarına benzersiz bir görünürlük sağlıyor.

GitHub, depolar silinmediği sürece geçmiş kayıt verilerini koruduğu için araştırmacılar, kötü amaçlı yazılım dağıtımlarının zaman çizelgesini başarıyla yeniden oluşturdu. Sürüm 3.1.12, 27 Haziran 2025’te yüklendi, bunu 3 Temmuz’da sürüm 3.1.13 ve 16 Temmuz’da sürüm 3.1.14 izledi; bu, hızlı yineleme döngüleri ve aktif geliştirmeyi gösteriyor.

GitHub kayıtlarının incelenmesi, saldırgan tarafından kontrol edilen depolarla ilişkili e-posta adreslerinin yanı sıra, güvenliği başarıyla ihlal edilen cihazların toplu seri numaraları ve bilgisayar adlarını ortaya çıkardı.

Kuruluşların, VHDX dosya eklerine yönelik gelişmiş inceleme yapmaları, olağandışı GitHub ve StatCounter trafik modellerini izlemeleri ve COM ele geçirme tekniklerine odaklanan davranışsal tespit yeteneklerini devreye almaları önemle tavsiye edilir.

Kampanyada kullanılan sahte belgeler, birden fazla araştırma makalesini listeleyen uydurma akademik özgeçmişler içeriyordu; ancak soruşturma, sözde yazarların gönderenin adını içermediğini ortaya çıkardı; bu, saldırganların özellikle bu operasyon için kişisel tabanlı e-posta hesapları oluşturduğunu gösteriyor.

JPCERT/CC, APT-C-60’ın taktiksel evrime rağmen tutarlı metodolojilerle öncelikle Japonya ve Doğu Asya bölgelerini hedeflemeye devam ettiğini vurguluyor.

Tehdit grubunun StatCounter, GitHub ve Git yazılımı da dahil olmak üzere meşru hizmetleri ısrarla kötüye kullanması, kurumsal güvenlik mimarileri ve kör noktaları tespit etme konusundaki gelişmiş anlayışlarını gösteriyor.

Tehdit aktif olmaya devam ediyor ve gelişmeye devam ediyor; bu durum bölgedeki güvenlik ekiplerinin sürekli dikkatli olmasını gerektiriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.