İlk olarak Ekim ayında OpenVSX ve Microsoft Visual Studio pazaryerlerinde ortaya çıkan Glassworm kampanyası, iki platforma eklenen 24 yeni paketle artık üçüncü dalgasında.

OpenVSX ve Microsoft Visual Studio Marketplace, geliştiriciler tarafından dil desteği, çerçeveler, araçlar, temalar ve diğer üretkenlik eklentilerini yüklemek için kullanılan, VS Code uyumlu düzenleyicilere yönelik uzantı depolarıdır.

Microsoft pazarı, Visual Studio Code’un resmi platformudur; OpenVSX ise Microsoft’un özel mağazasını kullanamayan veya kullanamayan editörler tarafından kullanılan açık, satıcıdan bağımsız bir alternatiftir.

İlk kez 20 Ekim’de Koi Security tarafından belgelenen Glassworm, kodunu incelemeden gizlemek için “görünmez Unicode karakterleri” kullanan bir kötü amaçlı yazılımdır.

Geliştiriciler bunu ortamlarına yükledikten sonra GitHub, npm ve OpenVSX hesaplarının yanı sıra 49 uzantıdan kripto para cüzdanı verilerini çalmaya çalışıyor.

Üstelik kötü amaçlı yazılım, kötü amaçlı trafiği kurbanın makinesi üzerinden yönlendirmek için bir SOCKS proxy’si dağıtıyor ve operatörlere gizli uzaktan erişim sağlamak için HVNC istemcisini kuruyor.

Her ne kadar ilk bulaşma uzantı depolarından temizlenmiş olsa da, kötü amaçlı yazılım kısa bir süre sonra yeni uzantılar ve yayıncı hesaplarıyla her iki siteye de geri döndü.

Bundan önce Open VSX, platformun tehlikeye atılmış erişim tokenlarını döndürmesiyle olayın tamamen kontrol altına alındığını açıklamıştı.

Glassworm’un yeniden ortaya çıkışı, Secure Annex’in araştırmacısı John Tuckner tarafından keşfedildi ve paket adlarının Flutter, Vim, Yaml, Tailwind, Svelte, React Native ve Vue gibi popüler araçları ve geliştirici çerçevelerini kapsayan geniş bir hedefleme kapsamına işaret ettiğini bildirdi.

Kaynak: Güvenli Ek

Secure Annex artık üçüncü dalganın aşağıda listelenen paketleri kullandığını tespit etti.

VS Pazaryeri

- iconkieftwo.icon-tema-malzeme

- prisma-inc.prisma-stüdyo-yardım

- daha güzel-vsc.vsce-daha güzel

- flutcode.flutter-uzantısı

- csvmech.csvrainbow

- codevsce.codelddb-vscode

- saoudrizvsce.claude-devsce

- clangdcode.clangd-vsce

- cweijamysq.sync-settings-vscode

- bphpburnsus.iconesvscode

- klustfix.cluster-kodu-doğrulama

- vims-vsce.vscode-vim

- yamlcode.yaml-vscode-uzantısı

- solblanco. parlak vsce

- vsceue.fly-vscode

- redmat.vscode-quarkus-pro

- msjsdreact.react-yerel-vsce

VSX’i açın

- bphpburn.icons-vscode

- tailwind-nuxt.tailwindcss-for-tepki

- flutcode.flutter-uzantısı

- yamlcode.yaml-vscode-uzantısı

- saoudrizvsce.claude-dev

- saoudrizvsce.claude-devsce

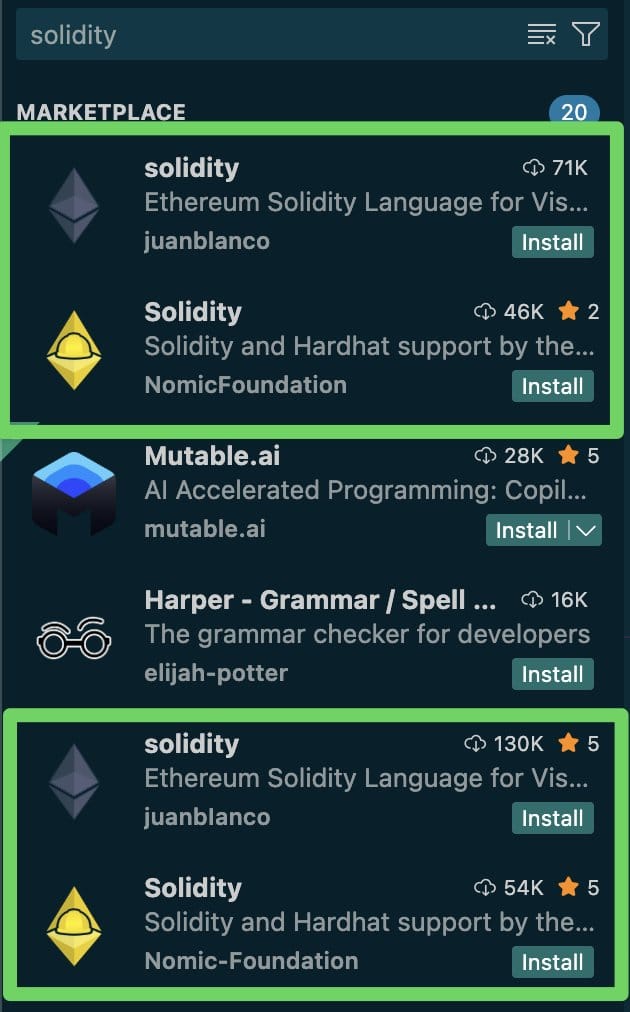

- vitalik.solidity

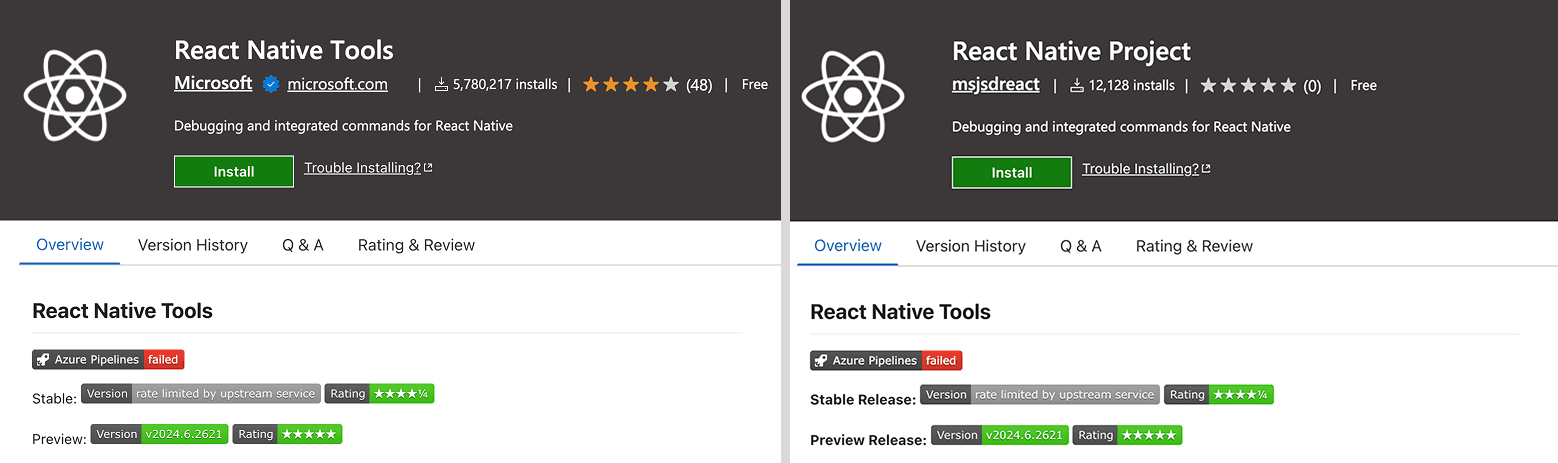

Paketler pazarlarda kabul edildikten sonra, yayıncılar kötü amaçlı kodu içeren bir güncelleme yayınlıyor ve ardından indirme sayılarını şişirerek bunların meşru ve güvenilir görünmesini sağlıyor.

Ayrıca, indirme sayılarını yapay olarak artırmak, arama sonuçlarını manipüle edebilir; kötü amaçlı uzantı, sonuçlarda daha üst sıralarda görünür ve genellikle kimliğine büründüğü meşru projelere çok yakındır.

Kaynak: Güvenli Ek

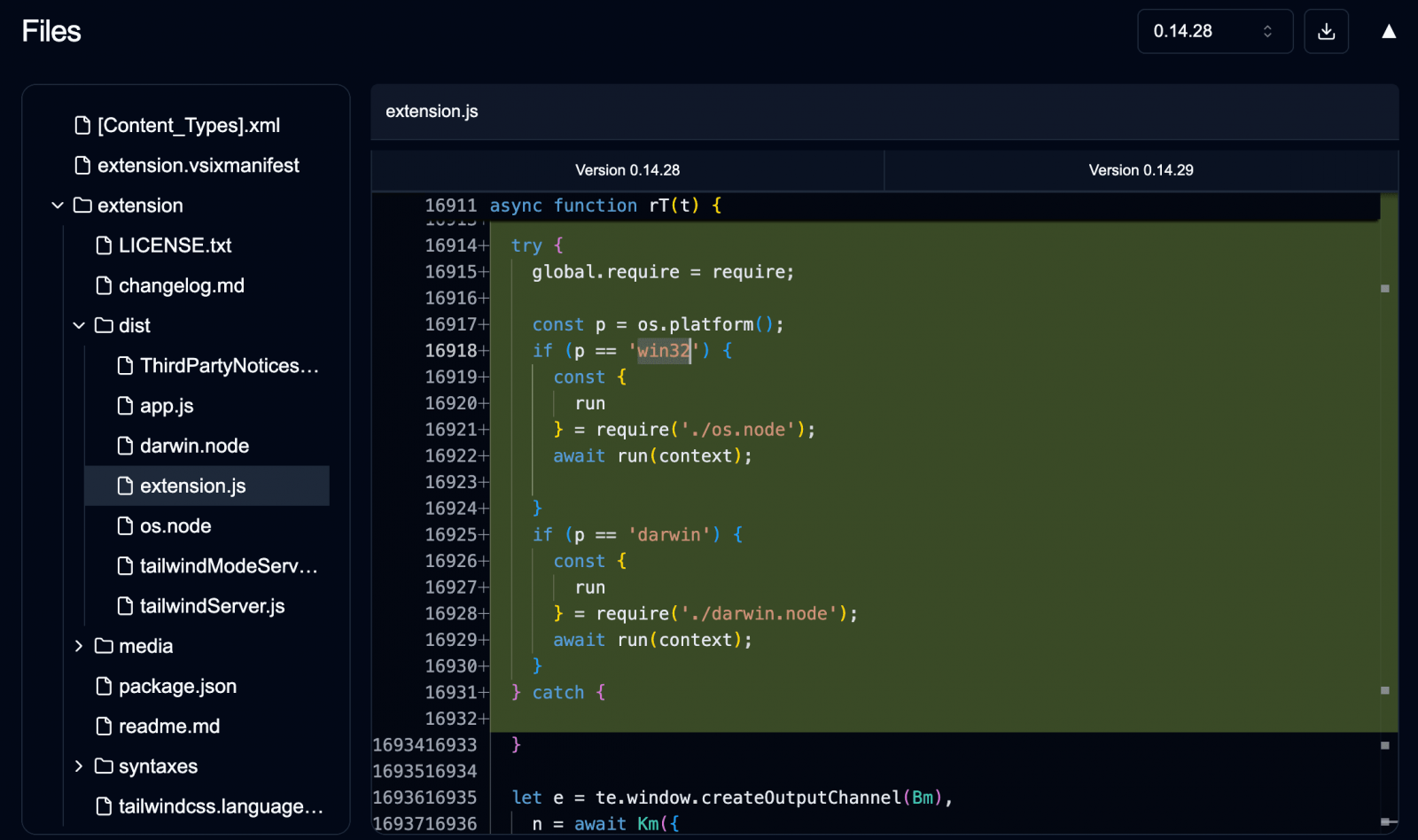

Araştırmacı, Glassworm’un teknik açıdan da geliştiğini ve artık uzantıların içinde paketlenmiş Rust bazlı implantlar kullandığını bildiriyor. Görünmez Unicode numarası da bazı durumlarda hala kullanılıyor.

Kaynak: Güvenli Ek

BleepingComputer, Glassworm’un savunmalarını aşma yeteneğinin devam etmesiyle ilgili olarak hem OpenVSX hem de Microsoft ile iletişime geçti ve bu gönderiyi, onların yanıtlarıyla güncelleyeceğiz.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.