Jamf Threat Labs, DigitStealer olarak takip edilen ve macOS hedefli kötü amaçlı yazılımlarda önemli bir evrimi temsil eden yeni bir kötü niyetli hırsız ailesi tespit etti.

DigitStealer, doğrusal yürütme yollarını izleyen geleneksel bilgi hırsızlarının aksine, gelişmiş çok aşamalı saldırı teknikleri, kapsamlı anti-analiz kontrolleri ve yeni kalıcılık mekanizmaları sunarak tehdit aktörlerinin macOS mimarisini derinlemesine anladığını ortaya koydu.

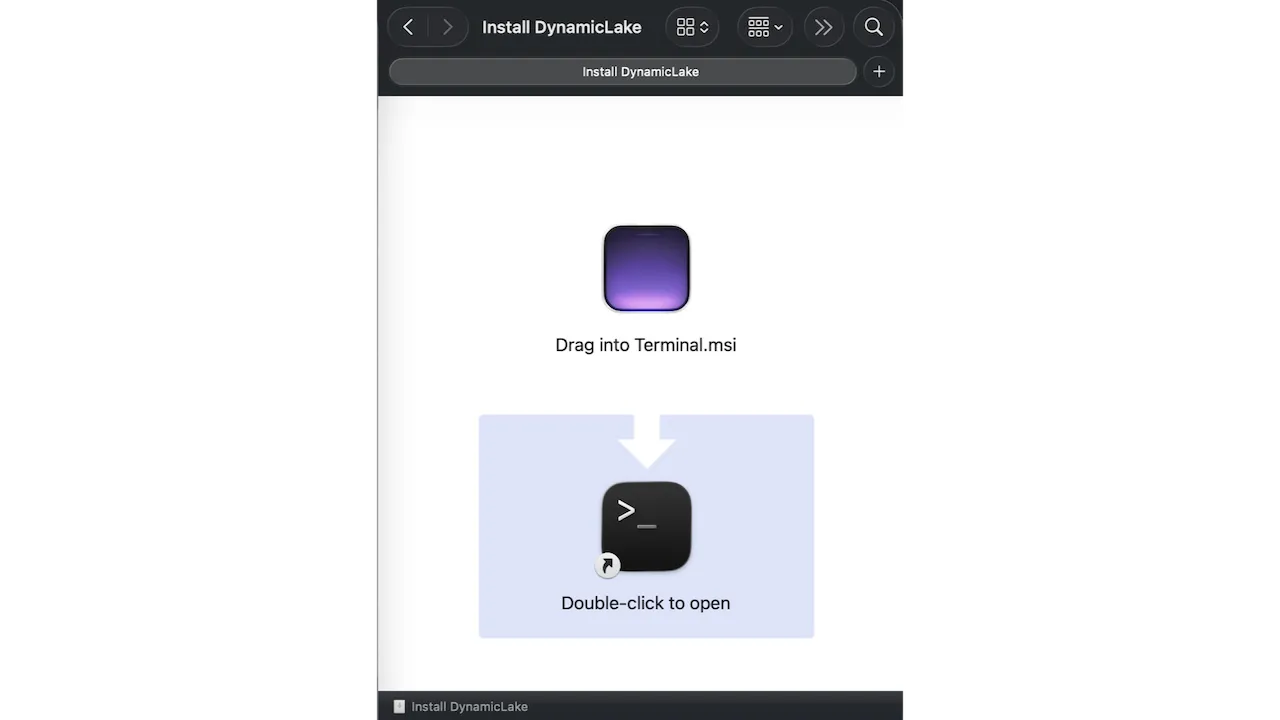

DigitStealer kampanyası, gerçek bir macOS yardımcı programı olan DynamicLake kılığına girmiş, görünüşte meşru bir uygulamayla başlıyor.

Kötü amaçlı veri, yanıltıcı dinamik alan adı üzerinde barındırılan “DynamicLake.dmg” (SHA-256: 5c73987e642b8f8067c2f2b92af9fd923c25b2ec) başlıklı imzasız bir disk görüntüsü aracılığıyla dağıtılır.[.]org.

Geliştirici Ekibi Kimliği XT766AV9R9 ile imzalanan meşru sürümden farklı olarak bu varyant, uygun kod imzalamadan yoksundur ve analiz sırasında VirusTotal’da tamamen tespit edilmeden kalmıştır.

Disk görüntüsü, macOS Gatekeeper korumalarını geçersiz kılmak ve ilk kodun yürütülmesini sağlamak için terminale sürükleme tekniğini kullanır.

Özellikle, gömülü damlalık dosyası, genellikle Windows yükleyicileriyle ilişkilendirilen bir “.msi” uzantısını kullanıyor; bu, macOS için alışılmadık bir durum ve kötü amaçlı yazılım yazarlarının zararsız görünme girişimini veya dikkatsiz paketlemeyi temsil ediyor olabilir.

Çok Aşamalı Saldırı Mimarisi

Saldırı, her biri gizleme ve işlevsel ayrım yoluyla tespit edilmekten kaçınmak için tasarlanmış, dört aşamalı karmaşık bir dağıtım süreci aracılığıyla gerçekleştirilir.

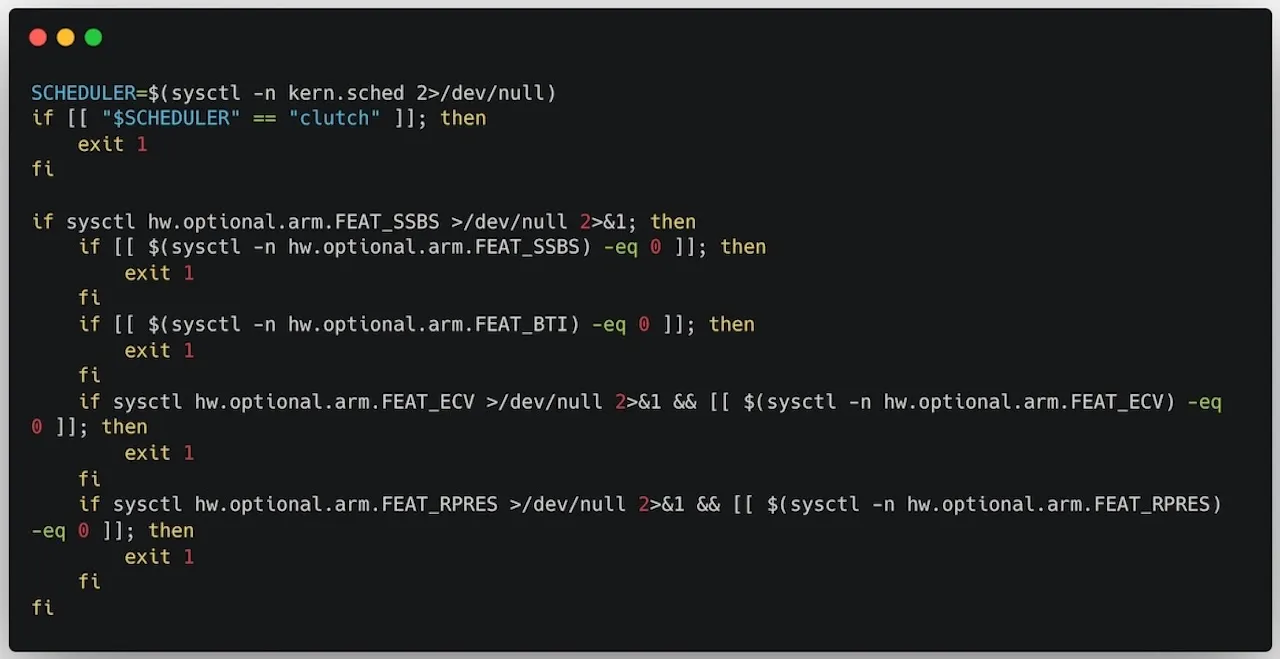

Birinci Aşama: Gelişmiş Base Dropper, saldırganın altyapısından gizlenmiş, base64 kodlu bir komut dosyasını alan basit bir tek satırlık bash ile başlar. Bu damlalığı diğerlerinden ayıran şey, gelişmiş anti-analiz yetenekleridir.

Komut dosyası, sanal makineler, hata ayıklama ortamları ve özellikle Apple Silicon’a özgü donanım özellikleri için kapsamlı kontroller gerçekleştirir.

FEAT_BTI, FEAT_SSBS, FEAT_ECV ve FEAT_RPRES gibi belirli ARM özelliklerini kontrol ederek M2 ve daha yeni yongaları hedeflerken M1 sistemlerinde yürütülmesini kasıtlı olarak önler.

Ek olarak, kötü amaçlı yazılım, sistem yerel ayarının belirli ülkelerle eşleşmesi durumunda yürütmeyi sonlandıran ve potansiyel olarak tehdit aktörlerinin operasyonel tabanını belirten coğrafi konum tabanlı filtreleme içerir.

İkinci Aşamadan Dördüncüye kadar olan aşamalar, tamamen bellekte yürütülen dört ayrı veri yükünü içerir. İlk veri, kullanıcılardan kimlik bilgilerini isteyen ve tarayıcı bilgileri, kripto para cüzdanları, anahtarlık veritabanları ve Telegram yapılandırmaları dahil olmak üzere hassas verileri toplayan düz metinli bir AppleScript bilgi hırsızıdır.

Otomasyon için JavaScript’te (JXA) gizlenen ikinci veri, kripto varlıklarına özel olarak odaklanarak geleneksel bilgi hırsızlığı işlevini yansıtıyor.

Özellikle dikkate değer bir yenilik, DigitStealer’ın Ledger Live’dan ödün verme yaklaşımıdır. Kötü amaçlı yazılım, uygulamayı tek bir truva atı sürümüyle değiştirmek yerine üç ayrı bileşeni indirir ve bunları birleştirerek app.asar dosyasını yeniden oluşturur; bu, tek dosya algılama sistemlerinden kaçmak için tasarlanmış çok parçalı bir tekniktir.

Kötü amaçlı sürüm, uygulama adını “Ledger Live” olarak geri döndürür ve muhtemelen imza doğrulamasını atlamak için sürüm numarasını düşürür.

Dinamik Komut Yürütme

Son aşama, yenilikçi bir teknik kullanan Başlatma Aracısı aracılığıyla kalıcılık sağlar: Statik yükleri içermek yerine, saldırganın kontrol sunucusunda barındırılan TXT kayıtlarından komutları dinamik olarak alır.

Bu yaklaşım, geleneksel macOS kötü amaçlı yazılım kalıcılık yöntemlerinden bir farklılığı temsil ediyor ve gelişmiş operasyonel güvenlik uygulamalarını gösteriyor.

Kalıcı aracı, yaklaşık her on saniyede bir sürekli olarak komut ve kontrol sunucusunu yoklar ve sistemin donanım UUID’sini MD5 ile karma hale getirilmiş olarak gönderir.

DigitStealer’ın gelişmiş mimarisi, Apple’ın ekosistemini hedef alan gelişen tehdit ortamını yansıtıyor. Tehdit aktörleri, macOS’un dahili bileşenleri, yük barındırma için yasal bulut hizmetleri ve modern anti-analiz teknikleri hakkında ileri düzeyde bilgi sahibidir.

Kötü amaçlı yazılım yazarları, işlevselliği birden fazla aşamaya bölerek ve Cloudflare’in sayfaları.dev gibi hizmetlerden yararlanarak tespit ve engelleme çabalarını karmaşık hale getirir.

Bu veriler minimum disk alanıyla tamamen bellekte yürütüldüğünden, güvenlik ekipleri statik imzalara güvenmek yerine davranışsal tespite öncelik vermelidir.

Jamf Korumasını kullanan kuruluşların, tehdit önleme ve gelişmiş tehdit kontrollerinin etkin kalmasını ve engelleme modunda yapılandırılmasını sağlamaları önerilir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.