Devam eden bir kimlik avı kampanyası, Google Workspace ve Facebook işletme hesabı kimlik bilgilerini çalmak için Calendly temalı tuzaklarda Unilever, Disney, MasterCard, LVMH ve Uber gibi popüler markaların kimliğine bürünüyor.

İşletme reklam yöneticisi hesaplarını hedef alan tehdit aktörleri yeni olmasa da, Push Security tarafından keşfedilen kampanya, yüksek başarı oranları için koşullar yaratan, profesyonelce hazırlanmış yemlerle son derece hedefe yöneliktir.

Pazarlama hesaplarına erişim, tehdit aktörlerine AiTM kimlik avı, kötü amaçlı yazılım dağıtımı ve ClickFix saldırılarına yönelik kötü amaçlı reklamcılık kampanyaları başlatmaları için bir sıçrama tahtası sağlar.

Ayrıca reklam platformları coğrafi hedeflemeye, alan adı filtrelemeye ve cihaza özel hedeflemeye izin vererek “sulama deliği” tarzı saldırılara olanak tanır.

Sonuçta, ele geçirilen pazarlama hesapları siber suçlulara yeniden satılabilir, dolayısıyla doğrudan para kazanma her zaman geçerli bir seçenektir.

Google Workspace hesapları, özellikle TOA ve izin verilen IdP yapılandırmaları yoluyla genellikle kurumsal ortamları ve iş verilerini de kapsar.

Calendly kimlik avı

Calendly, bir toplantıyı düzenleyen kişinin diğer tarafa bir bağlantı göndererek alıcıların uygun bir zaman aralığı seçmesine olanak tanıyan meşru bir çevrimiçi planlama platformudur.

Hizmet geçmişte kimlik avı saldırıları nedeniyle kötüye kullanıldı, ancak bu kampanyayı yükselten şey, güven ve aşinalıktan yararlanmak için tanınmış markaların kullanılmasıydı.

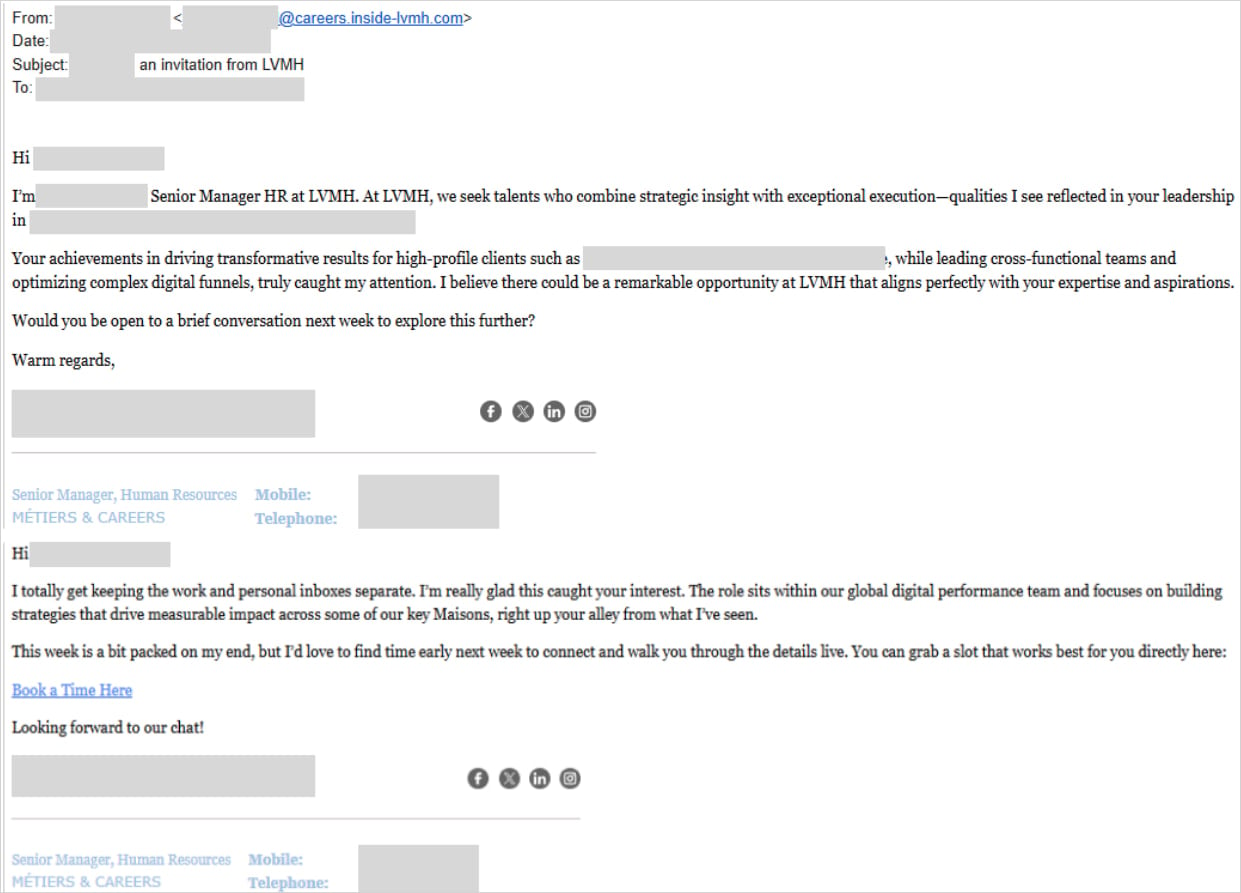

Saldırı, tehdit aktörünün tanınmış bir markanın işe alım görevlisi kimliğine bürünmesi ve ardından hedefe sahte bir toplantı daveti göndermesiyle başlıyor. İşverenler, kimlik avı açılış sayfalarında da kimliğine bürünülen meşru çalışanlardır.

Kimlik avı e-postalarının yapay zeka araçları kullanılarak oluşturulduğuna ve aralarında LVMH, Lego, Mastercard ve Uber’in de bulunduğu 75’ten fazla markanın kimliğine büründüğüne inanılıyor.

Kaynak: Push Güvenliği

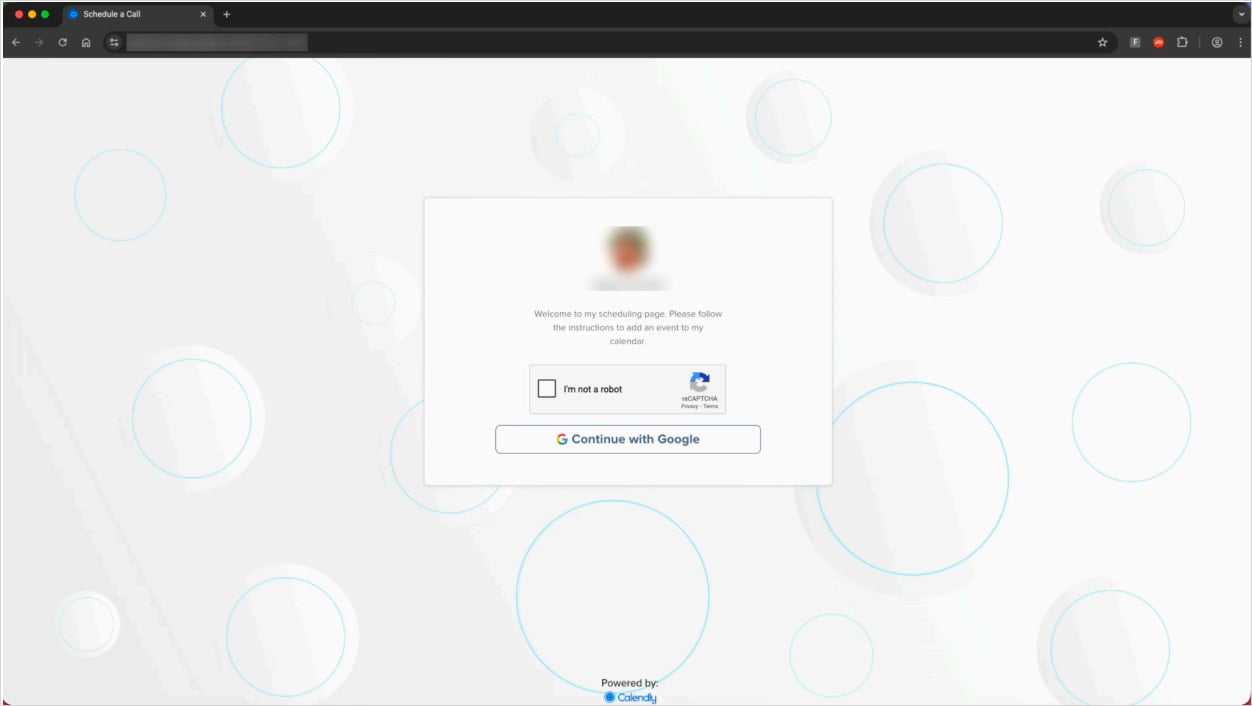

Kurban bağlantıyı tıkladığında, CAPTCHA sunan sahte bir Calendly açılış sayfasına ve ardından ziyaretçilerin Google Workspace giriş oturumlarını çalmaya çalışan bir AiTM kimlik avı sayfasına yönlendiriliyor.

Push Security, BleepingComputer’a, kimlik avı saldırısından etkilenen kuruluşlardan biriyle konuştuktan sonra kampanyanın Google MCC reklam yöneticisi hesaplarını hedeflediğini doğruladıklarını söyledi.

Kaynak: Push Güvenliği

Push Security, bu kampanyayı destekleyen 31 benzersiz URL buldu, ancak daha fazla araştırma sonrasında araştırmacılar ek varyantları ortaya çıkardı.

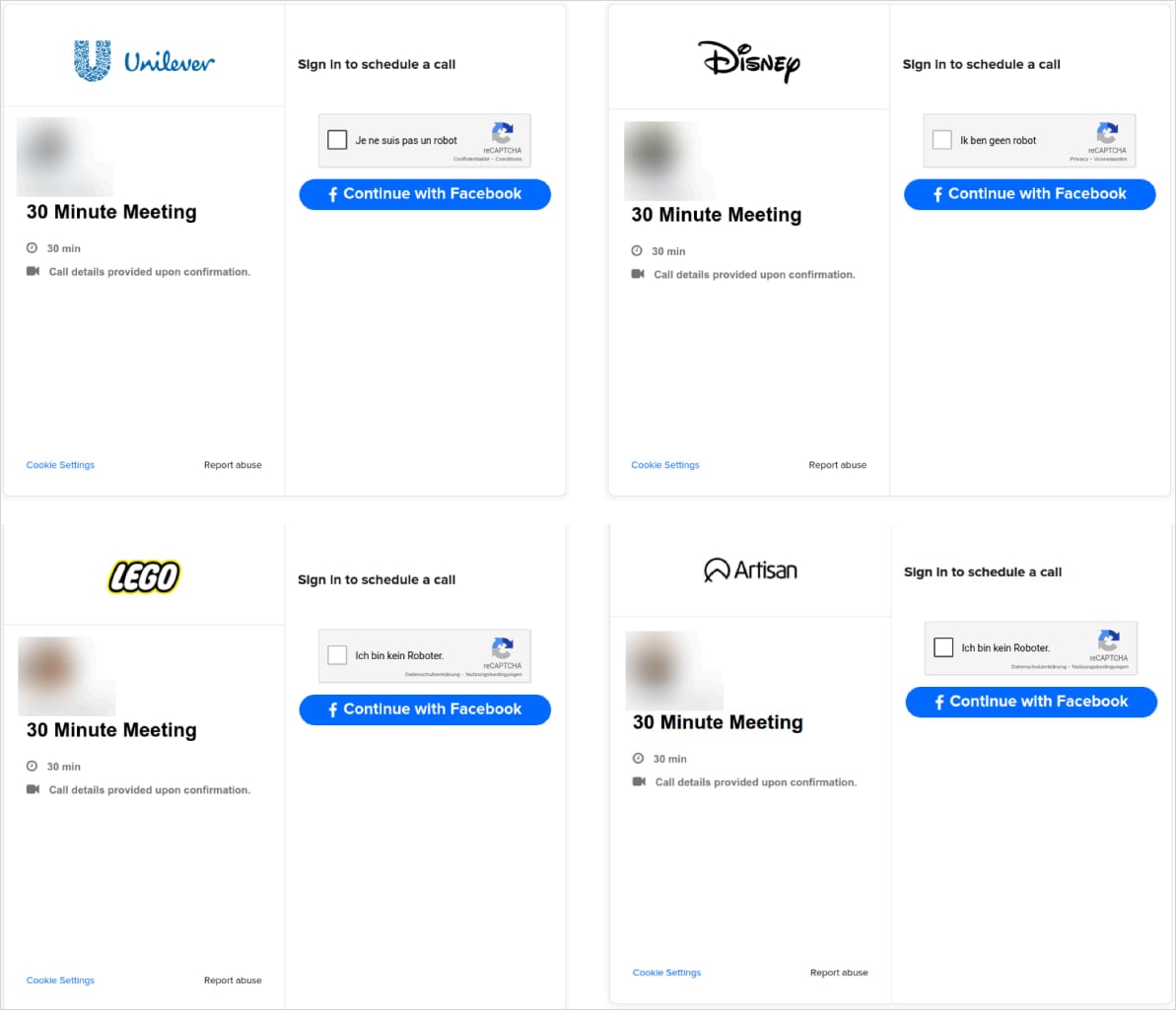

Bir varyant, Facebook İşletme kimlik bilgilerini hedeflemek için Unilever, Disney, Lego ve Artisan’ın kimliğine büründü.

Kaynak: Push Güvenliği

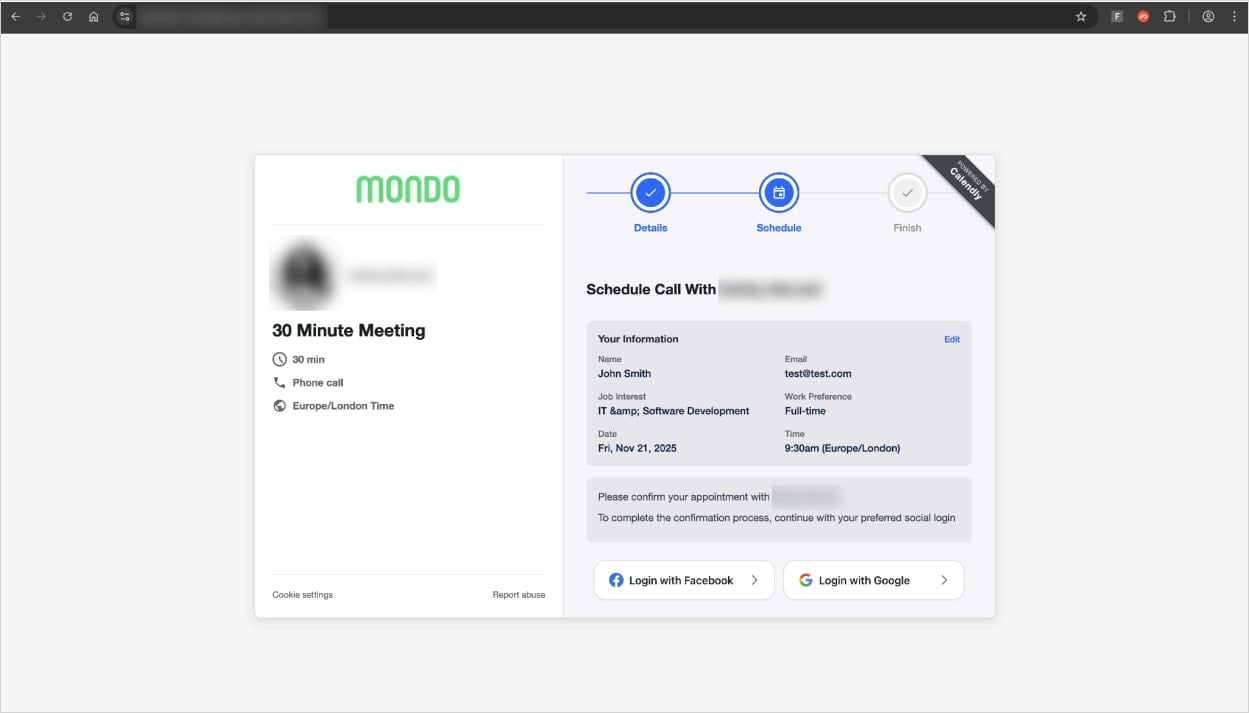

Daha yeni bir varyant, hesap kimlik bilgilerini çalmak için meşru URL’ler içeren sahte açılır pencereler görüntüleyen Tarayıcıdaki Tarayıcı (BitB) saldırılarını kullanarak hem Google hem de Facebook kimlik bilgilerini hedefliyor.

Kaynak: Push Güvenliği

Kimlik avı sayfaları, VPN ve proxy trafiğini engellemek ve ziyaretçinin sayfadayken geliştirici araçlarını açmasını engellemek gibi anti-analiz mekanizmalarına sahiptir.

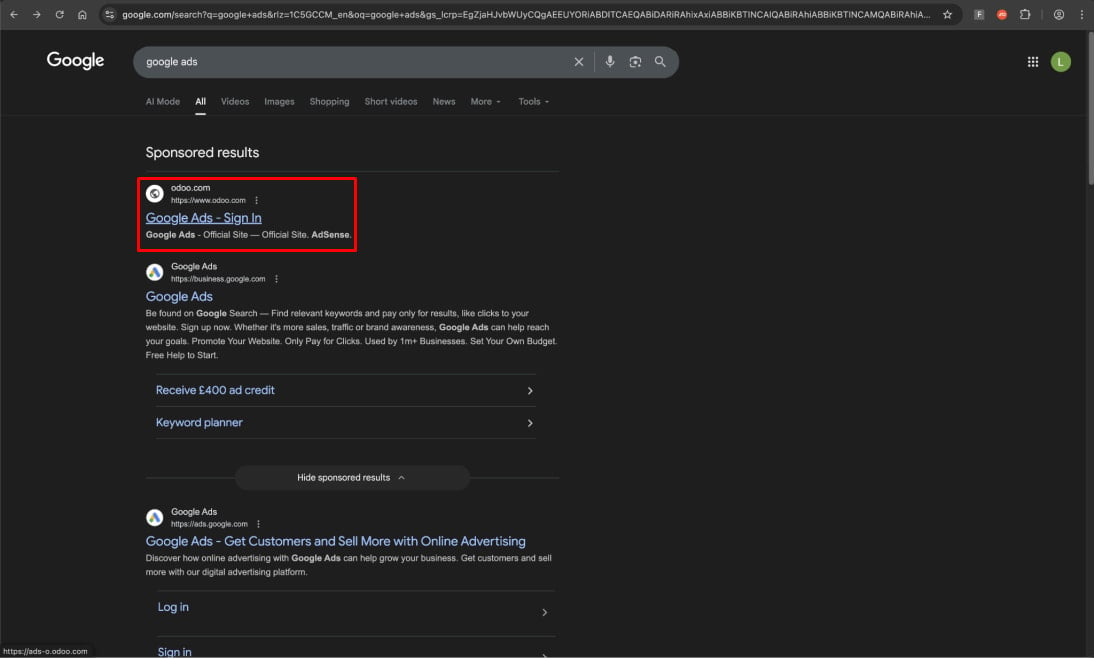

Eş zamanlı olarak Push Security, Google Ads Yönetici hesaplarını hedefleyen başka bir kötü amaçlı reklam kampanyasını gözlemledi; bu kampanyada, Google Arama’da “Google Ads” araması yapan kullanıcılar, sonunda kötü amaçlı sponsorlu bir reklama tıkladı.

Kaynak: Push Güvenliği

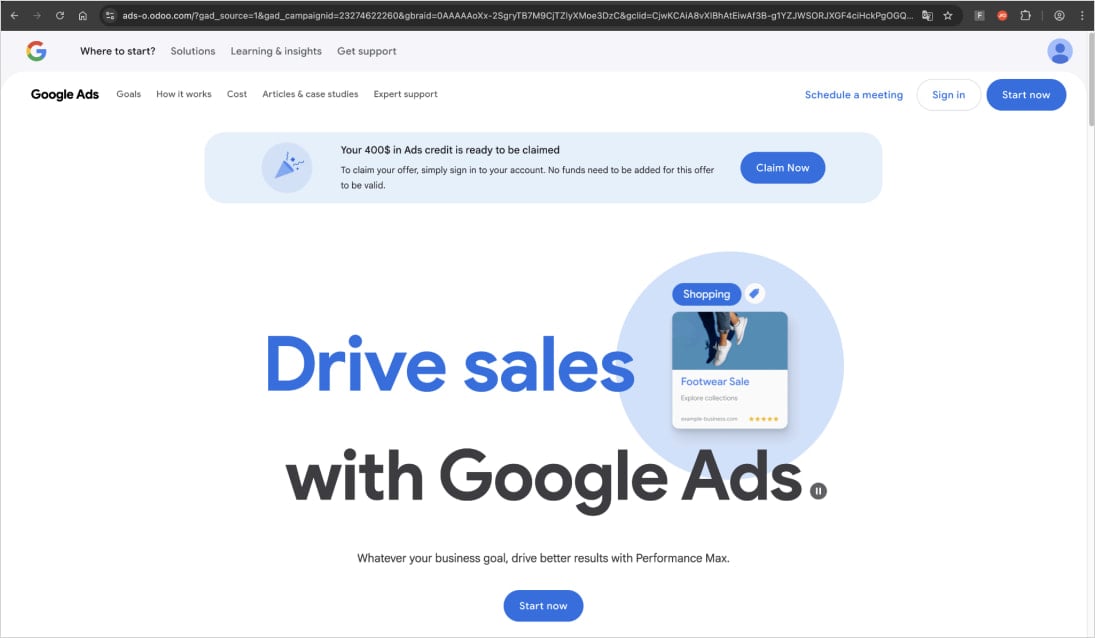

Bu sonuçlar, kurbanları Google Ads temalı bir kimlik avı sayfasına yönlendiriyor ve bu sayfa da onları Google’ın giriş ekranını taklit eden bir AiTM kimlik avı sayfasına yönlendiriyor.

Kaynak: Push Güvenliği

Push Security, bu kampanyanın Odoo’da barındırılan ve bazen Kartra aracılığıyla yönlendirilen birden fazla örneğini keşfetti.

Reklam yöneticisi hesaplarını hedef alan benzer kampanyalar daha önce belgelenmişti ancak bunlar tehdit aktörleri için hala kazançlı olmaya devam ediyor.

AiTM teknikleri, saldırganların iki faktörlü kimlik doğrulama (2FA) korumalarını atlamasına izin verdiğinden, değerli hesap sahiplerinin donanım güvenlik anahtarlarını kullanması, kimlik bilgilerini girmeden önce URL’leri doğrulaması ve meşruiyetlerini doğrulamak için oturum açma açılır pencerelerini tarayıcı penceresinin kenarına sürüklemesi önerilir.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.