Gelişmiş bir tehdit aktörü, Nisan 2025’ten bu yana ABD’deki eğitim kurumlarına karşı ısrarlı bir kimlik avı kampanyası yürütüyor ve çok faktörlü kimlik doğrulamayı (MFA) atlatmak için açık kaynaklı Evilginx çerçevesinden yararlanıyor.

Bugüne kadar en az 18 üniversiteyi hedef alan kampanya, meşru tek oturum açma (SSO) portallarını taklit ederek oturum açma kimlik bilgilerini ve oturum çerezlerini ele geçirmek için ortadaki rakip (AiTM) tekniklerini kullanıyor.

Soruşturma, belirli bir öğrenci SSO portalına yönelik yinelenen saldırılara ilişkin bir ipucunun ardından başladı.

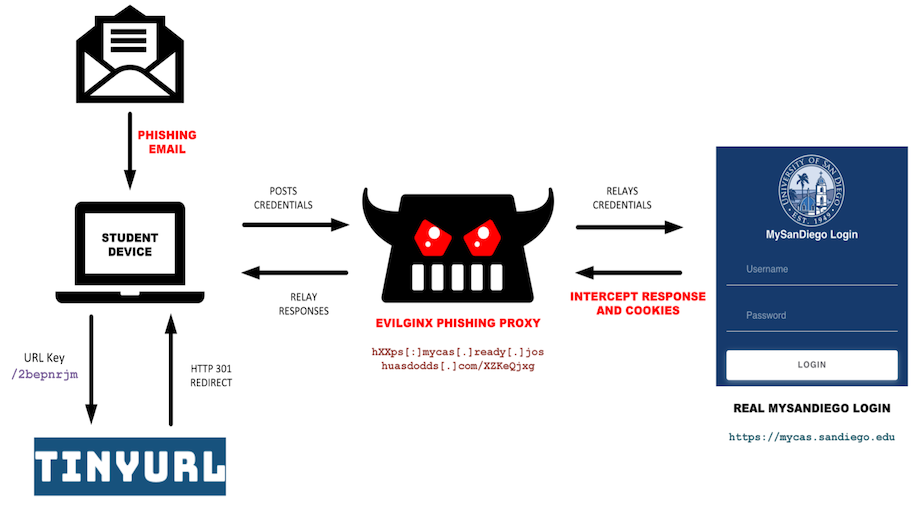

Analizler, siber suçlular tarafından meşru giriş akışlarını gerçek zamanlı olarak temsil etmek için kullanılan ve yaygın olarak benimsenen bir araç seti olan Evilginx’in (muhtemelen sürüm 3.0) kullanıldığını doğruladı.

Standart kimlik bilgisi toplama sitelerinin aksine Evilginx, mağdur ile meşru hizmet arasında ters bir vekil görevi görür.

Bu, saldırganın başarılı bir MFA sorgulamasından sonra oluşturulan oturum belirtecini ele geçirmesine ve kurbanın ikinci faktörüne tekrar ihtiyaç duymadan yetkisiz erişim sağlamasına olanak tanır.

Kaçınma ve Teknik Metodoloji

Kampanya, geleneksel tespit yöntemlerini boşa çıkarmak için tasarlanmış yüksek düzeyde operasyonel güvenlik sergiliyor.

Saldırganlar, dinamik kimlik avı URL’leri oluşturmak için proxy’nin belirli hedef sitelerle nasıl etkileşime girdiğini tanımlayan “phishlet” yapılandırma dosyalarını kullanır.

Bu URL’ler, TinyURL kısa bağlantılarını içeren kişiselleştirilmiş e-postalar yoluyla gönderilir. Maruziyeti en aza indirmek için, kimlik avı bağlantılarının süresi 24 saat içinde dolacak şekilde yapılandırılmıştır.

Ayrıca tehdit aktörü, barındırma konumlarını Cloudflare proxy’lerinin arkasına gizler ve kısa ömürlü alt alan adlarını kullanır.

URL yapısı sürekli olarak, hedef üniversitenin markasını taklit etmek için özel olarak hazırlanmış bir alt alan adını ve ardından sekiz rastgele, büyük/küçük harfe duyarlı olmayan alfabetik karakterden oluşan bir URI’yi içerir.

Bu taktikler, Evilginx’in standart güvenlik tarayıcılarına ve ön uç kod incelemesine karşı doğal direnciyle birleştiğinde, saldırıların geleneksel URL analizi veya HTML imza eşleştirmesi kullanılarak tespit edilmesini zorlaştırıyor.

Hedeflerin Kapsamı ve Altyapı

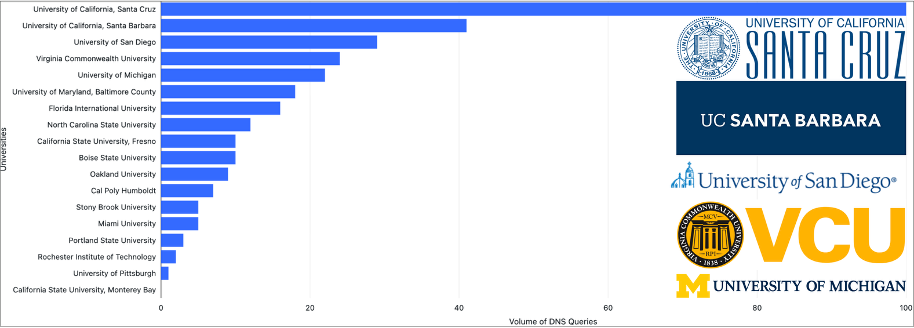

Kimlik avı URL’lerinin geçici yapısına rağmen, etkinliğin izleri pasif DNS kayıtlarında varlığını sürdürdü. Araştırmacılar, saldırganın meşru hizmet alanlarıyla eşleşen alt alan etiketleri kullandığı bir model tespit etti.

Örneğin, bir saldırı vektörü shibbolethmainrit alt alanını içeriyordu[.]iyi[.]düğünsarahetemmanuel[.]com, Rochester Teknoloji Enstitüsü’nün Shibboleth kimlik yönetimi giriş sayfasını (shibboleth.main.ad.rit.edu) taklit etmek için tasarlanmıştır.

Araştırmacılar, bu DNS modellerini analiz ederek aktöre ait toplam 67 alan adını ortaya çıkardı. Altyapı, Cloudflare’e taşınmadan önce başlangıçta GoDaddy ve NameCheap aracılığıyla özel sunucularda barındırılıyordu.

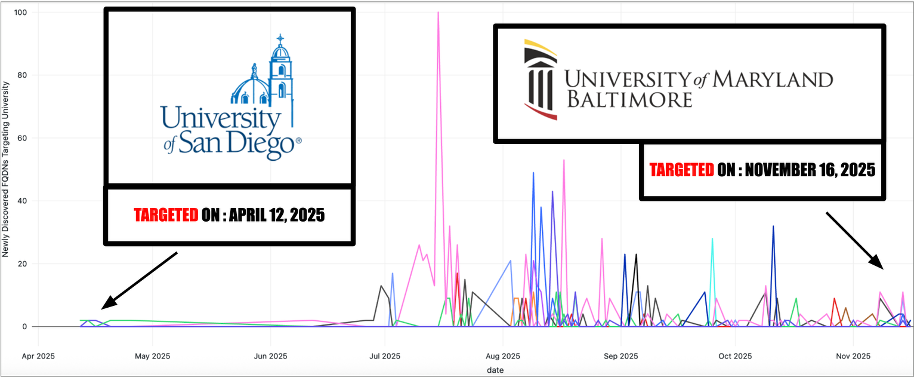

Kampanya resmi olarak 12 Nisan 2025’te San Diego Üniversitesi’ni hedef alarak başladı ve hacmi yıl ortasında önemli ölçüde arttı.

En çok hedef alınan kurumlar arasında California Santa Cruz Üniversitesi, California Santa Barbara Üniversitesi, San Diego Üniversitesi, Virginia Commonwealth Üniversitesi ve Michigan Üniversitesi yer alıyor.

Ancak alan adlarına olan güven, saldırganlar için kritik bir tıkanıklık noktası olmaya devam ediyor. Ön uç inceleme, ters proxy saldırılarına karşı mücadele ederken, ilk web sunucusu parmak izinin kapsamlı DNS sorgu analizi ile korelasyonu, kötü amaçlı altyapıyı başarıyla ortaya çıkardı.

Baltimore County’deki Maryland Üniversitesi’nin eklenmesiyle 16 Kasım 2025 gibi yakın bir tarihte yeni hedefler ortaya çıkmaya devam etti.

Bu kampanyayla ilişkili düşük tespit oranları, artık botları ve joker karakterli TLS sertifikalarını filtrelemek için JA4 parmak izi gibi gelişmiş özellikler içeren Evilginx Pro gibi araçların gelişen tehlikesini vurguluyor.

Bu vaka, pasif DNS izlemenin, kurumsal verileri tehlikeye atmadan önce AiTM altyapısını önceden tespit etmek ve engellemek için en etkili yöntemlerden biri olmaya devam ettiğinin altını çiziyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.