Insikt Group’taki araştırmacılar, İsrailli casus yazılım satıcısı Candiru ile ilişkili birden fazla operasyonel kümeyle bağlantılı yeni altyapıyı ortaya çıkardı ve bu, gelişmiş DevilsTongue kötü amaçlı yazılımını çeşitli ülkelerdeki Windows kullanıcılarına karşı dağıtan devam eden bir kampanyayı ortaya çıkardı.

Keşif, ticari gözetim araçlarının kötüye kullanımını engellemeye yönelik uluslararası düzenleyici çabalara rağmen oluşturduğu kalıcı tehdidin altını çiziyor.

Soruşturma, Candiru’nun faaliyetlerine bağlı sekiz farklı altyapı kümesini tespit etti; bunlardan beşinin şu anda aktif olma ihtimali yüksek.

Bunlar arasında Macaristan ve Suudi Arabistan ile bağlantılı kümeler faaliyete devam ederken, Endonezya ile bağlantılı bir küme Kasım 2024’e kadar aktifti.

Azerbaycan’a bağlı iki ek kümenin mağdurlara yönelik altyapılarının sınırlı görünürlüğü nedeniyle durumu belirsizliğini koruyor.

Insikt Group’un Kaydedilmiş Gelecek Ağ İstihbaratını kullanan analizi, bu kümelerin nasıl yönetildiğine dair önemli farklılıklar ortaya çıkardı.

Bazı operatörler mağdurlara yönelik sistemlerini doğrudan yönetirken, diğerleri aracı altyapı katmanlarını kullanıyor veya faaliyetlerini gizlemek için trafiği Tor ağı üzerinden yönlendiriyor.

Altyapı, DevilsTongue’u dağıtmak ve kontrol etmek için kullanılan kurbanlara yönelik bileşenlerin yanı sıra daha yüksek seviyeli operatör altyapısını da içeriyor.

Risk Altındaki Yüksek Değerli Hedefler

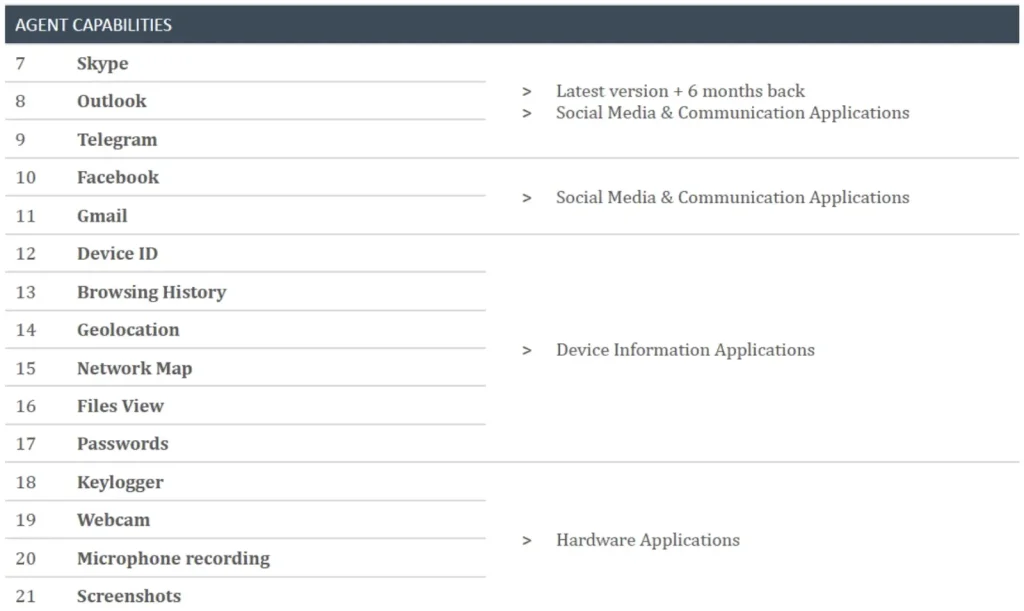

DevilsTongue, cihaza derinlemesine sızma, dosya çıkarma, tarayıcı verilerini toplama ve Signal gibi uygulamalardan şifrelenmiş mesajların çalınmasını gerçekleştirebilen gelişmiş, modüler bir Windows kötü amaçlı yazılımıdır.

Sızan satış bilgilerine dayanarak dağıtım başına milyonlarca avro olarak tahmin edilen yüksek maliyet, önemli istihbarat değerine sahip kişilerin özellikle risk altında olduğu anlamına geliyor.

Politikacılar, iş dünyası liderleri, gazeteciler, insan hakları savunucuları ve hassas rollerdeki bireyler, bu teknolojiyi kullanan operatörlerin öncelikli hedeflerini temsil ediyor.

Paralı casus yazılımların ciddi suç veya terörle mücadele bağlamları dışında kullanılması, yalnızca hedefler ve kuruluşları için değil, aynı zamanda operatörlerin kendileri için de önemli gizlilik, yasal ve güvenlik riskleri oluşturur.

Artan uluslararası baskıya rağmen Candiru olağanüstü bir direnç gösterdi. Kasım 2021’de ABD Ticaret Bakanlığı, kötü niyetli faaliyetlerde bulunan yabancı hükümetlere casus yazılım sağlamadaki rolünü öne sürerek Candiru’yu Varlık Listesine ekledi.

Avrupa Birliği, casus yazılımların kötüye kullanımını engellemeyi amaçlayan kararlar aldı ve İngiltere ve Fransa liderliğindeki Pall Mall girişimi, meşru gözetim aracı kullanımını tanımlamayı ve düzenlemeyi hedefliyor.

Bununla birlikte Candiru faaliyetlerini sürdürüyor ve Varlık Listesinden çıkarılmayı güvence altına alma çabaları da dahil olmak üzere kısıtlamalara karşı aktif olarak geri adım atıyor.

Nisan 2022’de Citizen Lab, Katalan bağımsızlık hareketi üyelerinin yerel bir gözetim operasyonunun parçası olarak Candiru casus yazılımı tarafından hedef alındığını bildirdi.

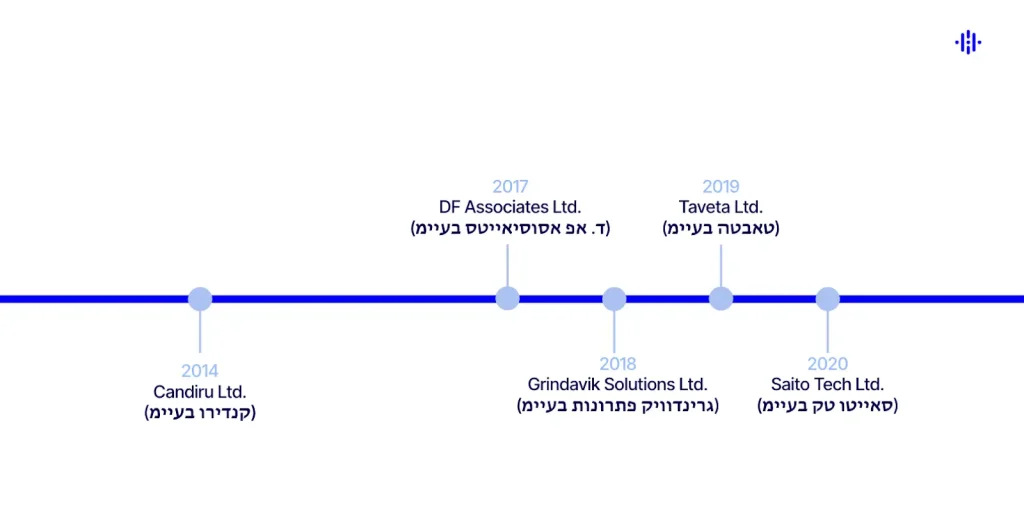

Şirketin Saito Tech Ltd., Taveta Ltd. ve Grindavik Solutions Ltd. gibi isimler altında faaliyet gösteren sık sık kurumsal yeniden yapılanması operasyonel gizliliğin korunmasına yardımcı oldu.

Savunma Önerileri

Güvenlik savunucuları, düzenli yazılım güncellemeleri, bilinen risk göstergeleri için tehdit avcılığı, risk altındaki personel için seyahat öncesi güvenlik brifingleri ve kişisel ve kurumsal cihazların sıkı bir şekilde ayrılması dahil olmak üzere kapsamlı koruyucu önlemler uygulamalıdır.

Casus yazılımın Windows’a özgü yeteneklerini özetleyen sızdırılan Candiru proje teklifi.

Çalışanların güvenlik farkındalığı eğitimi, enfeksiyon vektörlerini ve kötü amaçlı yazılım yeteneklerini ele alırken, minimum düzeyde veri açığa çıkma uygulamalarını teşvik etmelidir.

Yüksek riskle karşı karşıya kalan kuruluşlar, uyarlanabilir güvenlik politikaları geliştirmek için kapsamlı risk değerlendirmelerine yatırım yapmalıdır.

Paralı casus yazılım pazarı, yeni satıcılar ve gelişmiş siber yetenekler arayan daha fazla ülkeyle birlikte genişledikçe, hedefleme riski artık sivil toplumun ötesine geçerek bu tür araçlara erişimi olan aktörlerin ilgisini çeken herkese uzanıyor.

Reklam tabanlı bulaşma iddiaları, mesajlaşma sunucularına doğrudan saldırılar ve gelişmiş kalıcılık mekanizmaları gibi yeni ortaya çıkan tekniklerle inovasyon hızlanmaya devam ediyor.

Bu gelişmeler, giderek profesyonelleşen bir casus yazılım ekosisteminde daha gizli enfeksiyon zincirlerini, bulut yedeklemelerinin hedeflenmesini ve daha geniş araç portföylerini yönlendiriyor.

Etkili azaltım, ekosistemin sürekli izlenmesini ve dünya çapındaki politika yapıcıların daha kararlı düzenleyici eylemlerini gerektirir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.