Araştırmacılar, tehdit aktörlerinin kalıcı bir uzaktan erişim aracı olan ValleyRat’ı dağıtmak üzere popüler üretkenlik uygulamaları için truva atı haline getirilmiş yükleyicileri silah haline getirdiği karmaşık bir kötü amaçlı yazılım kampanyasını ortaya çıkardı.

Operasyon, çekirdek düzeyinde sürücünün kötüye kullanılması, uç nokta güvenliğine müdahale ve tespitten kaçınmak ve uzun vadeli sistem güvenliği ihlali oluşturmak için tasarlanmış çok aşamalı gizleme dahil olmak üzere gelişmiş kaçırma tekniklerini gösteriyor.

Kampanya, en az 2022’den beri aktif olan, Çin’e uyumlu gelişmiş kalıcı tehdit (APT) grubu olan Silver Fox’a atfediliyor.

Tehdit aktörleri, kullanıcıların düzenli olarak indirip güvendiği Telegram, WinSCP, Google Chrome ve Microsoft Teams uygulamaları için meşru yükleyici dosyalarını yeniden tasarlıyor.

Uygulamanın ardından, kötü amaçlı yazılım sessizce yükleri hazırlarken, çekirdek sürücülerini dağıtırken, güvenlik savunmalarını kapatırken ve rakiplere kalıcı uzaktan erişim sağlayan bir ValleyRat işaretini başlatırken, kurbanlar standart bir kurulum arayüzünü gözlemliyor.

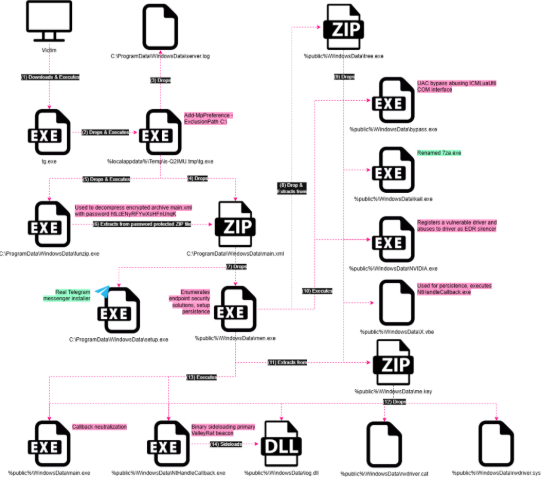

Enfeksiyon Zinciri

Saldırı titizlikle koordine edilmiş bir diziyle ortaya çıkıyor. İlk risk, kurbanların hedef odaklı kimlik avı ve kötü amaçlı reklam kampanyaları yoluyla dağıtılan truva atı haline getirilmiş bir Telegram yükleyicisini (tg.exe) çalıştırmasıyla ortaya çıkıyor.

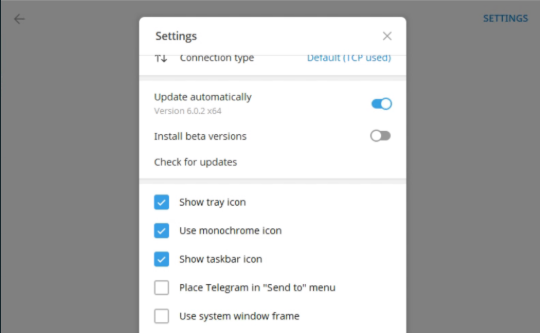

Telegram Desktop sürüm 6.0.2 gibi görünen ikili dosya, meşru bir kullanıcı arayüzü görüntülerken, kötüye kullanım sonrası kötü amaçlı etkinlikleri anında yürütüyor.

Başlatma sırasında yükleyici, C:\ProgramData\WindowsData\ hazırlama dizinini oluşturur ve main.xml olarak gizlenmiş parola korumalı bir arşivin yanı sıra yeniden adlandırılmış bir 7-Zip ikili dosyasını dağıtır.

Kritik olarak, yükleyici daha sonra C’nin tamamı için bir Microsoft Defender hariç tutma eklemek üzere PowerShell’i kullanıyor: sistem genelinde antivirüs korumasını devre dışı bırakan tehlikeli bir yapılandırma değişikliğini tetikliyor.

Arşiv daha sonra htLcENyRFYwXsHFnUnqK komut satırı parolası kullanılarak çıkarılır ve men.exe adında ikinci aşama orkestratör ikili dosyası elde edilir.

Men.exe bileşeni sonraki enfeksiyon aşamalarını düzenler. Microsoft Defender ve coğrafi hedeflemeyi belirten ZhuDongFangYu ve 360tray gibi Çin güvenlik ürünleri de dahil olmak üzere güvenlik yazılımlarını tanımlamak için çalışan süreçleri sıralar.

Orkestratör daha sonra sürücüleri, ayrıcalık yükseltme araçlarını, kalıcılık mekanizmalarını ve ValleyRat yükünü içeren parola korumalı ek arşivleri %PUBLIC%\Documents\WindowsData\ konumuna dağıtır.

Savunmadan Kaçınma ve Kalıcılık

Kampanya birden fazla örtüşen kaçınma tekniği kullanıyor. Bir UAC bypass yardımcı programı, ayrıcalıkları yükseltmek için ICMLuaUtil yükseltilmiş COM arayüzünü kullanır.

İki çekirdek modu sürücüsü rwdriver.sys ve savunmasız ancak imzalı NSecKrnl64.sys, uç nokta korumasını zayıflatmak için halka 0’da çalışır.

Özel sürücü, kullanıcı modu EDR kancalarını atlatır, olay iletme ardışık düzenlerini aşırı yükleyerek günlüğe kaydetme mekanizmalarına müdahale eder ve güvenlik çözümü süreçlerini tekrar tekrar sonlandırır.

Yasal olarak imzalanmış bir yürütülebilir dosya (NtHandleCallback.exe), kötü amaçlı log.dll işaretini yürütmek için DLL’nin dışarıdan yüklenmesini gerçekleştirir.

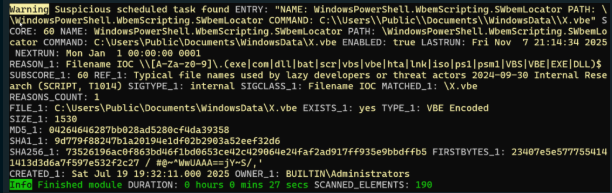

Kalıcılık, yasal Windows bileşenlerini kasıtlı olarak taklit eden WindowsPowerShell.WbemScripting.SWbemLocator adlı zamanlanmış bir görev aracılığıyla korunur.

Görev, oturum açma sırasında hem savunmasız sürücü yükleyiciyi hem de ValleyRat işaretini tetikleyen kodlanmış bir VBScript’i (X.vbe) çalıştırıyor.

Erişim kontrol listeleri, yöneticilerin bile hazırlama dizinini kaldırmasını önleyecek şekilde değiştirilerek iyileştirme çabalarını zorlaştırır.

Tespit ve Yanıt

Kampanya, karmaşıklığına rağmen birden fazla güvenilir tespit fırsatı sunuyor. C:\ProgramData\WindowsData\ ve %PUBLIC%\Documents\WindowsData\ dosya sisteminin izlenmesi anormal hazırlama etkinliklerini tanımlar.

THOR bu sürücüleri YARA imzaları aracılığıyla tespit eder (örneğin, EXT_Winnti_Rootkit ilgili araçlarda), sürücü konum kontrolleri ve genel servis analizi.

Microsoft Defender Operasyonel olay kimliği 5007, şüpheli dışlama değişikliklerini yakalar. İşlem oluşturma günlükleri, parola korumalı arşiv çıkarma komutlarını ve UAC’nin CLSID çağrılarını atladığını ortaya çıkarır.

Hizmet oluşturma olayları, kullanıcı tarafından yazılabilen dizinlerden çekirdek sürücüsü kaydını açığa çıkarır.

Kuruluşlar sıkı uygulama kontrol politikaları uygulamalı, yerel yönetici haklarını kısıtlamalı, genel kullanıcı dizinlerinden süreç yürütmeyi izlemeli ve çekirdek modu sürücüsünün kötüye kullanımını ve DLL yan yükleme tekniklerini tespit edebilen kapsamlı uç nokta algılama ve yanıt (EDR) çözümlerini dağıtmalıdır.

DNS kaydı ve süreç düzeyinde C2 tespiti, ValleyRat işaretçisi tarafından kullanılan komut ve kontrol iletişimlerine ek görünürlük sağlar.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.