Tehdit aktörlerinin Amazon Web Services’in Gizli Komut ve Kontrol (C2) iletişimini kurmak için X-Ray Dağıtılmış İzleme Hizmetini kötüye kullandığı ve meşru bulut altyapısının kötü niyetli amaçlar için nasıl silahlandırılabileceğini gösteren sofistike bir teknik ortaya çıktı.

Geliştiricilerin dağıtılmış izleme yoluyla uygulama performansını analiz etmesine yardımcı olmak için tasarlanan AWS X-Ray, kırmızı ekip araştırmacıları tarafından XRAYC2 adlı bir steganografik iletişim kanalına yeniden yerleştirildi.

Bu teknik, Xray’e yapılan meşru AWS API çağrıları aracılığıyla komutları aktarmak ve verileri pess yapmak için rasgele anahtar değeri veri depolama sağlayan X-Ray’in ek açıklama sisteminden yararlanır.[region].Amazonaws.com uç noktaları.

Gizli komut ve kontrol için silahlandırma AWS röntgeni

Dhiraj’a göre, saldırı metodolojisi, kötü niyetli yüklerin görünüşte iyi huylu izleme verilerine gömüldüğü X-Ray’in iz segment işlevselliğini kullanıyor.

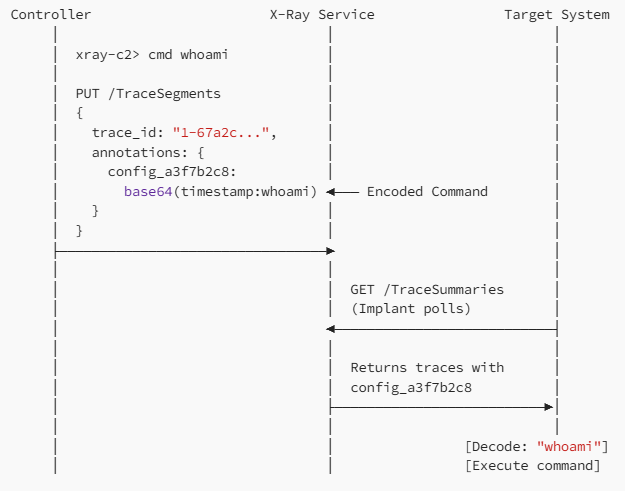

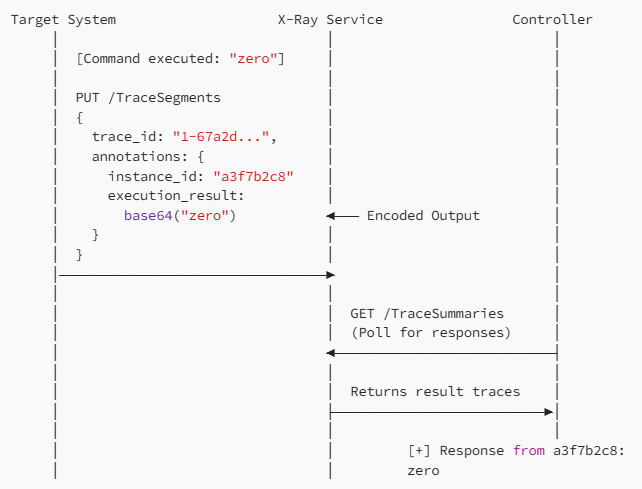

Saldırganlar, meşru bulut trafiğiyle sorunsuz bir şekilde karışan çift yönlü iletişim kanallarını oluşturmak için hizmetin puttracesegments, getTraceSummares ve BatchgetTraces API uç noktalarını kullanır.

İmplant, “Health_Check” ve benzersiz örnek tanımlayıcıları gibi hizmet türü tanımlayıcıları da dahil olmak üzere iz açıklamalarında kodlanan sistem bilgilerini içeren Beacon markerleri aracılığıyla varlık oluşturur.

Komut dağıtım, yapılandırma ek açıklamalarında depolanan Base64 kodlu yükler aracılığıyla gerçekleşirken, sonuç eksfiltrasyonu izleme veri yapılarındaki execution_result alanlarını kaldırır.

Bu teknik, özel AWS Signature Sürüm 4 (SIGV4) kimlik doğrulamasını uygulayarak, standart ağ günlükleriyle doğal olarak entegre olan meşru AWS API trafiği oluşturarak sofistike kaçırma özelliklerini gösterir.

Kötü niyetli iletişim, 30 ila 60 saniye arasında randomize işaret aralıkları kullanır ve Amazon’un kanonik istek formatını izleyerek HMAC-SHA256 Access Anahtars ile imzalamayı kullanır.

XRAYC2 araç seti, AWSXRAYDADAMEMONEMECESCESS politikasını eser manipülasyon için özel izinlerin yanı sıra kullanan minimal AWS izinleri gerektirir.

Bu yaklaşım, bulut yerli hizmetler aracılığıyla kalıcı erişimi sürdürürken, geleneksel C2 altyapısına kıyasla saldırı yüzeyini önemli ölçüde azaltır.

Kötü niyetli trafik standart uygulama performans izleme faaliyetleri olarak göründüğü için bu tekniğin tespiti güvenlik ekipleri için zorluklar sunar.

Kuruluşlar, X-ışını API kullanım kalıplarının gelişmiş izlenmesini uygulamalı, eser açıklama veri hacimleri için temel metrikler oluşturmalı ve gizli iletişim için meşru bulut hizmetlerinin potansiyel istismarını belirlemek için AWS ortamlarında olağandışı hizmet etkileşimlerini incelemelidir.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.